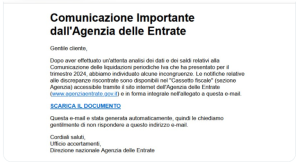

La violazione dell’email aziendale (BEC, Business Email Compromise), il ransomware e le minacce contro la supply chain continuano a esporre le aziende a violazioni, nonostante le loro soluzioni di sicurezza di cui dispongono. I criminali informatici si sono evoluti e ora combinano differenti tattiche in una catena di attacco integrata per compromettere i loro obiettivi umani. Le soluzioni tradizionali che combattono le minacce utilizzando strumenti isolati non sono sufficienti a contrastare questi attacchi. Il Threat Research Team di Proofpoint ha identificato una campagna malware rivolta contro le aziende italiane, sfruttando il nome dell’Agenzia delle Entrate. Lanciata ieri, 14 febbraio, è stata attribuita al gruppo TA544, con l’obiettivo di far scaricare il malware Danabot tramite un URL malevolo.

Se aperto da un IP italiano, l’URL reindirizza al download di un file JavaScript che, se eseguito, scarica una DLL, eseguendola con l’esportazione personalizzata “enter” per lanciare DanaBot.

DanaBot è un malware utilizzato per la raccolta di informazioni

DanaBot è un malware modulare che può essere utilizzato per la raccolta di informazioni, il monitoraggio remoto e per stabilire persistenza all’interno dell’azienda presa di mira. Non viene osservato spesso nelle campagne email, quindi il suo utilizzo da parte di TA544 – per la prima volta in assoluto – è degno di nota. DanaBot era stato utilizzato da un altro gruppo, TA578, in una campagna email che portava al malware Latrodectus a dicembre 2023, mentre in precedenza, l’ultimo rilevamento risaliva al luglio 2022. Due campagne recenti che utilizzano questo malware potrebbero significare che lo vedremo di più nei dati delle minacce via email, tuttavia potrebbe essere solo una svolta temporanea prima di tornare ad altri payload.

Campagne del gruppo TA544

TA544 è un attore di minacce che distribuisce malware bancario e altri payload in diverse aree geografiche, tra cui Italia e Giappone, identificato da Proofpoint già nel 2017. Solitamente, questo gruppo modifica i propri payload, personalizzandoli in base alla regione da colpire – ad esempio, nel 2021, tutte le campagne TA544 basate su Ursnif hanno preso di mira in particolare organizzazioni italiane, mentre i payload Dridex associati a questo stesso attore non hanno avuto un target geografico specifico.

Ursnif è un trojan che può essere utilizzato per sottrarre dati dai siti, come le password memorizzate, con l’aiuto di web injection, proxy e connessioni VNC, e per scaricare aggiornamenti, moduli o altri malware. Nonostante venga sfruttato da più cybercriminali, l’attività di TA544 rivolta all’Italia lo differenzia dagli altri. Tra gennaio e agosto 2021, il numero di campagne Ursnif che hanno avuto impatto sulle organizzazioni italiane ha superato il numero totale di campagne Ursnif rivolte al paese in tutto il 2020.