Sempre più spesso il pericolo per le organizzazioni è rappresentato da email fraudolente che sembrano provenire dai propri fornitori o partner. Ferdinando Mancini, Director, Southern Europe Sales Engineering di Proofpoint, illustra le possibili strategie di difesa.

Sicurezza della supply chain: come riconoscere e prevenire attacchi provenienti da fornitori compromessi

Quando si sente parlare di “rischi legati alla supply chain”, si potrebbe pensare a una carenza di scorte, ma c’è un pericolo nascosto che può avere un impatto finanziario altrettanto forte, o forse anche di più: organizzazioni di cybercrime che utilizzano illecitamente i partner commerciali di una vittima designata per colpirla successivamente.

Una volta che i criminali informatici hanno penetrato le difese di un’azienda, inizieranno a raccogliere dati da utilizzare poi per estorsioni o attacchi ransomware, oppure cercheranno di ottenere fondi attraverso attacchi fraudolenti di tipo BEC, cioè attraverso le email fraudolente.

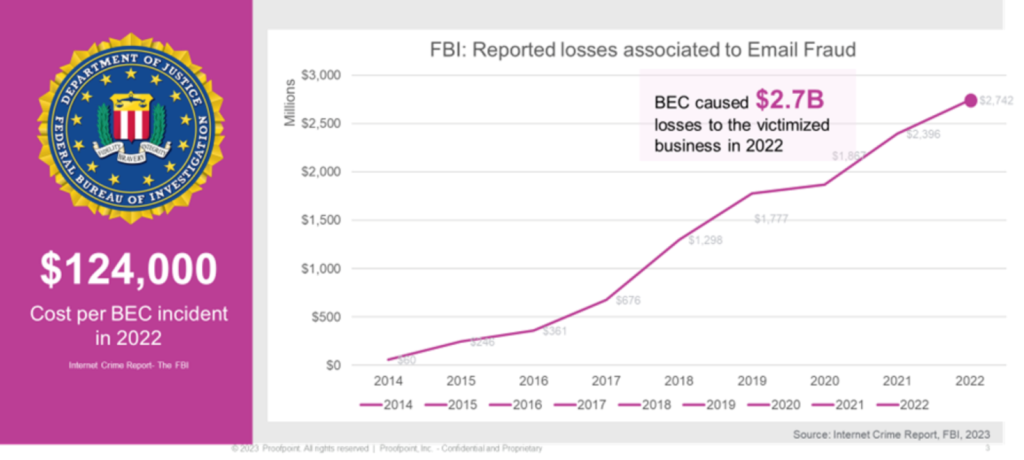

La cifra di 2,7 miliardi di dollari rappresenta un aumento del 12,5% delle perdite in un solo anno. Fonte: FBI 2023 Internet Crimes Report

Gli attacchi ai fornitori delle vittime designate sono in aumento. In una recente indagine di Proofpoint che ha coinvolto quasi 4.600 organizzazioni, è emerso che circa l’85% di esse ha subito attacchi via email fraudolente da parte di fornitori in un periodo di sette giorni conclusosi il 31 gennaio 2023. È interessante notare che questi livelli sono rimasti invariati indipendentemente da posizione geografica, settore o dimensioni dell’azienda.

Andando ad approfondire i risultati dell’analisi, si nota come le tattiche più comuni siano state il phishing o attacchi fraudolenti (85%) e più di tre quarti (78%) altamente mirati. Ciò significa che le vittime non sono state colpite casualmente, ma sono state parte, a loro insaputa, di un’operazione di targhettizzazione mirata.

Percentuali di attacchi di phishing o truffaldini e di minacce altamente mirate. Fonte: Proofpoint

Ecco un altro dato preoccupante: delle 4.577 organizzazioni analizzate, il 96% ha fatto affari con almeno un fornitore che aveva un dominio lookalike (cioè molto simile all’originale legittimo) attivo.

Email fraudolente: come si presenta un attacco da parte di un fornitore e come si può proteggere meglio la propria azienda?

I cybercriminali sfruttano le relazioni finanziarie consolidate tra aziende e fornitori e non è insolito che discutano di contratti o pagamenti via posta elettronica. Se un malintenzionato riesce a inserirsi al momento giusto in uno scambio di email fraudolente o a iniziare una conversazione spacciandosi per qualcuno, possono aumentare sensibilmente le probabilità di rubare beni o ottenere pagamenti. Questo è particolarmente vero se il criminale comunica da un account legittimo compromesso.

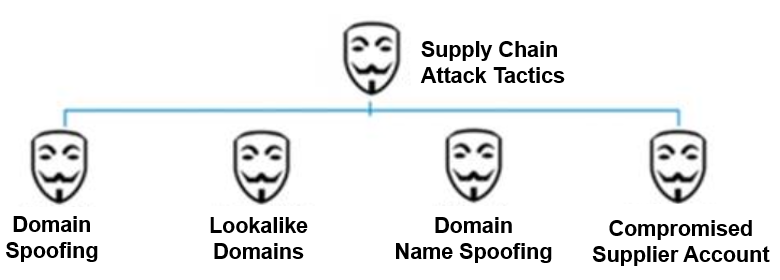

Tattiche comuni utilizzate negli attacchi alla supply chain

Ecco alcune tattiche di attacco da tenere presenti:

- Email spoofing. Gli attaccanti falsificano un indirizzo email per indurre i destinatari a pensare che il messaggio provenga da una persona o entità fidata. Se il sistema non controlla l’autenticità delle fonti di posta elettronica, lo spoofing dell’email può passare inosservato.

- Domini lookalike. Domini che differiscono leggermente da quelli legittimi. Ad esempio, un malintenzionato potrebbe creare un dominio come goodomain.com o goodddomain.com per colpire i clienti del legittimo gooddomain.com.

- Display name spoofing. Si tratta di un altro modo in cui i criminali informatici impersonificano figure fidate nelle email fraudolente. In questo caso, il nome dell’account email viene modificato in modo che il messaggio sembri provenire da una fonte affidabile. La creazione di un account con un nome falsificato è relativamente semplice, invece individuare questa tattica può essere particolarmente difficile per gli utenti mobili, poiché la maggior parte dei client di posta elettronica da mobile mostra solo il nome visualizzato, non l’indirizzo completo “da”.

- Account compromessi dei fornitori. I malintenzionati utilizzano account compromessi di partner e fornitori per attacchi BEC, phishing e malware. In genere i team di sicurezza non sono in grado di vedere quali account siano compromessi e spesso si affidano alle notifiche dei loro partner. Questo può portare a controlli manuali e molto dispendiosi in termini di tempo.

Ransomware, richieste di pagamento e reindirizzamenti

I cybercriminali spesso cercano di ottenere pagamenti finanziari, sia attraverso ransomware sia convincendo la vittima a inviare loro direttamente del denaro. Inoltre, accade anche che i malintenzionati inoltrino fatture fraudolente o chiedano il reindirizzamento dei pagamenti a un conto bancario da loro controllato.

Se si considera che le fatture dei fornitori spesso hanno importi significativi, ecco che queste truffe si rivelano spesso le più costose per le aziende vittime. Per evitare raggiri di questo tipo, tutte le richieste di pagamento o di modifica del percorso nelle transazioni devono essere attentamente controllate e confermate telefonicamente.

Fortificare le difese contro gli attacchi alla supply chain tramite email fraudolente

Gli attacchi alla supply chain tramite email fraudolente sono sempre più frequenti e sofisticati e, per difendersi, l’organizzazione deve investire in tecnologia e formazione.

Bisogna considerare la possibilità di collaborare con aziende specializzate che abbiano comprovata esperienza e competenza nel rilevare e bloccare la maggior parte degli attacchi prima che raggiungano la casella di posta degli utenti. Successivamente, ci si deve assicurare che i dipendenti siano addestrati a individuare i messaggi che non vengono bloccati.

di Ferdinando Mancini, Director, Southern Europe Sales Engineering di Proofpoint