CVE-2021-442288, o Log4Shell, è una vulnerabilità di tipo Remote Code Execution (RCE): significa che, se viene sfruttata su un server vulnerabile, gli attaccanti guadagnano la capacità di eseguire un codice arbitrario e prendere il pieno controllo del sistema. Questo CVE è stato classificato 10 su 10 in termini di gravità.

Questa vulnerabilità, scoperta nel dicembre 2021, è estremamente invitante per i criminali informatici, dal momento che consente loro di ottenere il pieno controllo del sistema della vittima ed è facile da sfruttare.

Sin dalla sua prima segnalazione, i sistemi Kaspersky hanno rilevato e contrastato 154.098 tentativi di scansione e attacco dei dispositivi, effettuati sfruttando la vulnerabilità Log4Shell. La maggior parte dei sistemi attaccati si trovava in Russia (13%), Brasile (8,97%) e USA (7,36%). In Italia la percentuale di sistemi presi di mira è del 2,93%.

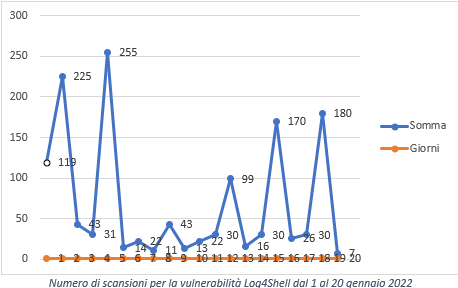

Nonostante la Fondazione Apache abbia già rilasciato una patch per questo CVE, servono settimane se non mesi affinché i produttori aggiornino i loro software. Com’era prevedibile, gli esperti di Kaspersky hanno rilevato che gli attaccanti stanno continuando ad effettuare numerose scansioni per sfruttare Log4Shell. Durante le prime tre settimane di gennaio, i sistemi Kaspersky hanno bloccato 30.562 tentativi di attacco tramite la vulnerabilità Log4Shell. Inoltre, circa il 40% di questi tentativi è stato rilevato durante i primi giorni del mese, dal 1 al 5 di gennaio.

Evgeny Lopatin, security expert di Kaspersky, ha affermato: “Sicuramente possiamo osservare che ci sono state molte meno scansioni e tentativi di attacco sfruttando Log4Shell rispetto alle prime settimane. Ciononostante, continuiamo a rilevare tentativi di sfruttamento di questa vulnerabilità. Come dimostra la nostra telemetria, i criminali informatici continuano a svolgere attività di scansione di massa e tentano di sfruttare il codice. Questa è una vulnerabilità che viene sfruttata sia da threat actor, che prendono di mira organizzazioni specifiche con minacce avanzate, sia da criminali che approfittano della situazione per trovare sistemi vulnerabili da attaccare. Invitiamo tutti coloro che non l’hanno ancora fatto a proteggersi eseguendo le patch e utilizzando una soluzione di sicurezza efficace”.

I prodotti Kaspersky garantiscono protezione contro gli attacchi che sfruttano le vulnerabilità, compreso l’uso di PoC, con i seguenti nomi:

- UMIDS: Intrusion. Generic. CVE-2021-44228.

- PDM: Exploit. Win32. Generic

Per difendersi dalla vulnerabilità di Log4Shell, gli esperti di Kaspersky suggeriscono di:

- Installare la versione più recente della libreria. Se si sta utilizzando la libreria di un prodotto di terze parti, occorrerà monitorare e installare aggiornamenti tempestivi da un software provider.

- Seguire le linee guida del progetto Apache Log4.

- Le aziende dovrebbero utilizzare una soluzione di sicurezza che fornisca funzionalità di prevenzione di sfruttamento delle vulnerabilità e gestione delle patch.

- Utilizzare soluzioni che aiutano a identificare e bloccare gli attacchi nelle prime fasi prima che gli aggressori possano raggiungere il loro obiettivo finale.