Cobalt Strike è uno strumento di sicurezza legittimo utilizzato dai penetration tester per emulare l’attività di un autore pericoloso in una rete. Tuttavia, viene sempre più spesso utilizzato dai malintenzionati e Proofpoint ne ha osservato una crescita del 161% dal 2019 al 2020, registrando volumi altrettanto elevati anche nel 2021.

Quando mappata nel framework MITRE ATT&CK, la visibilità di Proofpoint nella catena dell’attacco si concentra sui meccanismi di accesso iniziale, esecuzione e persistenza, analizzando in quale modo gli autori di minacce tentano di compromettere gli host e quali payload distribuiscono per primi. Sulla base di questi dati, Proofpoint può evidenziare come Cobalt Strike stia diventando sempre più diffuso come payload di accesso iniziale, e non solo come strumento di seconda fase.

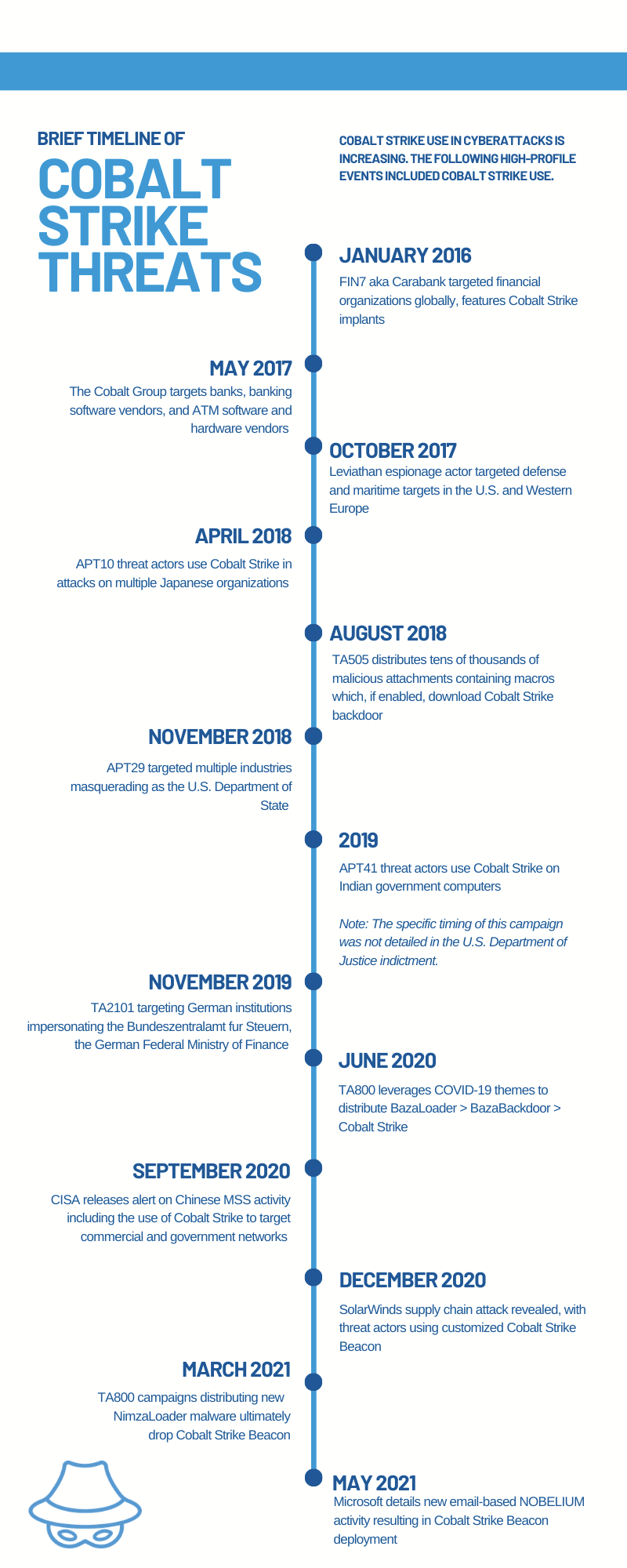

A dicembre 2020, il mondo è venuto a conoscenza di una vasta campagna di spionaggio che è riuscita a mettere in ombra SolarWinds, il popolare software di monitoraggio della rete. Gli investigatori – che hanno rivelato, tra gli altri, l’uso di Cobalt Strike Beacon – attribuiscono questa campagna a individui che lavorano per i servizi segreti esteri della Russia, gruppo che utilizzava Cobalt Strike almeno dal 2018.

È possibile ottenere Cobalt Strike in diversi modi: acquistandolo direttamente dal sito web del vendor, il quale richiede una verifica; comprando una versione sul dark web attraverso numerosi forum di hacking; o utilizzando versioni craccate e illegittime del software. Nel marzo 2020, una versione craccata di Cobalt Strike 4.0 è stata rilasciata e resa disponibile ai cybercriminali.

Utilizzato da una vasta gamma di malintenzionati, non è insolito che cybercriminali e APT sfruttino strumenti simili nelle loro campagne, ma Cobalt Strike è unico in quanto le sue capacità integrate consentono di distribuirlo e renderlo operativo in modo molto rapido, indipendentemente dalla sofisticazione dell’autore o dall’accesso a risorse umane o finanziarie. Il lavoro di simulazione degli attacchi e di penetration delle difese potrebbe diventare un po’ più semplice quando entrambe le parti utilizzano lo stesso strumento.

Cobalt Strike è anche session-based, il che significa che se gli autori possono accedere a un host sono in grado di completare un’operazione senza la necessità di stabilire persistenza. Non ci saranno artefatti rimanenti sull’host dopo che il software non sarà più in esecuzione in-memory. In sostanza: possono colpire e fuggire.

La malleabilità di Cobalt Strike lo rende anche molto utile per creare build personalizzate che aggiungono o rimuovono funzionalità al fine di raggiungere obiettivi o eludere il rilevamento.

Per chi si occupa di protezione, i moduli personalizzati di Cobalt Strike spesso richiedono firme uniche, quindi gli esperti di rilevamento delle minacce potrebbero essere obbligati a utilizzarlo ‘in the wild’.

Cobalt Strike è interessante anche per il suo intrinseco offuscamento. L’attribuzione diventa più complessa se tutti usano lo stesso strumento e nel caso in cui un’organizzazione avesse un red team che ne facesse attivamente uso, è possibile che il traffico pericoloso venga scambiato per legittimo. La facilità d’uso del software può migliorare le capacità di autori meno sofisticati, mentre quelli più abili evitano di dedicarsi allo sviluppo di qualcosa di nuovo dato che dispongono già di un ottimo strumento di lavoro.

Tutti i dettagli su Cobalt Strike sono disponibili su https://www.proofpoint.com/us/blog/threat-insight/cobalt-strike-favorite-tool-apt-crimeware