Il periodo prolungato di bassi costi di capitale e finanziamenti ampiamente disponibili potrebbe essere finito, ma l’adozione del digitale persiste, con i responsabili aziendali che cercano di sbloccare efficienza e innovazione. Questo sta portando a una crescita esponenziale, ma spesso non sicura, delle identità in azienda e rischiando di peggiorare i livelli di debito informatico esistenti, con investimenti in iniziative digitali e cloud che continuano a superare le spese per la cybersecurity. Spetta ai professionisti della sicurezza – che devono fare di più, più velocemente e con meno risorse che mai – tenere sotto controllo questo debito e difendere al contempo una superficie di attacco incentrata sull’identità, in rapida espansione e non protetta.

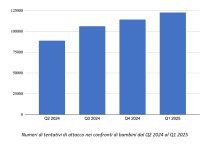

Come sottolineato nel CyberArk 2023 Identity Security Threat Landscape Report il numero totale di identità in un’azienda tradizionale crescerà di 2,4 volte solo nel 2023. È un lavoro impegnativo gestirle tutte, assicurandosi che gli utenti possano accedere in modo sicuro alle risorse al momento giusto, da qualsiasi luogo e dispositivo. Su un campione di 2.300 responsabili della sicurezza globale intervistati, quasi tutti (99%) affermano che dovranno affrontare una compromissione legata all’identità nel prossimo anno, a causa di tagli dovuti all’economia, fattori geopolitici, adozione del cloud e lavoro ibrido. Nel frattempo, il 63% afferma che gli accessi più sensibili dei dipendenti, come quelli degli amministratori IT, non sono oggi adeguatamente protetti.

Molti di questi team di sicurezza sono già a corto di personale e risorse e quasi un terzo degli intervistati afferma che le carenze di competenze in materia di cybersecurity ostacolano gli sforzi di protezione. Mentre le aziende continuano a stringere la cinghia, gli intervistati citano sfide crescenti in sei aree distinte di rischio per la sicurezza delle identità:

- Persone. L’uomo è sempre un jolly per la protezione e molti incidenti sono riconducibili a un errore dell’utente o a un uso improprio intenzionale. Il 74% degli intervistati è preoccupato per la perdita di informazioni riservate da parte di dipendenti, ex dipendenti e fornitori terzi. Questi ultimi (partner, consulenti e fornitori di servizi) sono considerati le identità umane più rischiose.

- Sconvolgimento della forza lavoro. Il 68% degli intervistati afferma che i licenziamenti e i livelli più elevati di turnover dei dipendenti creeranno nuovi problemi di sicurezza. Ad esempio, il 58% riferisce di casi di utenti che hanno salvato documenti di lavoro sensibili o riservati al di fuori delle policy. Ogni volta che un dipendente lascia l’azienda, il team IT deve rimuovere le autorizzazioni di accesso dalle varie applicazioni utilizzate. I malintenzionati (a volte ex dipendenti scontenti) contano sul fatto che le cose sfuggano durante i processi manuali di offboarding. Un account fornito erroneamente, eccessivamente privilegiato o orfano è tutto ciò di cui hanno bisogno.

- Identità macchina. A causa della crescente complessità dell’IT, il 62% dei team di sicurezza opera con una visibilità limitata sul proprio ambiente. Questo rende difficile capire non solo chi accede a dati e risorse sensibili, ma anche a cosa abbia accesso. Lo scorso anno abbiamo appreso che le identità macchina superano quelle umane di 45:1. È urgente proteggerle tutte e in fretta, ma farlo senza impattare sugli utenti è un difficile gioco di equilibri. Il 42% degli intervistati concorda sul fatto che la gestione e la protezione di entrambi i tipi di identità, umana e macchina, sia ugualmente difficile. Questo potrebbe essere il motivo per cui il 65% ha adottato misure per proteggere le identità non umane l’anno scorso o prevede di farlo nei prossimi 12 mesi.

- Sistemi aziendali. Quando si considerano gli asset esposti che potrebbero causare i danni maggiori e dove “risiedono”, il 42% degli intervistati afferma che le applicazioni business-critical sono in cima alla lista dei sistemi a rischio. Tuttavia, più della metà ammette che le identità non sono gestite e protette nelle applicazioni rivolte ai clienti che generano profitti, nei software di pianificazione delle risorse aziendali (ERP), di gestione delle relazioni con i clienti (CRM) e di gestione finanziaria. Non si tratta neanche dell’ambiente protetto meno: solo il 25% infatti afferma che l’accesso sensibile ai bot e all’automazione dei processi robotici (RPA) sia protetto. Poiché circa la metà di tutte le identità ha accesso sensibile a dati o servizi di alto valore, spesso attraverso applicazioni SaaS e processi automatizzati, questi risultati sono particolarmente preoccupanti.

- Sviluppo del software. Con l’esigenza di velocità e flessibilità, agli sviluppatori software viene spesso concesso un accesso più ampio del necessario, soprattutto in momenti complessi, quando la rapidità dell’innovazione è fondamentale per la sopravvivenza. Forse i team di sicurezza non hanno la larghezza di banda necessaria per gestire le continue richieste di accesso o gli sviluppatori esercitano una pressione supplementare. In ogni caso, il 77% degli intervistati afferma che gli sviluppatori hanno troppi privilegi, rendendo queste identità umane dei bersagli molto appetibili. Il 38% ritiene che lo sviluppo sia l’area in cui le identità sconosciute e non gestite creano il rischio maggiore e il 69% che l’automazione dei processi robotici (RPA) e le implementazioni di bot siano rallentate a causa di problemi di sicurezza.

- Set di strumenti per la sicurezza delle identità. Il lavoro dei professionisti della cybersecurity è ulteriormente complicato da un mosaico di strumenti eterogenei di vari fornitori, che creano lacune nella sicurezza delle identità in determinate aree e sovrapposizioni inefficienti in altre. Il 67% dichiara di utilizzare attualmente strumenti di 40 fornitori diversi per la sicurezza delle identità. Data la natura della cybersecurity, un numero sempre maggiore di aziende sta consolidando le proprie collaborazioni, e fiducia, verso un numero più ristretto di vendor a lungo termine, in grado di fornire soluzioni più complete e interoperabili che affrontano un maggior numero di sfide.

A cura di Clarence Hinton, chief strategy officer di CyberArk