Il modo in cui interagiamo con le reti aziendali è cambiato per sempre e la sicurezza perimetrale tradizionale non è più all’altezza della situazione. Sempre più si parla di “work from anywhere”, scenario che incrementa la dipendenza da tecnologie cloud e porta la maggior parte delle organizzazioni a dover difendere una superficie di attacco quanto mai eterogenea, tra sedi, account e dispositivi.

Continuiamo a usare il termine “people-centric” per descrivere il panorama delle minacce moderne e lo stile di difesa necessario per proteggersi da esse. Ora i cybercriminali puntano sull’identità per favorire i loro guadagni, seguendo uno schema ben definito, una vera e propria “catena di attacco”.

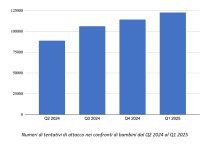

Il furto di identità è una minaccia crescente nel panorama digitale attuale. Tra le aziende italiane che hanno subito tentativi di attacchi phishing via email lo scorso anno, il 46% ha dovuto registrare un furto di credenziali e/o una compromissione dell’account, in cui i dipendenti espongono in modo involontario le proprie credenziali, offrendo ai cybercriminali la possibilità di agire in modo potenzialmente efficace.

Gli attori delle minacce si sono resi conto che è più efficace, veloce ed economico rubare le credenziali e accedere al sistema invece di cercare di violare le difese tecnologiche. Una volta sottratti i dati di accesso – anche di un solo dipendente – e sfruttata una vulnerabilità dell’identità, possono muoversi lateralmente su sistemi e reti, accumulando informazioni, distribuendo payload malevoli ed esfiltrando dati critici.

Oggi è fin troppo facile per un aggressore trasformare un’identità compromessa in un incidente ransomware o in una violazione dei dati che coinvolga l’intera azienda. Inoltre, più a lungo un malintenzionato rimane inosservato, maggiore sarà la sua possibilità di approfittare delle identità, dall’escalation dei privilegi all’abuso di Active Directory e ambienti cloud. Con conseguenze potenzialmente devastanti.

Come combattere il crescente problema del furto d’identità?

Il primo passo è fermare la compromissione iniziale. Impedire agli attaccanti di entrare in azienda sfruttando phishing, ingegneria sociale, minacce di impostore, compromissione delle email aziendali (BEC) e ransomware. Una solida sicurezza delle e-mail e una maggiore consapevolezza sulla cybersicurezza da parte della forza lavoro rappresenta la migliore opportunità di mitigare la maggior parte di questi attacchi.

In secondo luogo, è necessario bloccare i movimenti laterali. Se un criminale riesce ad accedere, il problema sembra inizialmente piccolo, ma potrebbe diventare ben più grave se l’aggressore riesce a muoversi lateralmente cercando identità che garantiscano l’escalation dei privilegi.

Per interrompere la catena di attacchi è fondamentale l’utilizzo di soluzioni di Identity Threat Detection and Response (ITDR), che si affermano come controlli critici in grado di sventare gli attacchi prima che si concretizzino in incidenti devastanti come ransomware o furto di dati.

Monitorando e analizzando attivamente le attività legate all’identità, le soluzioni ITDR forniscono le misure di difesa proattive necessarie per sventare le minacce nelle loro fasi iniziali. Le aziende possono così mitigare efficacemente il rischio di pericolose violazioni della sicurezza, salvaguardando i dati critici e preservando la continuità operativa.

Emiliano Massa, Area Vice President, Sales Southern Europe, Proofpoint