Attacco a Bybit: in uno dei più grandi attacchi nella storia degli asset digitali, i criminali informatici hanno avuto accesso a un portafoglio Ethereum offline e hanno rubato asset digitali per un valore di 1,5 miliardi di dollari, principalmente token Ethereum.

In sintesi

- Il recente incidente con Bybit segna una nuova fase nei metodi di attacco, con tecniche avanzate di manipolazione delle interfacce utente. Piuttosto che puntare alle falle del protocollo, gli attaccanti hanno utilizzato abili tecniche di ingegneria sociale per ingannare gli utenti, che hanno portato alla compromissione di un’importante configurazione istituzionale multi-sig.

- Lo scorso luglio, il sistema Threat Intelligence Blockchain di Check Point ha identificato e pubblicato un modello preoccupante in cui gli aggressori manipolano transazioni legittime attraverso la funzione execTransaction del protocollo Safe.

- Il recente hack evidenzia che i cold wallet multi-firma non sono sicuri se i firmatari possono essere ingannati o compromessi, sottolineando la crescente sofisticazione degli attacchi alla supply chain e alla manipolazione dell’interfaccia utente.

- L’hackeraggio di Bybit mette in discussione le precedenti convinzioni sulla sicurezza delle criptovalute, dimostrando che nonostante i solidi contratti smart e le protezioni multi-sig, il fattore umano è spesso l’anello più debole. Questo incidente evidenzia come la manipolazione dell’interfaccia utente e l’ingegneria sociale possano compromettere anche i portafogli più sicuri.

L’evoluzione dello sfruttamento dei protocolli

L’incidente rappresenta un’evoluzione significativa di questi modelli di attacco, con l’introduzione di sofisticate tecniche di manipolazione dell’interfaccia utente mai viste prima. Invece di limitarsi a sfruttare i meccanismi del protocollo, gli aggressori hanno utilizzato un’ingegneria sociale avanzata attraverso la manipolazione delle interfacce, consentendo loro di compromettere un’importante configurazione multi-sig istituzionale.

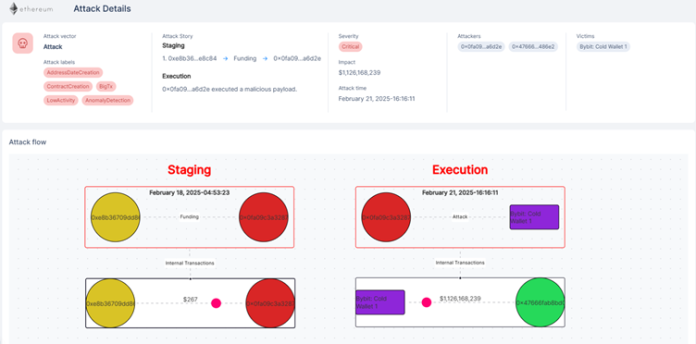

Il 21 febbraio, Check Point Blockchain Threat Intel System ha segnalato un registro di attacco critico sulla rete blockchain Ethereum.

Il registro ha indicato che l’AI Engine ha identificato un cambio anomalo in una transazione e l’ha classificata come attacco critico. È stato riportato che il cold wallet ByBit è stato violato, con conseguente furto di circa 1,5 miliardi di dollari di asset digitali, principalmente in token Ethereum.

Check Point Research ha analizzato l’attacco e ha spiegato come il sistema Threat Intel Blockhain sia stato in grado di identificarli

Il sistema Threat Intel blockchain di Check Point aveva precedentemente identificato un modello preoccupante in cui gli attaccanti sfruttavano protocolli blockchain legittimi attraverso la funzione execTransaction del protocollo Safe. Pubblicata nel luglio 2024, la ricerca ha fornito un’analisi tecnica del funzionamento della funzione all’interno del framework Safe e ha documentato i casi in cui è stata utilizzata nelle catene di attacco.

La ricerca si è concentrata sulla comprensione dei meccanismi tecnici della funzione execTransaction del protocollo Safe e del suo potenziale di abuso, evidenziando l’importanza di capire come le funzioni legittime del protocollo possano essere sfruttate inaspettatamente.

Perché questo attacco è così importante

Questo attacco stabilisce un nuovo precedente nella sicurezza delle criptovalute, aggirando un cold wallet multi-sig senza sfruttare alcuna vulnerabilità degli smart contract. Ha invece sfruttato la fiducia umana e l’inganno dell’interfaccia utente:

- I multisig non sono più una garanzia di sicurezza se i firmatari possono essere compromessi.

- I cold wallet non sono automaticamente sicuri se un aggressore può manipolare ciò che un firmatario vede.

- Gli attacchi alla supply chain e alla manipolazione dell’interfaccia utente stanno diventando sempre più sofisticati.

Consigli e raccomandazioni per le aziende

- Misure di sicurezza complete. Le aziende che detengono ingenti risorse crittografiche devono integrare i prodotti di sicurezza tradizionali, come la prevenzione delle minacce agli endpoint e la sicurezza delle e-mail, per evitare che le minacce informatiche infettino le macchine sensibili e si diffondano all’interno dell’organizzazione. Questo è fondamentale per salvaguardarsi da attacchi sofisticati che sfruttano le vulnerabilità umane e la manipolazione dell’interfaccia utente.

- Prevenzione in tempo reale. Il settore ha bisogno di un cambiamento di paradigma, passando da miglioramenti incrementali della sicurezza alla prevenzione in tempo reale. Proprio come le reti aziendali e i cloud utilizzano firewall per ispezionare ogni pacchetto, il web3 richiede un’ispezione in tempo reale di ogni transazione per garantire la sicurezza. Questo approccio può prevenire le attività dannose prima che causino danni.

- Implementare la sicurezza Zero-Trust

- Ogni dispositivo del firmatario deve essere trattato come potenzialmente compromesso.

- Utilizzare dispositivi di firma dedicati e air-gapped (ovvero fisicamente separati a livello informatico) per le approvazioni multi-sig.

- Richiedere ai firmatari una verifica incrociata dei dettagli della transazione attraverso un secondo canale indipendente.

Conclusioni

L’attacco hacker a Bybit ha infranto le certezze sulla sicurezza delle criptovalute.

Nonostante l’adozione di difese tecniche avanzate, l’errore umano continua a rappresentare la principale vulnerabilità. Questo episodio dimostra come strategie sofisticate, come la manipolazione dell’interfaccia utente e le tecniche di ingegneria sociale, possano mettere a rischio anche i portafogli più sicuri.