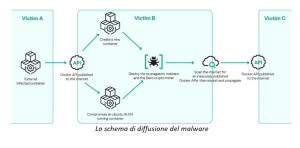

Gli esperti del Kaspersky Security Services hanno identificato una complessa campagna di cyberattacchi che bersaglia gli ambienti containerizzati per iniettare il cryptominer Dero. Gli aggressori abusano delle API Docker esposte, ovvero parti di Docker, che è una piattaforma open-source per lo sviluppo di container. Nel 2025, numerose API di Docker sono state rese pubbliche in modo insicuro, con una media di quasi 500 attacchi al mese in tutto il mondo. In questa campagna, i cybercriminali inseriscono due tipi di malware nei sistemi compromessi: uno è il miner stesso, l’altro è un malware di propagazione in grado di diffondere la campagna ad altre reti di container insicuri.

Gli esperti di Kaspersky hanno scoperto questa campagna dannosa durante un progetto di valutazione della compromissione. Secondo le loro stime, qualsiasi azienda che gestisce un’infrastruttura containerizzata ed espone le API di Docker senza solidi controlli di sicurezza può essere un potenziale bersaglio. Tra queste possono rientrare aziende tecnologiche, società di sviluppo software, fornitori di hosting, fornitori di servizi cloud e altre imprese.

I siti più vulnerabili presi di mira

Secondo Shodan, nel 2025 sono state pubblicate in media 485 porte predefinite delle API Docker in tutto il mondo ogni mese. Questa cifra evidenzia la potenziale espansione di attacco della campagna, calcolando gli “entry point”, ovvero le porte esposte in modo insicuro che i cybercriminali potrebbero colpire. La Cina ha registrato il maggior numero di accessi mensili (quasi 138), seguita dalla Germania (97), dagli Stati Uniti (58), dal Brasile (16) e da Singapore (13). Mentre in Europa, ci sono quasi 162,75 porte predefinite dell’API Docker esposte mensilmente.

Una volta che gli aggressori identificano un’API Docker non sicura, agiscono compromettendo i container esistenti o creando nuovi container dannosi basati su un’immagine Ubuntu standard legittima. Successivamente, diffondono due tipi di malware nei container compromessi: “nginx” e ‘cloud’. Quest’ultimo è un miner della criptovaluta Dero, mentre nginx è un software dannoso che garantisce la permanenza nel sistema, assicura l’esecuzione del miner e scansiona altri ambienti esposti. Questo malware consente agli aggressori di operare senza i tradizionali server di comando e controllo (C2); invece, ogni container infetto scansiona autonomamente la rete e può diffondere il miner a nuovi obiettivi.

“Questa campagna dimostra che la diffusione delle infezioni è potenzialmente esponenziale, in quanto ogni container compromesso può a sua volta diventare fonte di nuovi attacchi, se non si adottano immediatamente misure di sicurezza per le reti potenzialmente vulnerabili”, ha commentato Amged Wageh, Incident Response e Compromise Assessment Expert del Kaspersky Security Services. “I container sono fondamentali per lo sviluppo, la distribuzione e la scalabilità del software. La loro diffusione in ambienti cloud-nativi, DevOps e nelle architetture di microservizi li rende un obiettivo interessante per i malintenzionati. La crescente dipendenza da questi sistemi richiede un approccio alla sicurezza a 360 gradi da parte delle aziende, combinando soluzioni di sicurezza solide con la ricerca proattiva delle minacce e la valutazione regolare delle compromissioni.”

I cybercriminali hanno incorporato i nomi “nginx” e “cloud” direttamente nel file binario, un file eseguibile in modo rigido composto da istruzioni e dati per il processore, ma non per l’uomo. Si tratta di una classica tattica di “masquerading”, che consente al payload di presentarsi come uno strumento legittimo, cercando di ingannare sia gli analisti che le difese automatizzate.

Per prevenire le minacce legate ai container

Per correre ai ripari Kaspersky consiglia di:

- Per le aziende che utilizzano le API Docker, rivedere tempestivamente la sicurezza di qualsiasi infrastruttura potenzialmente esposta; in particolare, evitare la pubblicazione delle API Docker salvo in caso di necessità operativa considerando anche la possibilità di proteggere le API Docker pubblicate tramite TLS.

- Consultare il Kaspersky Compromise Assessment per identificare eventuali cyberattacchi in corso e quelli passati ma non individuati inizialmente.

- Attualmente la containerizzazione è il metodo di sviluppo delle applicazioni più diffuso. Per questo è molto probabile che emergano dei rischi in ogni componente dell’infrastruttura di un container e che questi abbiano un forte impatto sui processi aziendali. La protezione degli ambienti containerizzati è fondamentale e richiede soluzioni di sicurezza specializzate. Kaspersky Container Security garantisce la sicurezza in tutte le fasi dello sviluppo di applicazioni containerizzate. Oltre al processo di sviluppo, la soluzione protegge il runtime, controllando ad esempio l’avvio dei soli container affidabili, il funzionamento delle applicazioni e dei servizi all’interno dei container e monitorando il traffico.

- Utilizzare i Managed Security Services di Kaspersky, come il Compromise Assessment, il Managed Detection and Response (MDR) e l’Incident Response per gestire l’intero ciclo degli incidenti, dall’identificazione delle minacce alla protezione continua fino al ripristino. Questi servizi consentono di proteggersi dagli attacchi informatici evasivi, di analizzare gli incidenti e di ottenere le competenze necessarie anche se l’azienda non dispone di personale addetto alla sicurezza informatica.