Bitdefender Labs rende disponibili oggi i risultati di una campagna recentemente scoperta utilizzata per distribuire il malware RedLine Stealer attraverso il RIG Exploit Kit; colpisce sia aziende che consumatori finali sfruttando una falla di Internet Explorer.

All’inizio dell’anno, Bitdefender ha notato una campagna RIG Exploit Kit che utilizza gli exploit CVE-2021-26411 trovati in Internet Explorer per distribuire il malware RedLine Stealer. Quando viene eseguito, il malware effettua una ricognizione contro il sistema preso di mira (compresi nome utente, hardware, browser installati, software antivirus) e poi esfiltra i dati (tra cui password, carte di credito salvate, crypto wallet, login alle VPN) verso un server remoto di comando e controllo.

RedLine Stealer è un malware low-cost che ruba password ed è venduto sui forum illegali. È in grado di impossessarsi di password, informazioni sulle carte di credito e altri dati sensibili e di inviarli a una postazione remota. Il codice sorgente trapelato di RedLine è stato analizzato nel 2020 e 2021 da diversi ricercatori.

Gli Exploit Kit sono strumenti che permettono agli hacker (con competenze di livello minimo) di sfruttare le vulnerabilità. RIG si diffonde attraverso pubblicità sospette incluse in siti web legittimi.

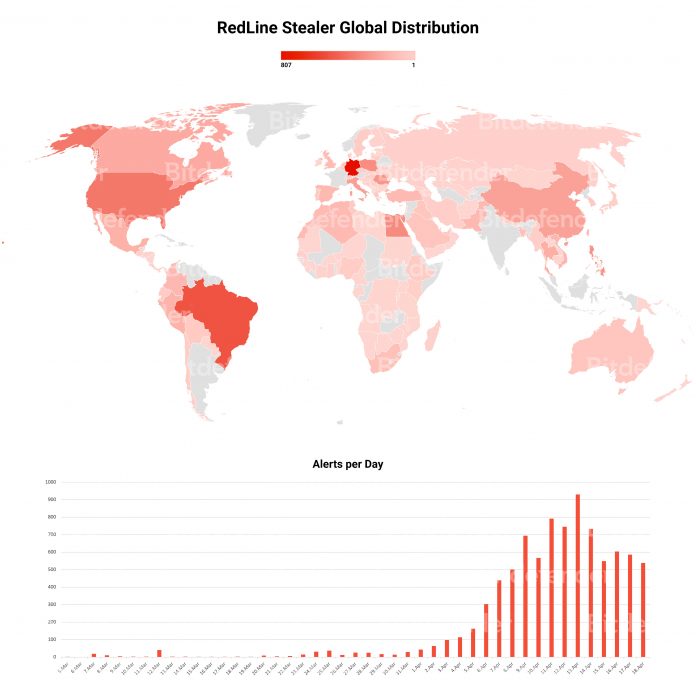

Dal punto di vista della diffusione geografica gli Stati più colpiti sono India, Germania, Brasile, Indonesia, Stati Uniti, Francia. Italia e Spagna sono invece i Paesi colpiti in percentuale minore, ma Bitdefender raccomanda di mantenere alto il livello di allerta perché i criminali informatici potrebbero in qualsiasi momento intensificare l’attività in questi Paesi.

Per tutelarsi dalla minaccia informatica RedLine Stealer, Bitdefender invita ad accertarsi che le soluzioni anti-virus e di Endpoint Detection and Response abbiano capacità di rilevamento degli exploit; insieme a ciò è opportuno cercare gli indicatori di compromissione (IOC) e mantenere aggiornati i sistemi operativi e le applicazioni di terze parti, dando priorità agli aggiornamenti di sicurezza dei dispositivi.