Gli attacchi hacker che sfruttano la vulnerabilità Microsoft Exchange Server, secondo le ultime ricerche condotte da Kaspersky, già dall’inizio di Marzo 2021 sono in spaventoso aumento. Il 2 marzo 2021, infatti, diverse aziende hanno pubblicato alcuni report in merito allo sfruttamento in-the-wild di diverse vulnerabilità zero-day in Microsoft Exchange Server.

Queste vulnerabilità Microsoft Exchange Server permettono di eseguire un codice arbitrario all’interno del contesto di Exchange Server e di dare accesso completo agli account di posta elettronica sul server. Nonostante Microsoft abbia già rilasciato la patch, i ricercatori di Kaspersky stanno assistendo ad un incremento di attacchi che tentano di sfruttare queste vulnerabilità Microsoft Exchange Server. Le organizzazioni situate in Europa e negli Stati Uniti sono le più colpite.

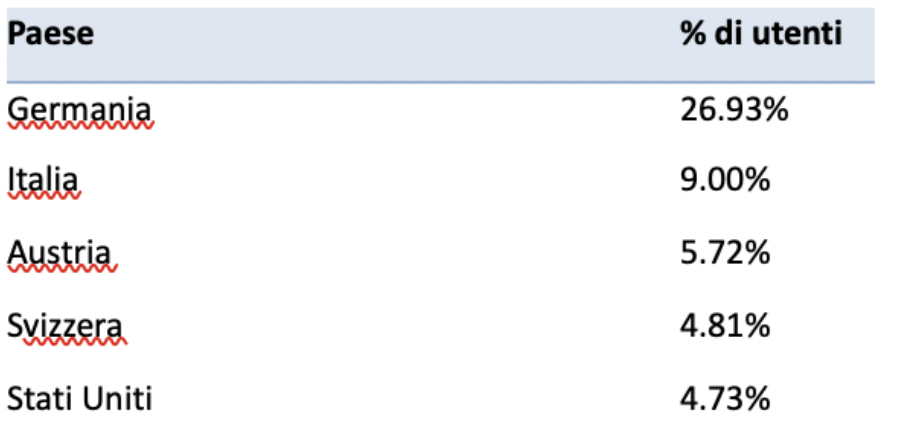

All’inizio di marzo 2021, Kaspersky ha rilevato che gli attacchi che sfruttano la vulnerabilità Microsoft Exchange Server si sono rivolti ad oltre 1200 utenti e ha osservato come questo numero sia in continua crescita. Il numero più alto di utenti presi di mira si trova in Germania con il 26,93%. L’Italia, l’Austria, la Svizzera e gli Stati Uniti sono tra gli altri Paesi maggiormente colpiti.

A proposito di attacchi hacker che sfruttano la vulnerabilità Microsoft Exchange Server, Anton Ivanov, VP Threat Research di Kaspersky, ha così commentato: “Fin dall’inizio, ci era chiaro che i tentativi di sfruttare queste vulnerabilità sarebbero aumentati rapidamente ed è quello che stiamo osservando in questi giorni. Fino ad ora abbiamo rilevato questo tipo di attacchi in oltre un centinaio di Paesi situati in ogni parte del mondo. A causa della natura di queste vulnerabilità, numerose organizzazioni sono a rischio. Anche se gli attacchi iniziali miravano a target specifici non c’è motivo di pensare che gli attaccanti non vogliano provare a colpire altre organizzazioni con un server vulnerabile. Questi attacchi sono associati ad un rischio elevato di furto di dati o anche ad attacchi ransomware. Per questo motivo le organizzazioni dovrebbero prevedere misure di protezione nel più breve tempo possibile”.

I prodotti di Kaspersky rilevano la minaccia e proteggono dalle vulnerabilità di Microsoft Exchange Server scoperte di recente utilizzando diverse tecnologie, tra cui i componenti Behavior Detection e Exploit Prevention.

Kaspersky rileva lo sfruttamento e i relativi artefatti con i seguenti nomi:

• Exploit.Win32.CVE-2021-26857.gen

• HEUR:Exploit.Win32.CVE-2021-26857.a

• HEUR:Trojan.ASP.Webshell.gen

• HEUR:Backdoor.ASP.WebShell.gen

• UDS:DangerousObject.Multi.Generic

• PDM:Exploit.Win32.Generic

È possibile avere maggiori informazioni sugli attacchi che sfruttano le vulnerabilità di Microsoft Exchange Server su Securelist.

Per proteggersi dagli attacchi che sfruttano la vulnerabilità Microsoft Exchange Server, Kaspersky raccomanda di:

• Aggiornare Exchange Server il prima possibile.

• Concentrare la strategia di difesa sul rilevamento dei movimenti laterali e sull’esfiltrazione dei dati su Internet. Prestare particolare attenzione al traffico in uscita per rilevare le connessioni dei criminali informatici. Eseguire regolarmente il backup dei dati e assicurarsi di potervi accedere rapidamente in caso di emergenza.

• Utilizzare soluzioni come Kaspersky Endpoint Detection and Response e il servizio Kaspersky Managed Detection and Response che aiutano a identificare e fermare l’attacco nelle prime fasi, prima che gli attaccanti raggiungano i loro obiettivi.

• Utilizzare una soluzione affidabile per la sicurezza degli endpoint come Kaspersky Endpoint Security for Business dotata di prevenzione degli exploit, behavior detection e remediation engine che consentono di respingere le azioni dannose. Questa soluzione ha anche meccanismi di autodifesa che possono impedire la sua rimozione da parte dei criminali informatici.