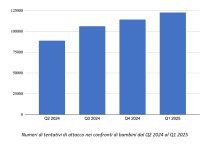

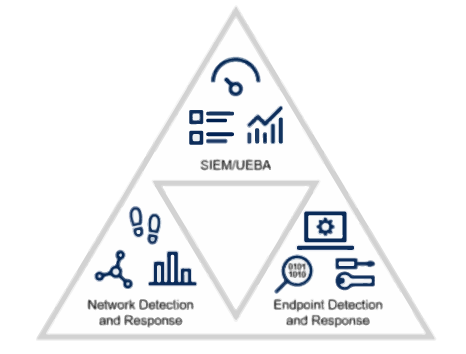

È sempre più evidente che gli aggressori che operano negli ambienti ibridi abusano delle identità per spostarsi lateralmente attraverso la rete e condurre un attacco. Nella maggior parte dei casi, gli hacker non accedono immediatamente ai file riservati o sensibili che stanno cercando per concentrarsi invece in attività di rete volte a individuare le vulnerabilità attraverso cui agire. Le misure di sicurezza tradizionali che si concentrano principalmente sulla prevenzione degli attacchi tramite CASB, MFA ecc, spesso si dimostrano inefficaci nel rilevare queste intrusioni. Diversamente, le soluzioni di Network Detection and Response (NDR) permettono di sfruttare algoritmi di analisi e apprendimento automatico per identificare comportamenti malevoli, anomali o sospetti indicativi di un rischio alla sicurezza come tentativi di accesso non autorizzati, movimenti laterali ed esfiltrazione di dati. E una volta rilevata una minaccia, avvisano i team SOC in near realtime, dando il via a un’azione immediata per mitigare il rischio.

L’integrazione con le tecnologie AI e di machine learning sta diventando sempre più sofisticata, consentendo alle soluzioni NDR di migliorare la previsione delle minacce realmente dannose. Inoltre, l’attenzione delle aziende sull’automazione si sta intensificando, e l’NDR è in grado di semplificare i protocolli di risposta agli incidenti mitigando le minacce in modo più efficiente.

Le funzionalità offerte dalla soluzione VECTRA

Nel dettaglio, prodotti come la soluzione Vectra AI NDR, offrono ai team SOC funzionalità come:

- Rilevamenti basati sull’intelligenza artificiale appositamente realizzati che eliminano la necessità di scrivere regole di rilevamento personalizzate;

- Visibilità in tempo reale delle minacce senza quindi i tempi di latenza dei rilevamenti;

- Rilevamenti specifici del dominio grazie alla copertura di oltre il 90% di MITRE ATT&CK e della maggior parte dei riferimenti per MITRE D3FEND in grado di garantire visibilità su rete, identità e minacce cloud in un unico luogo;

- Avvisi mirati per dare priorità agli incidenti legati alle minacce, separando l’urgente dall’ordinario attraverso la rete;

- Focalizzazione dai singoli eventi alle entità della rete (host e account) per ridurre il tempo e le risorse necessarie per correlare i comportamenti e valutare accuratamente il rischio associato;

- Ottimizzazione dei flussi di lavoro del team SOC contestualizzando gli incidenti senza la necessità di creare/mantenere costantemente regole e ottimizzare gli sforzi;

- Identificazione delle lacune nella sicurezza della rete in tempo reale attraverso la verifica delle attività degli utenti e delle macchine sulla rete;

- Interoperabilità con la rete esistente e l’infrastruttura di sicurezza per ottimizzare dello stack di sicurezza;

- Monitoraggio migliorato degli ambienti di rete: individua automaticamente la progressione degli aggressori e il movimento laterale dalle reti dei data center (on-premise) al cloud.

La crescente diffusione dei sistemi NDR è anche sostenuta da una convergenza con le piattaforme di rilevamento e risposta estese (XDR) che riduce i confini tra NDR e XDR per offrire funzionalità di rilevamento e risposta più unificate nell’intero ambiente IT. I sistemi XDR integrano dati da endpoint, ambienti cloud, applicazioni e, naturalmente, dal traffico di rete. Questi ultimi dati, proprio grazie all’NDR, potranno essere ancora più mirati.

La crescente diffusione dei sistemi NDR è anche sostenuta da una convergenza con le piattaforme di rilevamento e risposta estese (XDR) che riduce i confini tra NDR e XDR per offrire funzionalità di rilevamento e risposta più unificate nell’intero ambiente IT. I sistemi XDR integrano dati da endpoint, ambienti cloud, applicazioni e, naturalmente, dal traffico di rete. Questi ultimi dati, proprio grazie all’NDR, potranno essere ancora più mirati.

In termini generali, l’integrazione degli strumenti di sicurezza è sempre più centrale per stabilire una strategia di difesa e reazione efficace ed efficiente. Solo combinando i punti di forza di diverse tecnologie, le aziende possono contare su una capacità estesa di rilevamento e risposta a minacce sempre più sofisticate.

Massimiliano Galvagna, Country Manager di Vectra AI per l’Italia