Il nuovo malware scoperto da Kaspersky, integrato nel pacchetto di installazione di videogiochi, eseguiva un miner open-source modificato per generare criptovalute Monero senza il consenso dell’utente. L’attacco ha coinvolto utenti di diversi Paesi, tra cui Germania, Brasile, Bielorussia, Kazakistan e Russia. Al momento, l’attore responsabile dell’attacco rimane sconosciuto, ma è probabile che sia di lingua russa.

La tattica malevola

L’elenco dei programmi di installazione dei giochi infetti include titoli popolari di giochi simulativi e sandbox popolari, come BeamNG.drive, Garry’s Mod, Dyson Sphere Program, Universe Sandbox e Plutocracy. Questi giochi malevoli “gratuiti” sono stati creati in anticipo e hanno iniziato a essere pubblicati sui siti torrent a partire da settembre 2024. Sebbene i giochi siano stati caricati da più utenti torrent, tutti i file di installazione sono stati violati allo stesso modo.

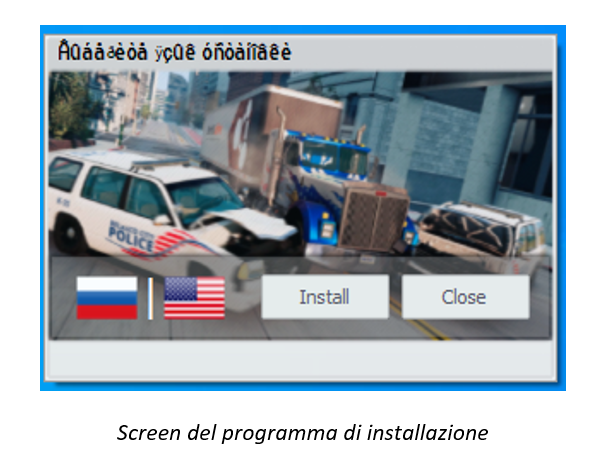

I file di installazione del gioco, distribuiti tramite archivi, venivano decompressi e parti dagli utenti. L’avvio dei programmi di installazione sui PC ha attivato una sofisticata catena di infezione, in cui i cybercriminali hanno adottato numerose tattiche per evitare il rilevamento durante il processo di installazione. Il malware, infatti, raccoglieva diversi identificatori del dispositivo, tra cui la versione del sistema operativo e l’indirizzo IP, al fine di determinare il Paese di residenza dell’utente.

L’attacco di Capodanno

Il 31 dicembre, il malware precedentemente installato nei computer delle vittime ha ricevuto un comando dal server degli attaccanti che ha scaricato ed eseguito un XMRig miner leggermente modificato, un software open-source progettato per minare la criptovaluta Monero (XMR) utilizzando la CPU o la GPU del computer della vittima. Sebbene XMRig venga spesso utilizzato legittimamente dai miner, in questo caso è stato usato con intenti malevoli.

“I criminali informatici sono riusciti a sfruttare la scarsa attenzione e l’aumento del traffico torrent durante le festività natalizie, approfittando della voglia degli utenti di ottenere giochi gratuiti. Per poter utilizzare i videogame moderni, generalmente è necessario un PC potente con molta capacità di elaborazione e il fatto che gli attaccanti abbiano cercato di colpire queste potenti dispositivi da gioco spiega il fatto che la minaccia era indirizzata specificamente ai gamer. La distribuzione dell’impianto miner è avvenuta tramite catene di esecuzione e tecniche sofisticate che hanno reso più difficile il rilevamento e la tracciabilità della campagna”, ha commentato Tatyana Shishkova, Lead Security Researcher di Kaspersky GReAT.

Per proteggere i dispositivi da cryptominer iniettati nei videogiochi

Per proteggere da queste e da altre minacce informatiche, Kaspersky consiglia di:

- Fare attenzione ai download. È importante scaricare software e file multimediali esclusivamente da fonti affidabili. I software dannosi possono essere integrati a pacchetti in software, videogiochi o file multimediali legittimi, soprattutto se scaricati da siti web sconosciuti.

- Utilizzare una soluzione di sicurezza affidabile e adatta a utenti o aziende in grado di rilevare i miner, anche quelli che non hanno un impatto significativo sulle performance del dispositivo.

- Aggiornare regolarmente il sistema operativo e il software. Molti problemi di sicurezza possono essere risolti installando versioni aggiornate del software.