Tra i fornitori leader di piattaforme di cyber security basate sull’intelligenza artificiale e cloud delivered, Check Point Software Technologies mette in guardia da un nuovo attacco fatto a colpi di QR Code. Un’evoluzione rispetto ai cyber attacchi perpetrati la scorsa estate, che avevano portato a un incremento del +587% di questi attacchi phishing. Tali minacce avevano tutte caratteristiche simili, simili, con l’obiettivo di indurre gli utenti a scansionare il codice, per reindirizzarli a una pagina di raccolta delle credenziali.

“Questa operazione ha avuto successo perché molte soluzioni di sicurezza e-mail non dispongono di una protezione per QR Code e molti utenti sono abituati a scansionare i codici senza fare attenzione”, afferma Jeremy Fuchs, Cybersecurity Researcher e Analyst di Check Point Software. “I fornitori di sicurezza si sono impegnati a fondo per sviluppare nuove protezioni contro questi attacchi. E, come sempre accade, gli attori delle minacce hanno risposto con una nuova variante di minacce per QR Code”.

Oggi gli hacker utilizzano i QR Code in modo diverso. La richiesta iniziale è simile, ma la catena di reindirizzamento è differente: il link utilizza come appoggio il sito con cui l’utente sta interagendo, e si regola di conseguenza, adattando il tipo di link per gli utenti Apple o Android. L’obiettivo finale è lo stesso: installare il malware sull’endpoint dell’utente finale, rubandone anche le credenziali. Modificando la destinazione in base al comportamento dell’utente, la percentuale di successo è molto più alta.

L’attacco in dettaglio

Nell’arco di due settimane solo a gennaio 2024, si è assistito a circa di 20.000 di questi attacchi. Gli hacker inviano QR Code con un routing condizionale basato sul dispositivo.

- Vettore: Email

- Tipo: QR Code, reindirizzamento condizionale, raccolta di credenziali

- Tecniche: Social engineering, BEC 3.0

- Obiettivo: Qualsiasi utente finale

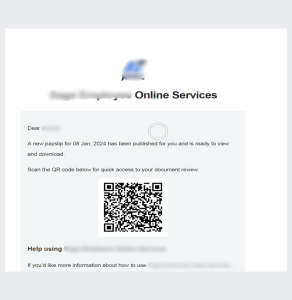

Esempio di e-mail:

Questa e-mail inizia come un attacco phishing abbastanza standard basato su un QR Code. La richiesta consiste nel consultare l’estratto conto annuale dei contributi, scansionando il QR Code. In questo modo si otterrà il saldo del conto per l’anno in corso.

Questa e-mail inizia come un attacco phishing abbastanza standard basato su un QR Code. La richiesta consiste nel consultare l’estratto conto annuale dei contributi, scansionando il QR Code. In questo modo si otterrà il saldo del conto per l’anno in corso.

L’aspetto interessante di questo attacco è quel che ne consegue

Il QR Code ha un punto di destinazione condizionato dal browser, dal dispositivo, dalle dimensioni dello schermo e da altro ancora. A seconda dei parametri, il QR Code rimanda a una pagina diversa.

Il link nell’e-mail è lo stesso:

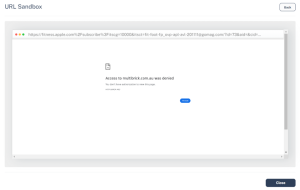

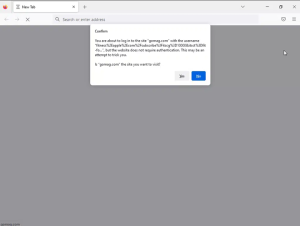

A seconda della destinazione, il risultato cambia:

A seconda della destinazione, il risultato cambia:

In sostanza, ci sono quattro livelli di offuscamento. Uno è il QR Code stesso. L’URL incorporato nel codice sembra che punti verso un dominio Apple, ma viene invece reindirizzato altrove. C’è poi un reindirizzamento cieco a un altro dominio. Questo dominio effettua un controllo automatico per verificare se l’utente proviene da un browser o da un motore di scansione e viene reindirizzato di conseguenza.

In sostanza, ci sono quattro livelli di offuscamento. Uno è il QR Code stesso. L’URL incorporato nel codice sembra che punti verso un dominio Apple, ma viene invece reindirizzato altrove. C’è poi un reindirizzamento cieco a un altro dominio. Questo dominio effettua un controllo automatico per verificare se l’utente proviene da un browser o da un motore di scansione e viene reindirizzato di conseguenza.

È presente anche un payload con tecniche di anti-reverse engineering. Se si tenta di smascherarlo, consumerebbe risorse infinite.

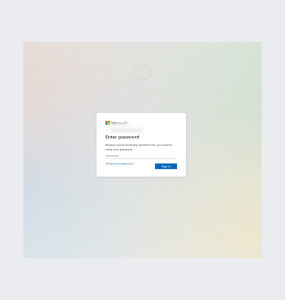

Ecco un altro esempio. Questo incorpora il QR Code in un PDF, allegato all’e-mail.

Questo ha una serie di attività sospette ad esso collegate, ancora una volta legate all’aggancio a un programma per prosciugare continuamente le risorse. Inoltre, indirizza l’utente a una pagina fasulla di login di Microsoft.

Eccone un’altra variante:

In tutti questi casi, il link del QR Code e quello a cui si viene reindirizzati sono diversi.

Le tecniche

Il reindirizzamento in un attacco non è necessariamente nuovo, anche se il suo utilizzo nei QR Code è peculiare. Navigando nel reindirizzamento condizionale, gli hacker sono in grado di aumentare la propria capacità di successo. In genere, i livelli di sicurezza predefiniti esaminano un reindirizzamento e, se il primo è pulito, lo lasciano passare. (È quello che è successo in questo tipo di attacco). È qui che entra in gioco la potenza di una soluzione di sicurezza completa, che consente di lavorare a più livelli e di prevenire questi tipi di attacchi.

In questo caso, una soluzione di sicurezza per le e-mail può bloccare l’attacco, esaminando il comportamento sospetto, come il primo mittente, l’analisi del testo e altro ancora. La sicurezza del browser può bloccarlo, ispezionando il sito web ed emulando eventuali azioni. La sicurezza dei dispositivi mobili può bloccarlo al momento dell’effettiva scansione del QR Code. L’antimalware può emulare il file e capire cosa accadrà. La sicurezza agisce anche dopo la consegna e può esaminare continuamente nuove informazioni, scansionando ed emulando continuamente l’URL.

Questi attacchi sono difficili da arrestare perché agiscono compromettendo molti livelli differenti. Tuttavia, se si dispone di tutti i layer di protezione, la capacità di bloccare l’attacco aumenta.

Linee guida e raccomandazioni

Per difendersi da questi attacchi, i responsabili di sicurezza possono:

- Implementare una sicurezza che utilizzi l’intelligenza artificiale per esaminare più indicatori di phishing.

- Implementare una sicurezza in grado di decodificare gli attacchi tramite QR Code.

- Implementare una sicurezza a più livelli di protezione.