La minaccia rappresentata dagli attacchi DDoS e alle applicazioni web è sempre attuale e da non sottovalutare. “Il loro numero continua infatti a crescere incessantemente. Nel quarto trimestre del 2015 gli attacchi alle applicazioni web sono aumentati del 28%, così come gli attacchi DDoS del 40% rispetto al trimestre precedente.” ha dichiarato Stuart Scholly, responsabile della Security Business Unit di Akamai evidenziando inoltre come gli attori malevoli continuino a colpire gli stessi obiettivi più e più volte alla ricerca del momento in cui le difese sono abbassate. Si nota anche come gli attacchi DDoS ripetuti siano stati la norma, con una media di 24 attacchi per ognuno delle vittime prese di mira. Tre aziende sono state colpite da oltre 100 attacchi e un cliente addirittura da 188 attacchi, più di due al giorno di media.

La maggior parte di questi attacchi era creata da botnet a noleggio, basate su siti stresser/booter. Questi attacchi DDoS “in affitto” si basano su tecniche di riflessione per alimentare il traffico ma non sono in grado di generare attacchi massivi. Per questo si sono osservati meno mega attacchi rispetto all’anno precedente. Inoltre i siti stresser/booter presentano tipicamente limiti temporali al loro uso il che ha contribuito a una diminuzione della durata media degli attacchi a meno di 15 ore.

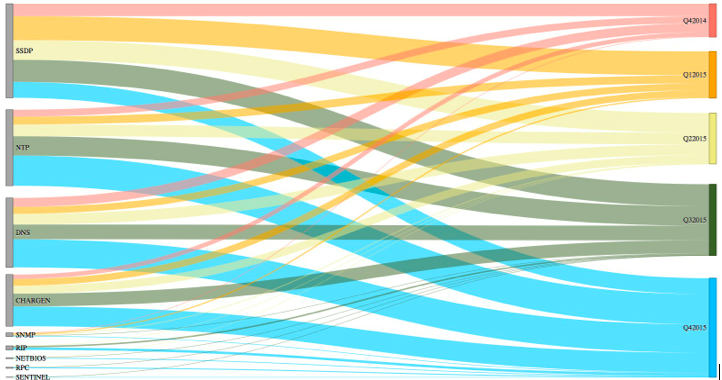

Attacchi DDoS basati su tecniche di riflessione Q4 2014-2015

SSDP, NTP e CHARGEN sono i vettori più comuni per attacchi di tipo reflection, come si può verificare sull’asse sinistro del grafico. L’impiego di questo tipo di attacchi è cresciuto notevolmente rispetto al Q3 2014, come si vede sull’asse destro del grafico.

Gli attacchi al livello infrastruttura (layer 3 e 4) hanno dominato la scena per diversi trimestri e nel quarto trimestre 2015 hanno rappresentato il 97% degli attacchi totali. Nel periodo, il 21% degli attacchi DDoS conteneva frammenti UDP: in parte ciò può essere considerato la conseguenza diretta del fattore di amplificazione presente negli attacchi di tipo reflection, principalmente derivante dall’abuso di protocolli CHARGEN, DNS e SNMP caratterizzati da payload potenzialmente molto elevati.

Il numero di attacchi NTP e DNS è cresciuto sensibilmente rispetto allo stesso trimestre del 2014. Gli attacchi DNS reflection sono aumentati del 92% in quanto gli attori malevoli cercano di abusare di domini con sicurezza incorporata (NSSEC) poiché questi offrono in genere una risposta più forte. NTP, con un aumento di quasi 57% ha guadagnato popolarità rispetto all’anno precedente nonostante il fatto che le risorse di riflessione NTP siano state esaurite nel tempo.

Un altro trend è l’aumento di attacchi DDoS multivettore, passati dal 42% del Q4 2014 al 56% del quarto trimestre 2015. La maggioranza degli attacchi usava due soli vettori (35%) ma il 3% degli attacchi osservati nel Q4 2015 ne utilizzava da 5 a 8.

L’attacco più imponente del trimestre in esame ha fatto registrare 209 Gigabit per secondo e 202 milioni di pacchetti per secondo. Questo attacco è stato indirizzato a un cliente del settore software e tecnologia utilizzando una singolare combinazione di attacchi SYN, UDP e NTP originati dalle botnet XOR e BillGates. L’attacco faceva parte di una imponente campagna in cui la vittima è stata colpita 19 volte nel giro di otto giorni, con un seguito di attacco continuato anche durante il mese di gennaio.

Oltre la metà (54%) degli attacchi del trimestre ha colpito aziende del settore gaming, mentre il 23% era indirizzato a aziende del settore software e tecnologia.

DDOS IN CIFRE

Rispetto al Q4 2014

· attacchi DDoS totali: +148,85%

· attacchi al livello infrastruttura (layer 3 e 4): + 168,82%

· durata media degli attacchi: -49,03% (da 29,33 a 14,95 ore)

· attacchi da oltre 100 Gbps: – 44,44% (da 9 a 5)

Rispetto al Q3 2015

· attacchi DDoS totali: +39,89%

· attacchi al livello infrastruttura (layer 3 e 4): + 42,38%

· durata media degli attacchi: -20,74% (da 18,86 a 14,95 ore)

· attacchi da oltre 100 Gbps: – 37,5% (da 8 a 5)

Attacchi alle applicazioni Web

Mentre gli attacchi alle applicazioni web sono aumentati del 28% nel corso del trimestre, il rapporto tra attacchi veicolati via HTTP e via HTTPS è rimasto relativamente costante per due trimestri: 89% via HTTP nel Q4 e 88% nel Q3.

I vettori di attacco più frequentemente osservati nel trimestre sono stati LFI (41%), SQLi (28%) e PHPi (22%), seguiti da XSS (5%) e Shellshock (2%). Il rimanente 2% era costituito da attacchi RFI, MFU, CMDi, e JAVAi. La distribuzione relativa dei vettori di attacco via HTTP e HTTPS è stata sostanzialmente simile, con l’eccezione di PHPi, presente solo nell’1% degli attacchi via HTTPS.

Il 59% degli attacchi a applicazioni web nel trimestre era indirizzato a retailer, contro il 55% del trimestre precedente. Al secondo e terzo posto si trovano media & intrattenimento e hotel & turismo, ciascuno col 10% degli attacchi. Nel Q3 al secondo posto si trovava invece il settore dei servizi finanziari, col 15% degli attacchi, sceso al 7% nell’ultimo trimestre.

Proseguendo una tendenza già manifestata nel trimestre precedente, gli Stati Uniti sono stati sia l’origine principale di attacchi ad applicazioni web (56%) sia il target più colpito (77%). Al secondo posto sia come origine (6%) sia come obiettivo (7%), il Brasile: ciò sembra essere collegato al fatto che un grande fornitore di Infrastructure as a Service (IaaS) ha aperto nuovi data center in quel Paese. Dal momento dell’apertura di questi data center, infatti, Akamai ha osservato un importante aumento del traffico malevolo proveniente dal Brasile e in particolare dai citati data center. Molti degli attacchi erano rivolti a clienti brasiliani del settore retail.

Gli attacchi ad applicazioni web in cifre

Rispetto al Q3 2015

· attacchi totali ad applicazioni web: + 28,10%

· attacchi ad applicazioni web via http: +28,65%

· attacchi totali ad applicazioni web via HTTPS: +24,05%

· attacchi SQL: +12,19%