Truffe informatiche: credenziali compromesse prima causa di violazione

L'esposizione di email e numeri di telefono sul dark web e sull’open web rende decine di migliaia di utenti italiani vulnerabili

NIS2 e Cybersecurity Act 2: serve resilienza digitale

Le normative europee sulla cybersecurity stanno accelerando il percorso verso un modello di resilienza rafforzato e ancora più strutturato.

Shadow Campaigns: scoperta un’attività di spionaggio globale

TGR-STA-1030 ha compromesso infrastrutture governative e critiche in 37 paesi

La digitalizzazione del retail crea una vasta superficie d’attacco nascosta

L’infrastruttura operativa che garantisce il funzionamento di negozi, magazzini e supply chain è diventata il nuovo anello debole.

Olimpiadi Invernali 2026: l’AI è pronta allo stress test della sicurezza?

Un’analisi di come l’intelligenza artificiale a supporto delle imminenti Olimpiadi invernali sia esposta a prompt avversari, vulnerabilità comportamentali e sistemi di protezione insufficienti

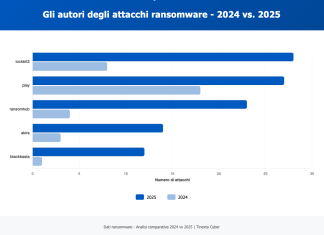

Attacchi informatici: oltre 116 mila in Italia nel 2025, 1 ogni 5 minuti

Secondo il Threat Landscape 2025 di Tinexta Cyber, al mondo ogni giorno si registrano tra le 450.000 e le 560.000 nuove varianti di attacco, per un totale che supera ormai 1,2 miliardi di programmi malevoli conosciuti. Un attacco su tre parte da credenziali rubate. Nel 2025 si registra il primo caso al mondo di Intelligenza Artificiale in grado di generare autonomamente un attacco.

Cybersecurity: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Utenti e aziende dovranno contrastare il ritmo sempre più incessante delle minacce create dalle macchine

Pericolo di attacchi DDoS contro siti italiani legati alle Olimpiadi Milano Cortina

Il gruppo NoNome057(52) ha diffuso aggiornamenti relativi alla mobilitazione dei membri del collettivo contro tali siti

Come difendersi dai sistemi di Agentic AI?

L’intelligenza artificiale è diventata una nuova superficie di attacco, probabilmente una delle meno protette.

GDPR: le sanzioni nel 2025 toccano i 1,2 miliardi

Il GDPR Fines and Data Breach Survey dello studio legale internazionale DLA Piper fotografa una nuova fase di forte esposizione al rischio cyber in Europa