Cybersecurity: il 2025 sarà l’anno dei gemelli digitali cattivi

Trend Micro ha presentato le previsioni sulle minacce IT che occuperanno quest’anno gli specialisti della cybersecurity

I responsabili IT temono le falle di GenAI sulle strategie di sicurezza aziendale

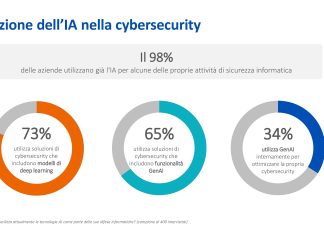

La nuova indagine di Sophos ha rilevato che l'89% dei professionisti della cybersecurity è preoccupato per le potenziali falle nelle funzionalità GenAI degli strumenti di cybersecurity che potrebbero danneggiare la loro azienda

GenAI e fattore umano nella protezione dei dati

Data Protection Day 2025: GenAI e fattore umano sono i principali elementi da considerare in tema di protezione dei dati

Dall’Open Banking al cliente: la nuova era del Relationship Banking

Alessandro Cirinei, Chief Product & Innovation Officer di Experian Italia approfondisce il tema del Relationship Banking

Il next-gen SIEM e il potere di rivoluzionare le operazioni di sicurezza

Fabio Fratucello, Field CTO, International di CrowdStrike approfondisce il tema dei SIEM di nuova generazione

Il prezzo della comodità: come le app più usate minacciano la privacy

In occasione del Data Privacy Day, Kaspersky svela i rischi per la privacy, spesso trascurati, legati all'uso delle applicazioni più diffuse

Per difendersi dagli hacker evitare password facili e creare alias email

In occasione della Giornata mondiale della protezione dei dati gli esperti in cyber-sicurezza della Fondazione Bruno Kessler propongono tre consigli fondamentali per difendersi e proteggere la propria identità digitale

Sophos punta su innovazione e AI per mettere ko il cybercrime

Con Walter Narisoni, Sales Engineer Director For South Emea di Sophos, abbiamo commentato l’Active Adversary Report, tracciando lo scenario delle minacce e dando indicazioni concrete alle aziende che vogliono investire in sicurezza

Scoperta una vulnerabilità che aggira il Secure Boot UEFI

L'exploit di questa vulnerabilità consente l'esecuzione di codice non affidabile durante il boot del sistema, permettendo l'installazione di boot kit UEFI dannosi. Grazie all’intervento di ESET il problema è stato risolto

Cybersecurity: via libera UE al progetto SECURE

Progetto SECURE: coordina ACN, Cyber 4.0 partner tecnico di riferimento. Pronti 16,5 milioni di euro per le Pmi europee