Come scrisse un grande cantautore, “tutti hanno bisogno di un amico“. Quest’anno nessun APT ha preso più a cuore questo sentimento di TA453, l’attore di minacce di spionaggio cyber allineato all’Iran. Durante la fine del 2021 e tutto il 2022, i ricercatori di Proofpoint hanno osservato TA453, che si sovrappone alle attività tracciate come Charming Kitten, PHOSPHORUS e APT42, innovando continuamente il suo approccio nel tentativo di soddisfare le proprie priorità di raccolta di informazioni. Alla fine di giugno 2022, questa evoluzione ha portato a campagne che utilizzano ciò che Proofpoint chiama informalmente Multi-Persona Impersonation (MPI), un sottoinsieme di impersonificazione indicato nel framework Email Fraud Taxonomy di Proofpoint. Con MPI, TA453 porta la propria tecnica di social engineering mirata a un nuovo livello, puntando ai ricercatori non con un solo “personaggio” controllato da un attore, ma con più persone. Questa tecnica consente a TA453 di sfruttare il principio psicologico della riprova sociale per frodare gli obiettivi e aumentare l’autenticità dello spear phishing dell’attore della minaccia. Proofpoint ha già osservato questa tecnica da parte di attori avanzati nella compromissione di e-mail aziendali, come TA2520 (Cosmic Lynx).

È importante notare che, ai fini di questo blog, Proofpoint si riferisce a ciascuno dei “personaggi” di TA453 con il nome del mittente. Sebbene l’azienda abbia osservato in precedenza TA453 utilizzare account di posta elettronica compromessi per inviare e-mail di phishing, Proofpoint non ha indicazioni specifiche che questi individui impersonificati a loro insaputa siano stati vittime di TA453. Inoltre, Proofpoint osserva regolarmente TA453 abbinare la stessa persona a diversi indirizzi e-mail controllati dall’attore.

L’attività tradizionale di TA453

In quella che i ricercatori di Proofpoint considerano una campagna di spionaggio cyber TA453 standard, l’attore della minaccia si maschera da individuo, ad esempio un giornalista che lavora per collaborare su un determinato tema. Storicamente, TA453 ha preso di mira studiosi, politici, diplomatici, giornalisti e operatori dei diritti umani, impegnandosi in conversazioni positive che conducono a link per la raccolta di credenziali, vero segno distintivo dell’attività di TA453. Proofpoint ha rilevato un numero limitato di distribuzione di malware.

In quasi tutti i casi, TA453 si impegnava in conversazioni individuali con i propri obiettivi, ma la situazione è cambiata a metà del 2022.

I tempi stanno cambiando: le molteplici personalità di TA453

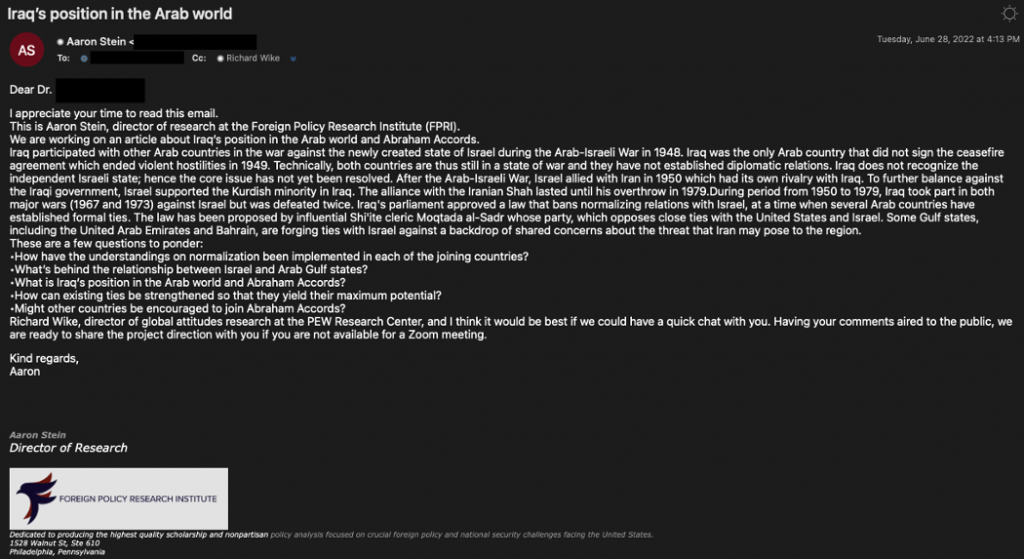

I ricercatori di Proofpoint hanno osservato un cambiamento nell’approccio di TA453 a partire da giugno 2022. In questa prima campagna TA453 ha iniziato la conversazione fingendo di essere “Aaron Stein, direttore della ricerca dell’FRPI“. L’attore ha posto una serie di domande volte a generare un dialogo su Israele, gli Stati del Golfo e gli accordi di Abraham. Sebbene queste domande siano generalmente destinate a creare un pretesto per inviare un link di follow-up per la raccolta di credenziali o per consegnare un documento dannoso, è anche possibile che rappresentino domande di intelligence affidate a TA453.

Nell’e-mail di spionaggio cyber, “Aaron Stein” di TA453 ha dato il via all’uso dell’impersonificazione multipla (MPI) da parte dell’attore della minaccia facendo riferimento e includendo “Richard Wilke, direttore della ricerca sugli atteggiamenti globali presso il PEW Research Center” in copia.

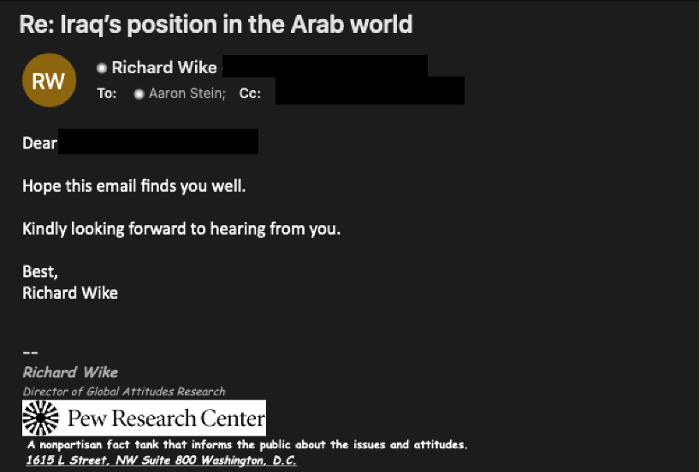

Un giorno dopo l’e-mail iniziale, “Richard Wilke” ha risposto alla conversazione, probabilmente nel tentativo di stabilire la veridicità della richiesta e sollecitare una risposta da parte dell’obiettivo. In questo caso, non sono stati osservati documenti o link pericolosi.

Proofpoint continua a ritenere che TA453 operi a sostegno del Corpo delle Guardie Rivoluzionarie Islamiche (IRGC). Questa valutazione si basa su una serie di prove, tra cui le sovrapposizioni nella numerazione delle unità tra i report di Charming Kitten e le unità dell’IRGC identificate da PwC, l’incriminazione da parte del Dipartimento di Giustizia degli Stati Uniti di Monica Witt e di attori affiliati all’IRGC e l’analisi degli obiettivi di TA453 rispetto alle priorità dell’IRGC-IO riportate.

“I cybercriminali allineati agli Stati sono tra i migliori nella creazione di campagne di social engineering ben congegnate per raggiungere le loro vittime”, commenta Sherrod DeGrippo, VP of threat research and detection di Proofpoint. “In questo caso, i nostri ricercatori hanno visto l’attore TA453, allineato all’Iran, migliorare la sua attività di spionaggio cyber utilizzando la Multi-Persona Impersonation, sfruttando la riprova sociale per convincere l’obiettivo ad accettare la truffa. Si tratta di una tecnica interessate perché richiede l’impiego di più risorse per ogni obiettivo – potenzialmente sfruttando più personaggi – e un approccio coordinato. I ricercatori che si occupano di sicurezza internazionale, in particolare quelli specializzati in studi sul Medio Oriente o sulla sicurezza nucleare, dovrebbero applicare maggiore consapevolezza quando ricevono e-mail non richieste. Ad esempio, gli esperti contattati da giornalisti dovrebbero controllare il sito web della testata per verificare se l’indirizzo e-mail appartiene a un giornalista legittimo“.

“I cybercriminali allineati agli Stati sono tra i migliori nella creazione di campagne di social engineering ben congegnate per raggiungere le loro vittime”, commenta Sherrod DeGrippo, VP of threat research and detection di Proofpoint. “In questo caso, i nostri ricercatori hanno visto l’attore TA453, allineato all’Iran, migliorare la sua attività di spionaggio cyber utilizzando la Multi-Persona Impersonation, sfruttando la riprova sociale per convincere l’obiettivo ad accettare la truffa. Si tratta di una tecnica interessate perché richiede l’impiego di più risorse per ogni obiettivo – potenzialmente sfruttando più personaggi – e un approccio coordinato. I ricercatori che si occupano di sicurezza internazionale, in particolare quelli specializzati in studi sul Medio Oriente o sulla sicurezza nucleare, dovrebbero applicare maggiore consapevolezza quando ricevono e-mail non richieste. Ad esempio, gli esperti contattati da giornalisti dovrebbero controllare il sito web della testata per verificare se l’indirizzo e-mail appartiene a un giornalista legittimo“.