Secondo Andrey Pozhogin, Senior Product Marketing Manager, Endpoint Privilege Manager di CyberArk, gli attacchi ransomware registrati nel 2022 possono influenzare le strategie di cybersecurity del 2023, aiutando le organizzazioni a combattere le minacce e a ridurre i rischi con maggiore efficacia.

Il CyberArk 2022 Identity Security Threat Landscape Report dimostra che il ransomware continua a rappresentare un pilastro della criminalità informatica, con dimensioni davvero impressionanti: il 73% dei responsabili della sicurezza IT a livello globale ha segnalato almeno un attacco alla propria organizzazione negli ultimi 12 mesi. Quasi il 100% dichiara di avere una strategia di difesa in profondità per combatterlo, che è incoraggiante. Nell’ottica di un continuo miglioramento, è possibile analizzare a fondo i dati a disposizione per capire cosa ha reso alcune organizzazioni più attraenti per gli attaccanti rispetto ad altre, e cosa sta funzionando (e cosa no) quando si tratta di prevenzione.

In breve, il ransomware nel 2022

Nel 2022 il ransomware è stato più prolifico che mai, alimentato da gruppi ransomware-as-a-service (RaaS) come ALPHV (BlackCat) e Black Basta, nonché dal ritorno della famigerata organizzazione REvil.

Il numero di violazioni basate su ransomware è cresciuto del 41%, con attacchi che hanno richiesto 49 giorni in più rispetto alla media per essere identificati e contenuti, secondo il 2022 Cost of a Data Breach report di IBM, che ha anche ha rilevato come gli attacchi distruttivi siano aumentati di oltre 430.000 dollari per le organizzazioni vittime.

Questa attività ha aumentato la pressione sulle catene di approvvigionamento, interrotto attività e causato danni alla reputazione. Molte organizzazioni hanno scelto di pagare i riscatti nonostante le indicazioni diffuse contro questa pratica. Tuttavia, gli incidenti più gravi verificatisi nel corso del 2022 hanno sottolineato il fatto che cedere alle richieste di ransomware contribuisce a perpetuare gli attacchi.

Nel frattempo, le aziende hanno incrementato le loro iniziative tecnologiche, nell’ambito della più estesa trasformazione digitale, creando una massiccia ondata di identità digitali e ampliando la superficie di attacco. Basta un’identità umana o meccanica compromessa per sferrare un attacco e i nostri dati dimostrano che gli attori del ransomware hanno sfruttato appieno questa situazione, prendendo di mira imprese di ogni dimensione e settore.

Un’analisi degli attacchi ransomware: le organizzazioni nel mirino hanno sei punti in comune

Sebbene gli attacchi ransomware non abbiano fatto discriminazioni in base alle dimensioni dell’organizzazione o al settore, un’analisi più approfondita del report di CyberArk mostra diverse differenze rilevanti tra quelle prese di mira negli ultimi 12 mesi e quelle che invece non sono state colpite:

1. Politiche di accesso troppo generose

Nelle organizzazioni prese di mira, il 56% degli utenti aveva accesso a dati aziendali sensibili, rispetto al 39% delle organizzazioni non colpite, e il 75% aveva concesso l’accesso a dati sensibili ad account/robot non umani; percentuale che scende al 50% nelle organizzazioni non bersagliate da attacchi ransomware. Le organizzazioni hanno bisogno di strategie più efficaci per gestire gli accessi sensibili e applicare il minimo privilegio per allinearsi alla filosofia Zero Trust “non fidarsi di nulla, verificare tutto”.

2. Investimenti di cybersecurity a bassa priorità

L’82% dei responsabili della sicurezza delle organizzazioni interessate ha dichiarato che negli ultimi 12 mesi la propria azienda ha dato priorità alle operazioni commerciali rispetto a una solida sicurezza informatica (il 70% dei responsabili della sicurezza delle organizzazioni non interessate era d’accordo). Inoltre, questi leader della sicurezza avevano il 13% di probabilità in più di affermare che le loro recenti decisioni in materia di cybersecurity avevano contribuito a creare nuove aree di vulnerabilità. La sicurezza informatica non può passare in secondo piano rispetto agli investimenti digitali perché, in ultima analisi, i risultati positivi per l’azienda e i clienti dipendono da entrambi.

3. Più rischi legati al personale

Il 74% dei responsabili della sicurezza delle organizzazioni interessate concorda sul fatto che l’accelerazione del tasso di avvicendamento e di licenziamento dei dipendenti causi problemi di sicurezza, rispetto al 52% dei responsabili della sicurezza di quelle non interessate. Quando qualcuno lascia un’azienda, il suo accesso deve essere eliminato immediatamente e automaticamente, con un processo che non può dipendere da revisioni periodiche.

4. Minore fiducia nella cybersecurity

Le organizzazioni che hanno subito attacchi ransomware hanno mostrato una minore fiducia nella loro sicurezza informatica in generale. I responsabili di questo ambito avevano il 22% in più di probabilità di affermare che la loro organizzazione fosse a rischio di attacchi accuratamente creati, come il phishing, e il 27% in più di probabilità di affermare che la loro organizzazione non è in grado di impedire agli aggressori di accedere a dati e risorse critiche il 100% delle volte, rispetto ai responsabili delle organizzazioni non bersagliate. Non esiste un’unica soluzione per il ransomware, ma con una mentalità che prevede le violazioni, un forte approccio di difesa in profondità e un’attenzione all’identità, le imprese possono ottenere con fiducia una maggiore resilienza informatica.

5. Segnalazione irregolare delle violazioni

Sia le organizzazioni prese di mira (92%) che quelle non colpite (91%) hanno prestato quasi la stessa attenzione alla revisione della strategia di sicurezza informatica e alla pianificazione della risposta agli incidenti. Ma questa somiglianza finisce quando si tratta di segnalare le violazioni. È allarmante vedere che quasi tre quarti (71%) delle organizzazioni colpite (contro il 39% di quelle non colpite) hanno dichiarato di non riferire agli stakeholder le violazioni di dati avvenute con successo, il che mette le aziende a maggior rischio di multe e sanzioni per mancata conformità. È fondamentale dare priorità a una comunicazione e a un reporting trasparenti, rivedendo rigorosamente le strategie e i playbook di risposta agli incidenti informatici e coinvolgendo gli stakeholder nel loro miglioramento.

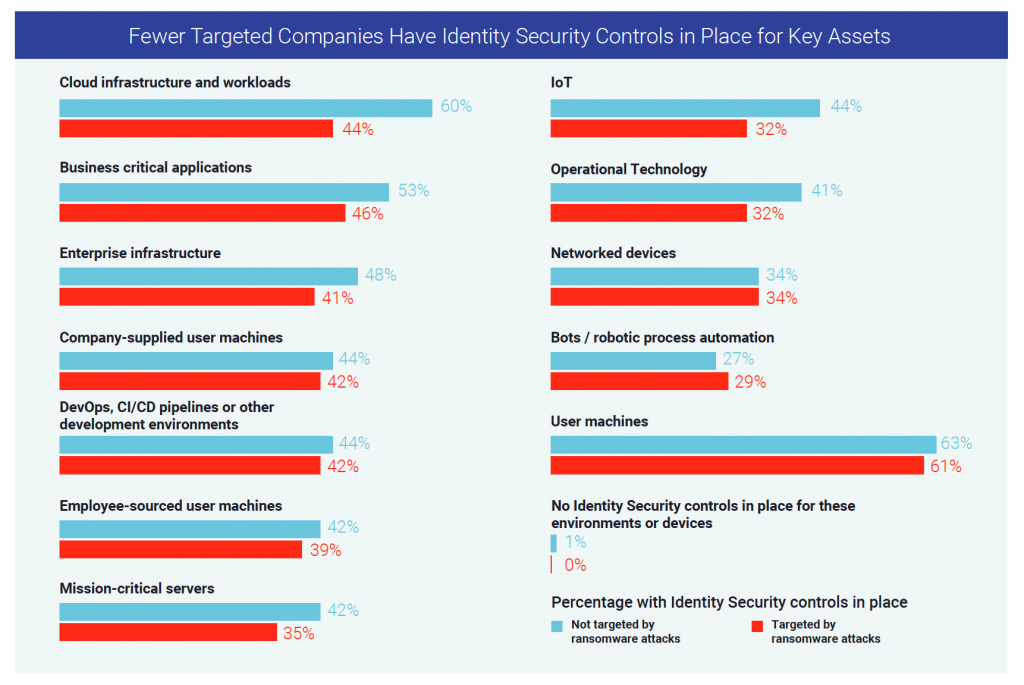

6. Controlli di Identity Security inadeguati per proteggere le risorse cloud dal ransomware

Un numero significativamente inferiore di organizzazioni mirate (44%) dispone di controlli di sicurezza dell’identità per proteggere le infrastrutture e i carichi di lavoro del cloud rispetto alle organizzazioni non mirate (60%). Questo nonostante più della metà degli intervistati abbia dichiarato che la propria organizzazione ha accelerato la migrazione al cloud nell’ultimo anno. Un’azienda non dovrebbe aspettare di trovarsi immersa nel debito di cybersecurity per affrontare la sicurezza dei carichi di lavoro cloud e rispettare la propria parte del modello di responsabilità condivisa tipica del cloud. Un approccio proattivo e automatizzato oggi può aiutare a evitare gravi problemi domani.

Cosa faranno gli attaccanti adesso?

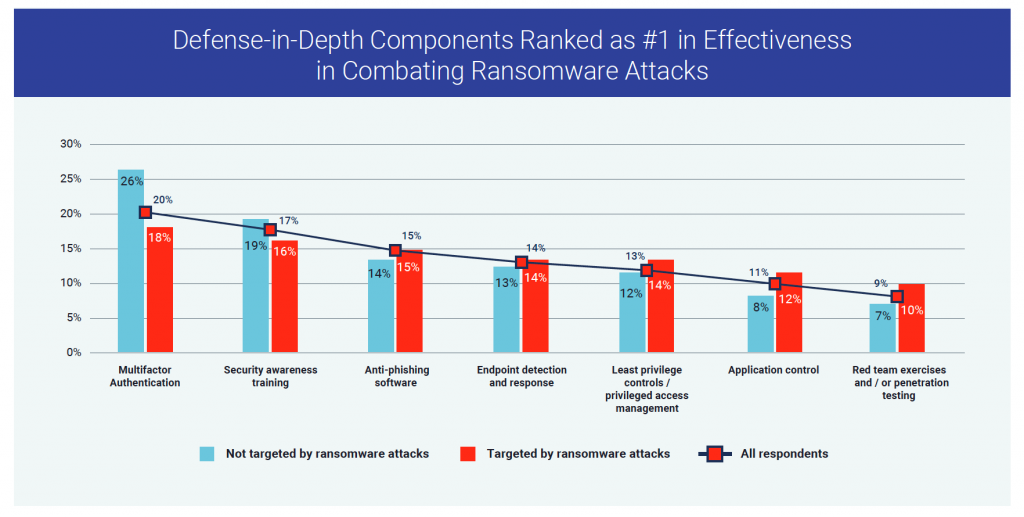

È interessante notare che quasi il 100% delle organizzazioni analizzate, sia quelle mirate che non, ha dichiarato di aver adottato una strategia di difesa in profondità, utilizzando più livelli di sicurezza per ridurre le vulnerabilità, contenere le minacce e mitigare i rischi. Tuttavia, non c’è stato un ampio consenso sui componenti più efficaci di tale difesa, come mostrato di seguito. Ciò che è emerso è che le organizzazioni leggermente più mirate considerano più efficaci i controlli di minimo privilegio, il controllo delle applicazioni e il red teaming. Ciò suggerisce che i team di sicurezza riconoscono (forse con il senno di poi) che gli attaccanti cercheranno il modo di aggirare l’MFA e altri controlli di sicurezza esistenti, e stanno ponendo maggiore enfasi sui modi per ridurre al minimo il raggio d’azione degli attacchi.

Come prevenire gli attacchi

Queste diverse prospettive ci ricordano anche che la difesa dal ransomware non è solo una questione di tecnologia. Anche gli strumenti di rilevamento più avanzati non possono impedire l’esecuzione di tutti i ransomware, ogni volta. Una generale securizzazione del sistema, la riduzione sistematica della superficie di attacco, un approccio coerente alla sicurezza delle risorse e le best practice fondamentali (chiamate anche “di base” dai professionisti del settore), come la rimozione dei diritti di amministrazione locale, possono migliorare notevolmente la capacità di un’organizzazione di resistere a un attacco ransomware. Tutti e tutto – persone, processi e tecnologia – svolgono un ruolo nelle strategie di prevenzione del ransomware efficaci (e realistiche) che si concentrano sull’arresto degli attacchi inevitabili prima che causino danni.

di Andrey Pozhogin, Senior Product Marketing Manager, Endpoint Privilege Manager di CyberArk