Il famigerato gruppo Lazarus che prende di mira le organizzazioni di tutto il mondo, è di nuovo all’attacco. Il Research and Analysis Team (GReAT) di Kaspersky ne ha scoperto una nuova campagna. La ricerca presentata al Security Analyst Summit (SAS) ha rivelato una sofisticata campagna APT distribuita tramite malware e diffusa attraverso software legittimi.

Gli esperti di Kaspersky hanno individuato una serie di incidenti informatici che hanno interessato obiettivi compromessi da software legittimi progettati per crittografare le comunicazioni web utilizzando certificati digitali. Nonostante le vulnerabilità siano state segnalate e corrette, le organizzazioni di tutto il mondo hanno continuato a utilizzare la versione ‘fallata’ del software, offrendo un punto di accesso al noto gruppo Lazarus.

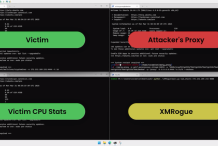

Il crimine mostra un alto livello di sofisticazione, ricorrendo a tecniche avanzate di elusione e distribuendo un malware “SIGNBT” per controllare la vittima. Inoltre, è stato utilizzato LPEClient, uno strumento già noto e precedentemente sfruttato per colpire fornitori di servizi di difesa, ingegneri nucleari e operatori del settore delle criptovalute. Questo malware agisce come punto iniziale di infezione e svolge un ruolo cruciale nella profilazione della vittima e nella distribuzione dei payload. Le osservazioni dei ricercatori Kaspersky indicano che il ruolo di LPEClient in questo e altri attacchi è in linea con le tattiche impiegate dal gruppo Lazarus, come si è visto anche nel famoso attacco alla catena di approvvigionamento 3CX.

Le continue indagini hanno rivelato che il malware Lazarus aveva già preso di mira diverse volte la vittima iniziale, un fornitore di software. Questo schema di attacchi sotto apparenza di mezzi legittimi ricorrenti indica un avversario determinato e mirato, probabilmente con l’intenzione di rubare un codice sorgente critico o interrompere la catena di fornitura del software. L’avversario ha sfruttato costantemente le vulnerabilità nel software dell’azienda e ha ampliato il proprio raggio d’azione colpendo altre aziende che utilizzavano la versione non aggiornata. La soluzione Kaspersky Endpoint Security ha identificato la minaccia in modo proattivo e ha impedito ulteriori attacchi nei confronti di altri obiettivi. “La continua attività del gruppo Lazarus testimonia le sue competenze avanzate e la sua ferma motivazione. Il gruppo opera su scala globale, prendendo di mira un’ampia gamma di settori con una serie di metodi diversi. Questo indica una minaccia in continua evoluzione che richiede una maggiore attenzione”, ha dichiarato Seongsu Park, Lead Security Researcher Global Research and Analysis Team di Kaspersky.

Per proteggersi da attacchi anche “legittimi”

Per proteggersi da queste minacce, i ricercatori di Kaspersky consigliano di implementare le seguenti misure:

- Aggiornare regolarmente il sistema operativo, le applicazioni e il software antivirus per eliminare le vulnerabilità note.

- Prestare attenzione alle e-mail, ai messaggi o alle chiamate che contengono informazioni sensibili. È importante verificare sempre l’identità del mittente prima di condividere dati personali o di cliccare su link sospetti.

- Fornire al proprio team SOC l’accesso alle informazioni più recenti sulle minacce (TI). Il Kaspersky Threat Intelligence Portal è un unico punto di accesso per le informazioni sulle minacce dell’azienda, che fornisce dati e approfondimenti sui cyberattacchi raccolti da Kaspersky in oltre 20 anni.

- Aggiornare il proprio team si cybersicurezza per affrontare le ultime minacce mirate con la formazione online di Kaspersky sviluppata dagli esperti del GReAT.

- Per il rilevamento a livello di endpoint, l’indagine e la risoluzione tempestiva degli incidenti, implementare soluzioni EDR come Kaspersky Endpoint Detection and Response.

- Scarica gratuitamente i white paper per scoprire come proteggere i tuoi Endpoint nel Cloud (link).