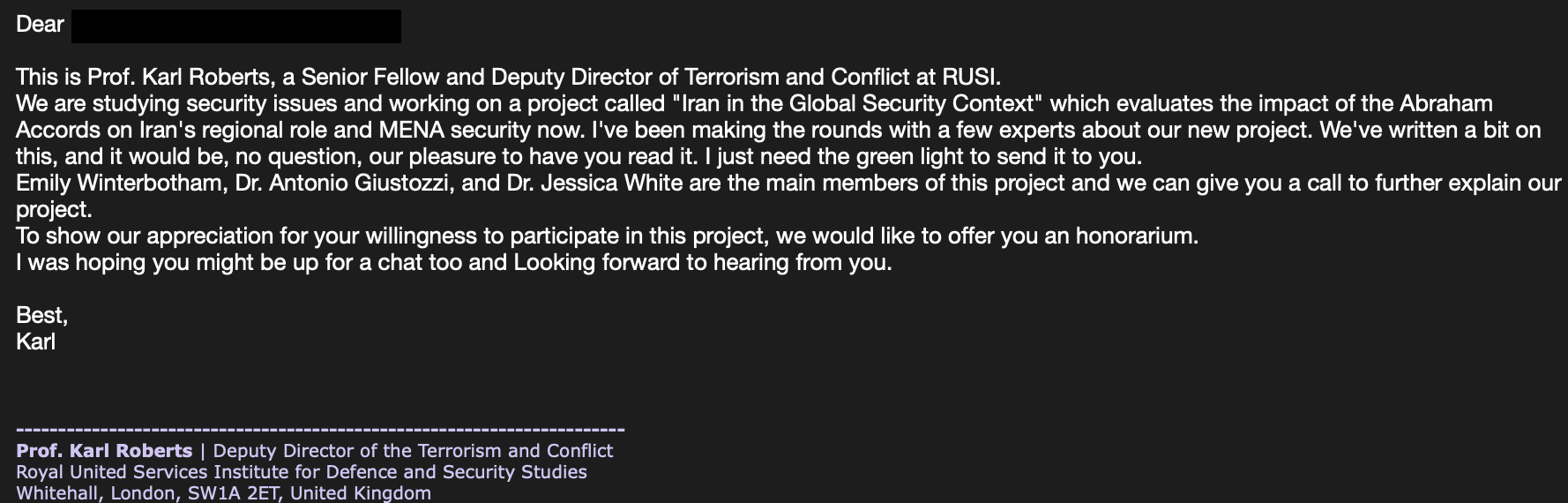

Gli esperti di Proofpoint rendono noto che, a metà maggio 2023, il gruppo TA453 – noto anche come Charming Kitten, APT42, Mint Sandstorm, Yellow Garuda – ha inviato una conversazione esca benigna, fingendosi un senior fellow del Royal United Services Institute (RUSI), al contatto pubblico con i media di un esperto di sicurezza nucleare di un think tank statunitense che si occupa di affari esteri. L’e-mail sollecitava un riscontro su un progetto chiamato “Iran in the Global Security Context” (L’Iran nel contesto della sicurezza globale) e chiedeva il permesso di inviare una bozza per la revisione. L’e-mail iniziale menzionava anche la partecipazione di altri noti esperti di sicurezza nucleare che TA453 aveva precedentemente impersonato, oltre a prospettare un possibile onorario.

Il gruppo TA453 ha infine utilizzato una serie di cloud hosting provider per distribuire una catena di infezione innovativa che implementa la backdoor PowerShell GorjolEcho, rilevata di recente. Quando ne ha avuto l’opportunità, TA453 ha effettuato il porting del suo malware e tentato di lanciare una catena di infezione in stile Apple, definita NokNok da Proofpoint. Nella sua incessante ricerca di spionaggio, TA453 è arrivato anche a impersonificare più persone.

L’approccio del gruppo TA453 parte con messaggi innocui

Il gruppo TA453 continua utilizzare messaggi benevoli per colpire esperti di affari e sicurezza nucleare in Medio Oriente. Mentre i negoziati del Joint Comprehensive Plan of Action (JCPOA) proseguono e Teheran si trova sempre più isolata all’interno della sua sfera di influenza, TA453 sta concentrando gran parte dei suoi sforzi di colpire gli esperti che probabilmente supportano queste politiche estere. Come osservato in una delle campagne più recenti, TA453 ha avviato il contatto con il suo obiettivo utilizzando un’e-mail benigna e successivamente ha utilizzato l’impersonificazione di più persone, facendo riferimento ad altri esperti per accreditarsi e stabilire un rapporto di fiducia.

Approccio iniziale di TA453 con un’e-mail benigna

Al momento, Proofpoint ritiene che tutti questi account siano stati creati ad hoc da un attore per simulare esperti noti e non siano in realtà account compromessi.

Infezioni da migliaia di cloud

Dopo un’unica interazione benigna via e-mail con il proprio obiettivo, il gruppo TA453 ha fornito un link dannoso a una macro di Google Script che l’avrebbe reindirizzato a un URL di Dropbox che ospitava un file .rar crittografato con password, “Abraham Accords & MENA.rar”. L’utilizzo di un file .rar e di uno LNK per distribuire malware si distingue dalla catena di infezione tipica di TA453 che prevede la condivisione di macro VBA o l’iniezione di template remoti. L’LNK allegato al RAR utilizzava PowerShell per scaricare livelli aggiuntivi da un cloud hosting provider.

Quando Dropbox è stato avvisato, ha rapidamente interrotto gli account associati a questa campagna.

“La capacità e la volontà del gruppo TA453 di dedicare risorse a nuovi strumenti per compromettere i propri obiettivi esemplifica la persistenza delle minacce IT allineate agli Stati. Gli sforzi continui dell’attore nell’iterare le catene di infezione per aggirare i controlli di sicurezza dimostrano quanto sia fondamentale una difesa forte e informata della comunità per mitigare anche gli avversari più avanzati”, sottolinea Joshua Miller, Senior Threat Researcher di Proofpoint.

Attribuzione

Nonostante le catene di infezione identificate differiscano dalle precedenti intrusioni di TA453, in cui il malware veniva distribuito tramite macro VBA (GhostEcho, noto anche come CharmPower) o iniezione di modelli remoti (Korg), Proofpoint attribuisce con elevata sicurezza questa campagna e questo malware al gruppo TA453. Questa valutazione si basa su somiglianze dirette del codice, ma anche su similarità nelle tattiche, nelle tecniche e nelle procedure generali della campagna. Proofpoint ritiene che GorjolEcho e NokNok rappresentino le più recenti iterazioni della backdoor di TA453, rilevata per la prima volta da Proofpoint nell’autunno del 2021.

Proofpoint continua a ritenere che il gruppo TA453 operi a sostegno del Corpo delle Guardie Rivoluzionarie Islamiche (IRGC), in particolare dell’IRGC Intelligence Organization (IRGC-IO). Questa valutazione si basa su una serie di prove, tra cui le sovrapposizioni nella numerazione delle unità tra i report di Charming Kitten e le unità dell’IRGC identificate da PWC, l’incriminazione da parte del Dipartimento di Giustizia degli Stati Uniti di Monica Witt insieme ad attori affiliati all’IRGC e l’analisi degli obiettivi di TA453 rispetto alle priorità dell’IRGC-IO riportate.

Proofpoint ritiene attualmente che il gruppo TA453 sia sovrapponibile a Mint Sandstorm (ex PHOSPHORUS) di Microsoft e approssimativamente equivalente ad APT42 di Mandiant e a Yellow Garuda di PWC, che in generale possono essere considerati Charming Kitten.

Il gruppo TA453 continua ad adattare in modo significativo le sue catene di infezione per rendere più complesso il rilevamento e condurre operazioni di spionaggio informatico nei confronti dei suoi obiettivi. L’uso di Google Scripts, Dropbox e CleverApps dimostra che TA453 continua a sottoscrivere un approccio multi-cloud nel tentativo di ridurre al minimo le interruzioni da parte dei ricercatori di sicurezza. La volontà di TA453 di portare il malware su Mach-O dimostra anche il suo impegno nel perseguire i propri obiettivi. Indipendentemente dal metodo di infezione, TA453 continua a distribuire backdoor modulari nel tentativo di raccogliere informazioni da individui altamente mirati.