Le PMI (piccole e medie imprese) sono sempre più spesso prese di mira dai gruppi APT (Advanced persistent threat) a livello globale. Account compromessi, furti di denaro e attacchi alla supply chain sono i trend principali individuati da Proofpoint.

“Sempre più spesso le analisi condotte da Proofpoint sul phishing riportano dati di piccole e medie imprese bersaglio di attacchi informatici sponsorizzati da stati”, afferma Michael Raggi, Staff Threat Research Engineer di Proofpoint. “Gli attori di minacce persistenti avanzate hanno compreso l’utilità di colpire anche le aziende di più piccole, sia per le preziose informazioni che possono offrire che per la possibilità di penetrare più facilmente nella loro supply chain. Proofpoint prevede che nel 2023 le PMI saranno ancora più spesso prese di mira da attori di gruppi APT provenienti da ogni area geografica”.

I ricercatori di Proofpoint hanno condotto un’analisi retroattiva sulle PMI colpite dal primo trimestre 2022 al 1° trimestre 2023. Sfruttando la telemetria di Proofpoint Essentials, che comprende oltre 200.000 utenti di piccole e medie imprese, i ricercatori sono stati in grado di identificare le tendenze chiave nel panorama dei gruppi APT. Esaminando questi dati, hanno identificato una serie di attori che puntano specificamente alle PMI, tra cui APT allineati con i governi russo, iraniano e nordcoreano. Questa ricerca mette in evidenza le minacce affrontate oggi e mette a disposizione della loro community casi d’uso di attacchi registrati nel corso dell’ultimo anno.

Comprendere il panorama delle minacce

Molte organizzazioni che cercano di proteggere la propria rete si concentrano spesso su BEC (business email compromise), cybercriminali, ransomware e malware standard presenti comunemente nelle email ricevute ogni giorno da milioni di utenti in tutto il mondo. Meno comune e diffusa è invece la comprensione degli APT e delle loro campagne di phishing. Gli autori di queste minacce sono entità ben finanziate, che seguono una particolare missione strategica che può includere spionaggio, sottrazione di proprietà intellettuale, attacchi distruttivi, furto finanziario sostenuto da un’entità statale e campagne di disinformazione. Sebbene siano più rari e decisamente più mirati rispetto alle attività di criminalità IT comune, i dati di Proofpoint indicano che i gruppi APT continuano a essere interessati a considerare come obiettivo le PMI che rientrano nei campi e casi sopra indicati e tipicamente possono essere meno protette.

Trend degli attacchi dei gruppi APT che impattano sulle PMI

Esaminando i dati di un anno di campagne dei gruppi APT, i ricercatori di Proofpoint hanno identificato attori russi, iraniani e nordcoreani, interessati a prendere principalmente di mira, tramite campagne di phishing, le PMI. Sono tre le principali tendenze collegate emerse durante la ricerca di Proofpoint:

- APT che utilizzano infrastrutture compromesse di PMI durante le loro campagne di phishing;

- APT di matrice statale che prendono di mira i servizi finanziari delle PMI per avere un ritorno economico diretto;

- APT che colpiscono le PMI per lanciare attacchi alla supply chain.

Le PMI vengono utilizzate come infrastruttura compromessa nelle campagne APT

I ricercatori di Proofpoint hanno osservato un maggior numero di casi di impersonificazione o compromissione di domini o indirizzi email di PMI nel corso dell’ultimo anno, spesso partiti da un server o un account di posta elettronica. L’attacco può essere il risultato di una raccolta di credenziali o, nel caso di un server, lo sfruttamento di una vulnerabilità non patchata. Una volta ottenuta la compromissione, l’indirizzo di posta elettronica è stato utilizzato per inviare email dannose ai successivi obiettivi. Se un attore ha compromesso un server che ospita un dominio, ha poi abusato di questa infrastruttura legittima per ospitare o inviare malware a un obiettivo terzo.

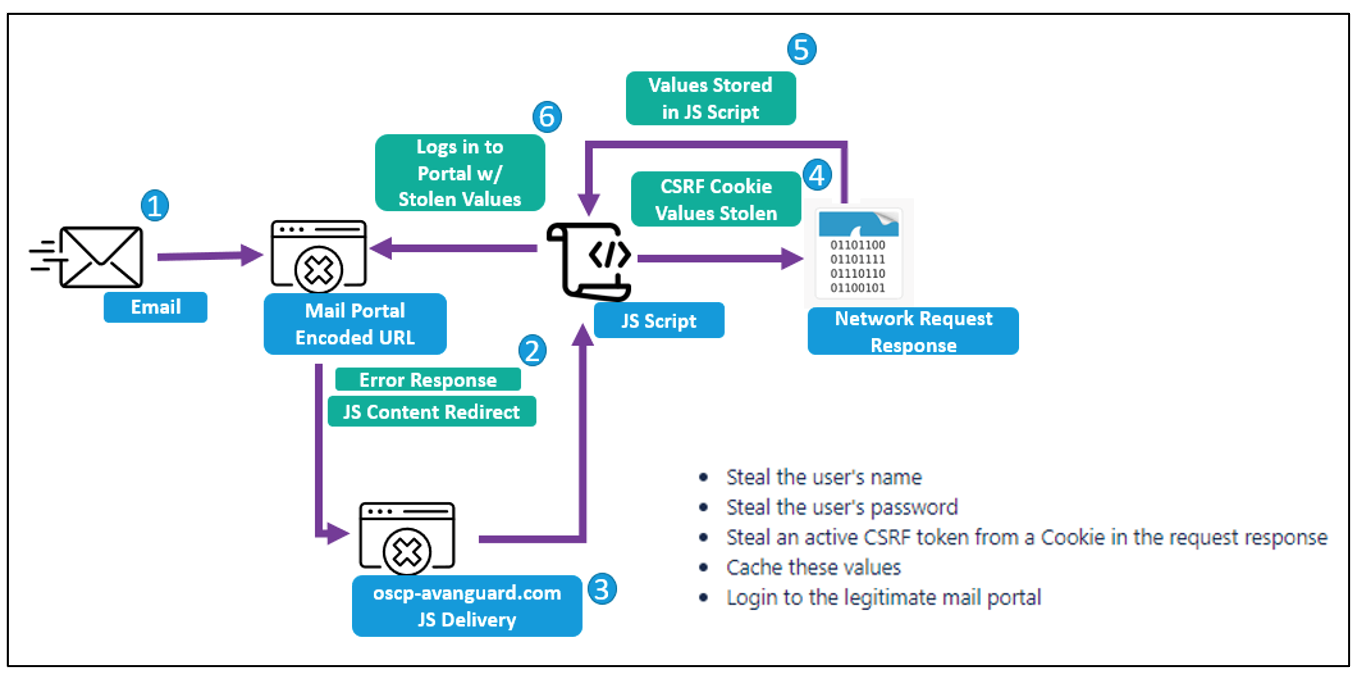

I ricercatori di Proofpoint hanno recentemente identificato un importante esempio di infrastruttura di PMI compromessa utilizzata dall’attore APT TA473 (indicato nelle informazioni open-source come Winter Vivern) in campagne di phishing da novembre 2022 a febbraio 2023. Queste operazioni hanno preso di mira enti governativi statunitensi ed europei. Nel marzo 2023, Proofpoint ha pubblicato dettagli sulle email trasmesse da TA473 tramite indirizzi di posta elettronica compromessi. In diversi casi, provenivano da domini ospitati su WordPress che potevano essere privi di patch o non sicuri al momento della compromissione. Inoltre, i server webmail di Zimbra, che non presentano patch, sono stati sfruttati per compromettere gli account di enti governativi. TA473 ha anche utilizzato domini di piccole e medie imprese per distribuire payload di malware.

TA473 diagramma delle violazioni cross-site request forgery

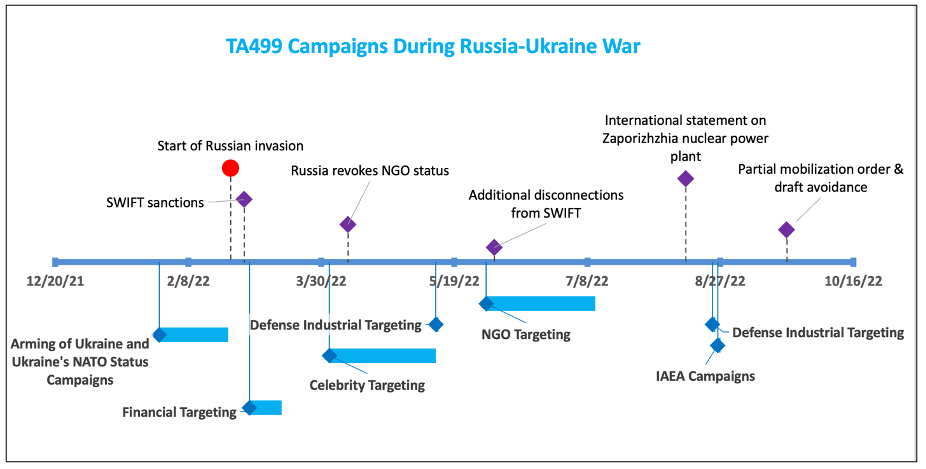

Infine, i ricercatori hanno osservato un importante caso di impersonificazione da parte di gruppi APT nel maggio 2022, quando TA499 (noto anche come Vovan e Lexus, figure scelte direttamente dagli attori della minaccia), gruppo con sede in Russia, sostenuto dallo stesso Stato russo e che opera tramite finte richieste di partecipazioni a videoconferenze pro-Ucraina, ha preso di mira un’azienda di medie dimensioni che rappresenta importanti celebrità negli Stati Uniti. TA499 ha cercato di attirare un importante personaggio americano in una videoconferenza sul conflitto in Ucraina, spacciandosi per il presidente ucraino Volodymyr Zelensky. Proofpoint è stata in grado di attribuire questa campagna a TA499 sulla base di una serie di indirizzi email e domini controllati dall’attore che il gruppo ha utilizzato costantemente per tutto il 2022.

Timeline dell’attività di TA499 nel 2022

PMI prese di mira da gruppi APT con furti finanziari di matrice statale

Oltre allo spionaggio, al furto di proprietà intellettuale e agli attacchi distruttivi, gli attacchi a sfondo finanziario da parte di attori di matrice statale rimangono una minaccia persistente per il settore dei servizi finanziari. Negli anni passati, gruppi APT vicini alla Corea del Nord hanno preso di mira istituzioni di servizi finanziari, finanza decentralizzata e tecnologia block chain con l’obiettivo di rubare fondi e criptovalute, in gran parte utilizzati per finanziare diversi aspetti delle operazioni governative della Corea del Nord.

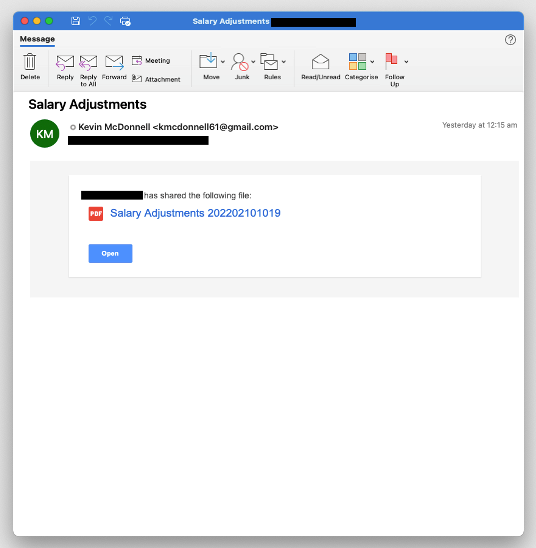

Esempio di email di richiamo TA444 che utilizza i temi dell’adeguamento salariale

Provider regionali di servizi gestiti vengono sempre più bersagliati dal phishing

L’ultima tendenza emergente osservata tra il 2022 e il 2023 è l’aumento del numero di attacchi da parte di gruppi APT che prendono di mira MSP (Managed Service Provider) regionali vulnerabili per renderli vettore di attacchi alla supply chain. Gli MSP regionali spesso proteggono centinaia di PMI locali, di cui molte con misure di sicurezza limitate e non di livello enterprise. Di conseguenza, Proofpoint ha osservato diversi casi di MSP regionali presi di mira in campagne di phishing all’interno di aree geografiche in linea gli obiettivi strategici degli attori APT.

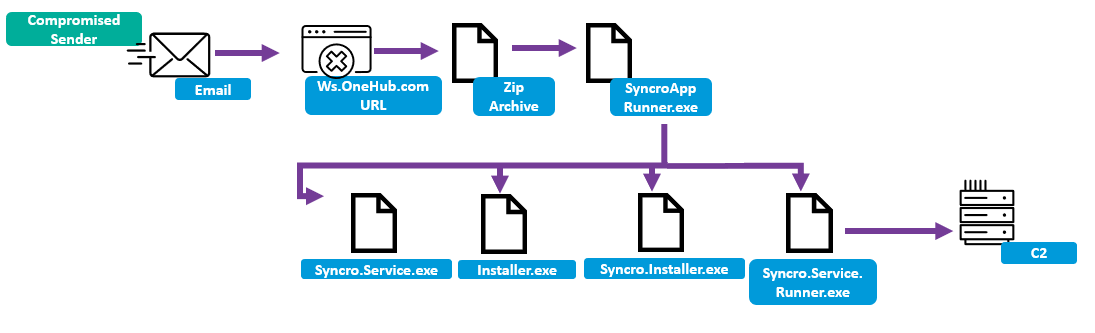

A metà gennaio 2023, i ricercatori di Proofpoint hanno osservato che TA450, noto pubblicamente come Muddywater e attribuito al Ministero dell’Intelligence e della Sicurezza iraniano, ha preso di mira due MSP regionali israeliani e aziende di supporto IT tramite una campagna di phishing. Queste email provenivano dall’indirizzo di posta elettronica compromesso di una media azienda israeliana di servizi finanziari e includevano un URL per il provider di cloud hosting OneHub. Se cliccato, questo URL forniva un archivio Zip contenente un file eseguibile per installare Syncro, software di amministrazione remota. Sebbene Syncro sia uno strumento utilizzato in molte aziende, in questo contesto, una volta installato sull’host di destinazione, l’APT sarebbero in grado di utilizzarlo come trojan di accesso remoto e di condurre ulteriori attività di intrusione, probabilmente attraverso strumenti nativi e malware proprietario.

L’aver preso di mira gli MSP regionali in Israele è in linea con l’obiettivo geografico storico di TA450. Inoltre, questa recente campagna indica che TA450 prosegue nel proprio interesse a colpire fornitori regionali di tecnologia, al fine di accedere agli utenti PMI attraverso attacchi alla supply chain delle MSP regionali vulnerabili.

Esempio di catena di infezione TA450 Syncro circa gennaio 2023

Conclusione

Un panorama di phishing APT sempre più complesso indica a colpo d’occhio che gli attori delle minacce cercano sempre più spesso di colpire PMI e MSP regionali. I dati di Proofpoint dell’ultimo anno indicano che diverse nazioni e noti attori di minacce APT si stanno concentrando sulle piccole e medie imprese, oltre che su governi, forze armate e principali aziende. Attraverso la compromissione dell’infrastruttura delle piccole e medie imprese per colpire successivamente obiettivi secondari, furti finanziari di matrice statale e attacchi alla supply chain di MSP regionali, i gruppi APT rappresentano un rischio tangibile per le PMI.