Gli esperti di Kaspersky, in seguito all’analisi delle offerte di applicazioni dannose su Google Play in vendita sulla Darknet, hanno scoperto che le app mobile malevole e gli account degli sviluppatori dello store sono venduti fino a 20.000 dollari. Attraverso la Digital Footprint Intelligence di Kaspersky, i ricercatori hanno raccolto esempi da nove diversi forum Darknet in cui viene effettuata la compravendita di beni e servizi legati al malware. Il report mette in evidenza come le minacce vendute su Darknet appaiano su Google Play e rivela anche le offerte disponibili, la fascia di prezzo e le caratteristiche della comunicazione e degli accordi tra i criminali informatici.

Nonostante gli app store ufficiali siano sottoposti a controlli rigorosi, i servizi di monitoraggio non sono sempre in grado di individuare le app dannose prima che vengano caricate. Ogni anno una grande quantità di app malevole viene eliminata da Google Play solo dopo che le vittime sono state infettate. I criminali informatici si riuniscono nella Darknet – un intero mondo digitale nascosto con regole, prezzi di mercato e organismi di tutela della reputazione propri – per acquistare e vendere le app dannose di Google Play e le funzioni aggiuntive per aggiornare e persino pubblicizzare le loro creazioni.

App mobile dannose di Google Play: ecco come agiscono i criminali informatici

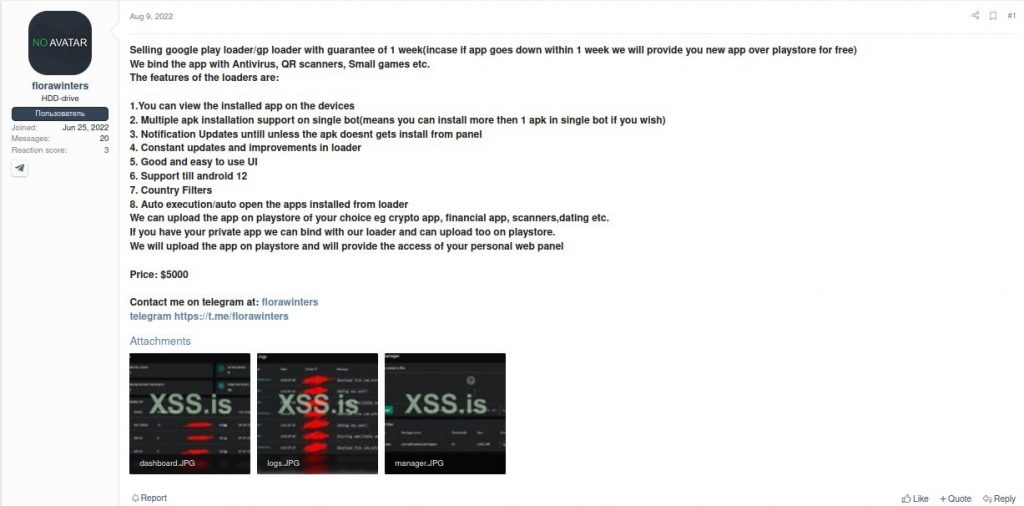

Come sui forum legittimi per la vendita di beni, anche sulla Darknet esistono varie offerte per esigenze diverse e clienti con budget differenti. Per pubblicare un’applicazione dannosa, i criminali informatici non hanno bisogno di un account Google Play e di un codice downloader dannoso (Google Play Loader). Un account per sviluppatori può, infatti, essere acquistato a basso costo, per 200 dollari e talvolta anche per soli 60 dollari. Il costo dei loader malevoli oscilla tra i 2.000 e i 20.000 dollari, a seconda della complessità del malware, della novità e della prevalenza del codice malevolo, nonché delle funzioni aggiuntive.

Esempio di un’offerta di minaccia media di Google Play

Il più delle volte, il malware distribuito viene nascosto in tracker di criptovalute, app finanziarie, scanner di codici QR e persino app di incontri. I criminali informatici evidenziano anche il numero di download della versione legittima di quell’app, ovvero quante potenziali vittime possono essere infettate aggiornando l’app e aggiungendovi codice dannoso. La maggior parte delle volte i suggerimenti indicano 5.000 o più download.

I cybercriminali vendono una minaccia di Google Play nascosta sotto le sembianze di tracker di criptovalute

Per un costo aggiuntivo, i criminali informatici possono offuscare il codice dell’applicazione per renderne più difficile la rilevazione da parte delle soluzioni di cybersecurity. Per aumentare il numero di download di un’applicazione malevola, molti attaccanti offrono anche l’acquisto di installazioni, indirizzando il traffico attraverso gli annunci di Google e spingendo più utenti a scaricare l’applicazione. Le installazioni hanno un costo diverso per ogni paese, il prezzo medio è di 0,50 dollari, con offerte che vanno da 0,10 a diversi dollari. In una delle offerte scoperte, gli annunci per gli utenti di Stati Uniti e Australia costano di più: 0,80 dollari.

Truffatori e intermediari sono i protagonisti

I truffatori propongono tre tipologie di intervento: per una quota del profitto finale, per l’affitto e per l’acquisto completo di un account o di una minaccia. Alcuni venditori organizzano anche aste per acquistare la loro merce, poiché molti venditori limitano il numero di lotti venduti. Ad esempio, in un’offerta il prezzo di partenza era di 1.500 dollari, con incrementi di 700 dollari nell’asta, e il blitz – l’acquisto immediato al prezzo più alto – era di 7.000 dollari.

I venditori della Darknet possono anche offrire di pubblicare l’app dannosa per l’acquirente, in modo da non interagire direttamente con Google Play e poter comunque ricevere in remoto tutti i dati delle vittime. Potrebbe sembrare che in questo caso lo sviluppatore possa facilmente ingannare l’acquirente, ma è comune tra i venditori Darknet preservare e mantenere la propria reputazione, promettere garanzie o accettare il pagamento dopo che i termini dell’accordo sono stati completati. Per ridurre i rischi durante gli accordi i criminali informatici ricorrono spesso al servizio di intermediari disinteressati, noti come “escrow”. L’escrow può diventare un servizio speciale e supportato da una piattaforma ombra, o da una terza parte che non è interessata ai risultati della transazione.

Prestare attenzione, sempre!

“Le app mobile dannose continuano a essere una delle principali minacce informatiche che colpiscono gli utenti, con oltre 1,6 milioni di attacchi mobile rilevati nel 2022. Allo stesso tempo, anche la qualità delle soluzioni di cybersecurity che proteggono gli utenti da questi attacchi sta aumentando. Sulla Darknet abbiamo trovato messaggi di criminali informatici che si lamentano come ora sia molto più caricare le loro app dannose sugli store ufficiali. Tuttavia, questo significa anche che escogiteranno schemi di elusione molto più sofisticati, quindi gli utenti dovrebbero prestare attenzione e controllare costantemente le app che scaricano”, ha commentato Alisa Kulishenko, Security Expert di Kaspersky.

App dannose di Google Play: i consigli di Kaspersky

Per proteggersi da questo tipo di minacce mobile, Kaspersky consiglia di:

- Controllare le autorizzazioni delle applicazioni che si utilizzano e valutarle attentamente prima di consentire una nuova app.

- Una soluzione di sicurezza affidabile può aiutare a rilevare le app e gli adware dannosi prima che inizino ad agire negativamente sul dispositivo.

- Gli utenti di iPhone dispongono di alcuni controlli sulla privacy forniti da Apple e possono bloccare l’accesso ad app e foto, contatti e funzioni GPS, se non le ritengono necessarie.

- Aggiornare sempre il sistema operativo, molti problemi di sicurezza possono essere risolti installando le versioni più recenti del software.