Il threat intelligence team Unit 42 di Palo Alto Networks, monitora regolarmente il panorama delle minacce, comprese le tendenze legate a estorsioni e ransomware. Gli attori ransomware continuano a evolversi per aumentare l’efficacia dei loro attacchi e la probabilità che le organizzazioni paghino il riscatto richiesto. Nel Report Global Incident Response 2025, Unit 42 ha rilevato che l’86% degli incidenti ha comportato un’interruzione di attività, provocando tempi di fermo, danni alla reputazione o entrambi.

Poiché le aziende stanno diventando sempre più attente alla sicurezza, riescono spesso a individuare gli attacchi nelle fasi iniziali. Ciò significa che i ricercatori di Unit 42 hanno assistito a un aumento delle indagini che si concentrano sull’intrusione in rete, prima che gli attaccanti abbiano la possibilità di raggiungere altri obiettivi. Tuttavia, si assiste ancora a un gran numero di attacchi ransomware ed estorsioni andati a buon fine, con cybercriminali che si rivelano più aggressivi per attirare l’attenzione delle vittime e ottenere pagamenti consistenti e più elevati.

Le principali campagne tra gennaio e marzo 2025

Unit 42 ha monitorato diverse campagne di estorsione in cui gli attaccanti hanno ingigantito le minacce di perdita di dati (spesso utilizzando informazioni vecchie o false) per spingere le vittime a pagare.

- In una campagna dello scorso marzo, i truffatori hanno spedito fisicamente lettere minatorie ai dirigenti sostenendo di essere un noto gruppo ransomware che si preparava a far trapelare dati sensibili. Tuttavia, i destinatari delle lettere non avevano ulteriori prove di una violazione.

- Sono stati osservati numerosi casi in cui un attore di minacce, che si spacciava per un rebrand del noto gruppo Babuk, ha utilizzato dati di vecchie campagne di estorsione già risolte per tentare di ricattare nuovamente più di 60 vittime.

- Gli attori ransomware continuano a far evolvere le loro capacità: di recente è stato rilevato l’utilizzo di strumenti noti come “EDR killer”, progettati specificamente per fermare il software di difesa, rendendo così più facile crittografare grandi quantità di dati prima che gli utenti se ne accorgano. Il loro successo ha suscitato l’interesse della community degli affiliati, portando a una rapida adozione.

- Gli attacchi di estorsione continuano a evolversi per colpire un maggior numero di dati nelle reti delle vittime, con gli attaccanti che prendono di mira server e applicazioni critiche, comprese quelle in esecuzione su infrastrutture virtuali e nel cloud.

- Si assiste inoltre a un aumento dei payload ransomware che possono essere eseguiti non solo su Windows, ma anche su Linux, hypervisor (ESXi) e persino macOS.

- Dal 2023, Unit 42 ha seguito gli attori delle minacce sponsorizzate dallo Stato della Corea del Nord che ottengono lavori da remoto non autorizzati presso organizzazioni mondiali, utilizzando spesso false identità potenziate dall’intelligenza artificiale per infiltrarsi. Eludere le sanzioni per lavorare e guadagnare denaro fa parte dello schema: dopo essere stati scoperti nelle reti aziendali, i lavoratori nordcoreani hanno estorto alle vittime dati e codici proprietari rubati, tenendoli in ostaggio finché le aziende non hanno soddisfatto le richieste di riscatto.

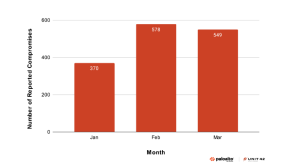

L’attività ransomware ha tipicamente un andamento stagionale, per cui è importante, ad esempio, confrontarla con lo stesso trimestre dell’anno precedente, per segnalare cambiamenti che possono verificarsi a seguito di periodi legati ad esempio a vacanze, festività annuali e altri eventi ricorrenti.

Seguendo questo schema, Unit 42 ha osservato fluttuazioni simili nel corrispondente trimestre 2025 e 2024, con un aumento dell’attività tra gennaio e febbraio, seguito da un leggero calo a marzo.

Post di siti leak di tutte le famiglie di ransomware al mese

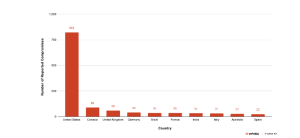

Sebbene la stragrande maggioranza delle organizzazioni colpite pubblicamente da ransomware nel periodo gennaio-marzo 2025 abbia sede negli Stati Uniti, si tratta di un dato che potrebbe non dipingere il quadro completo dell’impatto di questi attacchi. Poiché molte grandi aziende hanno sedi in numerosi Paesi, un attacco ransomware potrebbe colpire organizzazioni, dipendenti o clienti in più parti del mondo.

Con questa avvertenza, negli anni in cui sono stati monitorati i siti di leak, gli Stati Uniti sono sempre stati al primo posto, seguiti da aziende con headquarter in Canada, Regno Unito e Germania. L’Italia si colloca all’ottavo posto.

Attività ransomware classificate in base al Paese in cui ha sede l’organizzazione vittima

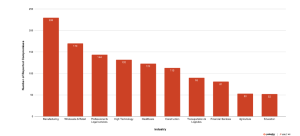

Molti attacchi ransomware sono opportunistici

Gli attori delle minacce si concentrano sulle organizzazioni che possono compromettere e dalle quali possono guadagnare di più. Detto questo, sono emersi schemi interessanti nei settori colpiti.

Ad esempio, nella prima metà del 2024, il settore sanitario è stato il secondo più colpito, in parte a causa di importanti compromissioni. Tuttavia, se si analizzano i dati degli ultimi anni, il settore sanitario occupa più spesso il quinto o il sesto posto.

Negli ultimi anni, il settore manifatturiero è stato in cima alla lista dei settori più colpiti. Ciò può essere dovuto in parte alle sue caratteristiche, come l’uso comune di software specializzato difficile da aggiornare, unito all’impatto finanziario immediato dei tempi di inattività.

Post di siti di leak tra gennaio-marzo 2025 per settore.

Unit 42 continua a monitorare le minacce ransomware, attraverso casi di risposta agli incidenti, osservazione dei siti di leak del dark web e altre fonti di telemetria. Il ransomware rimane una minaccia significativa e in continua evoluzione, soprattutto perché gli attori delle minacce continuano a sviluppare nuovi modi per ottenere accesso. Il coinvolgimento di gruppi di stati-nazione, unito alle basse barriere all’ingresso per gli affiliati al ransomware comporta che criminali informatici con ogni livello di competenza possano essere coinvolti in attività simili.