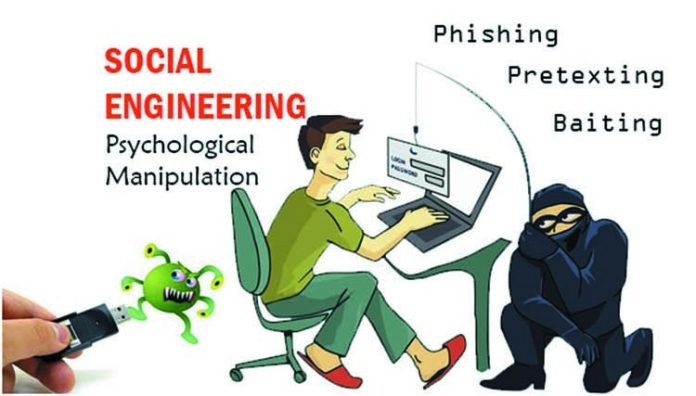

L’ingegneria sociale esiste da quando esistono informazioni ambite. Nel regno digitale, gli attori delle minacce utilizzano questa tattica di manipolazione psicologica per spingere le persone a violare le normali procedure di sicurezza. Si tratta di una truffa che fa leva sull’errore umano, non sulla compromissione digitale.

Alcune forme comuni di social engineering nelle comunicazioni digitali includono:

- Impersonificazione. In questi attacchi, i malintenzionati si fingono entità di fiducia.

- Pretesto. I cybercriminali utilizzano false storie per coinvolgere i loro obiettivi e indurli a rivelare informazioni sensibili.

- Adescamento. Gli attaccanti sfruttano promesse di ricompense o vantaggi per attirare i loro obiettivi.

Negli attacchi di ingegneria sociale, i malintenzionati sfruttano principi psicologici come fiducia, paura di perdere qualcosa, timore dell’autorità e desiderio di essere utili. Quando si imparerà a riconoscere questi fattori scatenanti, si potrà costruire una solida difesa.

3 passaggi per proteggere utenti e aziende

1. Realizzare un firewall umano

Se si desidera che i dipendenti siano in grado di riconoscere gli attacchi di social engineering, è necessario prepararli adeguatamente, con una formazione che deve riguardare vari tipi di tattiche, tra cui:

- Phishing

- Attacchi lanciati tramite telefono (telephone-oriented attack delivery TOAD)

- Pretesto

- Adescamento

- Quid pro quo

- Impersonificazione

È opportuno informare i dipendenti sulle ultime tendenze di attacco, motivo per cui la formazione continua ha un impatto maggiore rispetto alle sessioni una tantum.

Si possono inoltre supportare gli sforzi di formazione con una piattaforma di security awareness completa che può fornire contenuti progettati per aumentare la partecipazione degli utenti e far sì che le lezioni vengano apprese con attenzione, utilizzando ad esempio la gamification e il microlearning. Quiz, moduli interattivi e finti scenari di phishing possono aiutare gli utenti a imparare a diventare difensori migliori.

Consigli pratici

- Mettere alla prova il team con simulazioni di email di phishing almeno una volta al mese.

- Condurre sessioni di formazione sulla sicurezza almeno una volta al trimestre.

- Realizzare una campagna annuale che fornisca ai dipendenti ulteriori elementi di formazione, come newsletter digitali o pacchetti di attività da svolgere a casa.

2. Prendere tempo e fare domande

Si potrebbe pensare che il team di sicurezza abbia messo a punto una tecnologia per difendersi dal social engineering o ingegneria sociale. Tuttavia, non esiste una soluzione universale per fermare questi attacchi. Ecco perché è necessario affrontare le comunicazioni digitali con occhio critico, soprattutto quando includono richieste di informazioni sensibili o inviti a intraprendere azioni urgenti.

Naturalmente, si desidera sempre terminare le attività rapidamente ed essere reattivi, ma gli attori delle minacce contano su questo tipo di stimoli. È bene invece impegnarsi per:

Prendere tempo

Si tratta di una mossa cruciale nella lotta contro l’ingegneria sociale e permette di valutare la situazione con occhio critico e riconoscere i potenziali segnali di allarme. Quando si rallenta, si trasformano le risposte automatiche e riflessive in azioni ponderate e deliberate.

Essere scettici

Quando ci si ferma a chiedersi se un’interazione sia legittima, si possono individuare le incongruenze. Ci si può porre domande come: “Questa richiesta proviene da una persona o un ente di cui mi posso fidare?”, “Posso verificare la loro identità?” e “Questa richiesta è veramente urgente?”. Ci si potrebbe consultare con i colleghi o i dirigenti o fare riferimento alle policy aziendali oppure fare una rapida ricerca su Internet per convalidare le richieste.

Alcuni consigli pratici

- Esaminare le email alla ricerca di forme lessicali o richieste insolite

- Controllare che gli indirizzi email e i nomi di dominio siano autentici.

- Verificare le richieste che arrivano tramite canali di comunicazione diversi da quelli consueti

3. Applicare una difesa multi-livello

Se si desidera ottenere un vantaggio nella lotta all’ingegneria sociale, è necessario adottare un approccio alla sicurezza a più livelli. In altre parole, combinare l’elemento umano del controllo degli utenti con strumenti avanzati.

Una parte fondamentale di questa strategia consiste nell’implementare una soluzione di sicurezza avanzata per le email, in grado di bloccare un attacco iniziale. L’ideale sarebbe utilizzare una combinazione di analisi comportamentale, machine learning (ML) e intelligenza artificiale (AI).

Insieme, lavorano per analizzare gli schemi di comunicazione e identificare le anomalie che possono segnalare un tentativo di social engineering. Ancora meglio: possono imparare dalle minacce in corso per migliorare il rilevamento nel tempo.

- Le analisi comportamentali possono tracciare le azioni tipiche degli utenti e segnalare anomalie che potrebbero indicare un account compromesso o intenti malevoli.

- Gli algoritmi di machine learning possono elaborare grandi quantità di dati per riconoscere e prevedere le tattiche degli attaccanti.

- L’intelligenza artificiale può adattarsi rapidamente alle nuove strategie, fornendo una difesa dinamica che si evolve con il panorama delle minacce.

Anche la tecnologia di autenticazione del mittente è fondamentale per la difesa, in quanto blocca gli attacchi basati sull’identità, in cui gli attori delle minacce inviano messaggi utilizzando lo spoofing dei domini o i domini “lookalike” o si fingono partner fidati e persone che lavorano in azienda. Si tratta di una tecnica comune utilizzata in attacchi come la compromissione delle email aziendali (BEC) e le frodi delle fatture dei fornitori.

Combinando strumenti sofisticati per la sicurezza delle email con formazione continua dei dipendenti e cultura della sicurezza, un’azienda può ridurre in modo significativo l’esposizione agli attacchi di social engineering.

Alcuni consigli pratici:

- Utilizzare strumenti avanzati di sicurezza della posta elettronica per bloccare i messaggi sospetti prima che vengano consegnati.

- Impostare il protocollo DMARC a livello reject per garantire che nessuno possa impersonare i domini.

- Utilizzare soluzioni di remediation automatica per rimuovere immediatamente gli attacchi latenti.

Conclusioni

La protezione dal social engineering – ingegneria sociale – è una sfida continua e richiede una combinazione tra consapevolezza, approccio scettico e supporto tecnologico. Ma è possibile creare una difesa formidabile da queste tattiche ingannevoli se si:

- Comprendono gli aspetti psicologici di questi attacchi

- Formano tutti i dipendenti

- Impiegano robuste misure di sicurezza

- Applica la massima cautela sui social media

- Utilizzano tecnologie avanzate