I ricercatori di Unit 42, threat intelligence team di Palo Alto Networks, hanno tracciato le attività del gruppo ransomware BianLian, attualmente nella top 10 dei gruppi più attivi in base ai dati del sito di leak analizzato.

Dal momento in cui è apparso, nel 2022, il gruppo è stato estremamente attivo, con nuove aziende compromesse quasi ogni settimana, colpendo soprattutto i settori sanitario, manifatturiero e dei servizi professionali e legali di Stati Uniti, Europa e India.

Secondo le rilevazioni di Unit 42 il gruppo BianLian condivide l’utilizzo di un piccolo eseguibile .NET personalizzato con il gruppo ransomware Makop, cosa che indica una possibile connessione tra loro. Mantenendo le proprie tattiche, tecniche e procedure di infiltrazione nelle reti aziendali, BianLian ha dimostrato di sapersi adattare alle richieste del mercato ransomware, passando dalla doppia estorsione a concentrarsi esclusivamente sull’estorsione semplice, spingendo le vittime a pagare il riscatto senza crittografare i loro file.

Panoramica della minaccia di BianLian

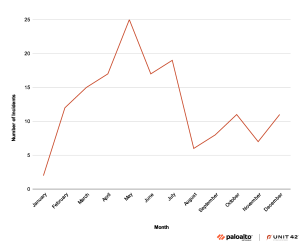

Come detto, il gruppo BianLian è stato estremamente attivo da quando è emerso nel 2022, con nuove organizzazioni compromesse dal gruppo segnalate sul loro sito di perdite quasi su base settimanale. La figura 1 riporta di seguito dettaglia la loro attività nel 2023, come illustrato dai dati del loro sito di perdita.

La figura 1. Attività del gruppo BianLian nel 2023

La figura 1. Attività del gruppo BianLian nel 2023

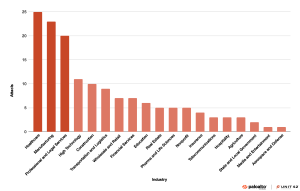

Questo gruppo ha un impatto principalmente sui settori della sanità, della produzione, dei servizi professionali e legali. I loro attacchi hanno avuto luogo principalmente in Nord America, ma sono stati visti anche nell’UE e in India.

BianLian condivide un piccolo strumento .NET personalizzato con il gruppo ransomware Makop, che indica una possibile connessione tra i due gruppi.

BianLian si è spostato da un doppio schema di estorsione di crittografare le risorse delle loro vittime, rubare dati e minacciare di pubblicarlo se non pagano il riscatto a un obiettivo principale di estorsione senza crittografia.

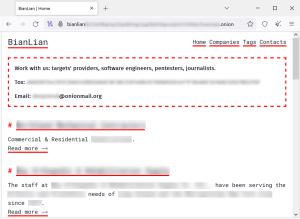

Il giro di attività del gruppo BianLian appare essere fruttuoso, come si evince dalla sezione “Lavora con noi” presente in homepage, con cui il gruppo punta ad ampliarsi, assumendo nuovi sviluppatori e affiliati.

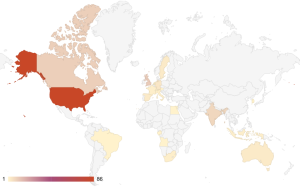

Il gruppo BianLian aggiorna regolarmente l’elenco degli obiettivi compromessi sul loro sito di perdite. La Figura 3 descrive i paesi più colpiti. Mentre BianLian ha avuto un impatto sulle organizzazioni di tutto il mondo, gli Stati Uniti sono chiaramente il paese più colpito al 2023.

La figura 3. Una mappa che mostra i paesi colpiti da BianLian nel 2023

La figura 3. Una mappa che mostra i paesi colpiti da BianLian nel 2023

Come dettagliato nella figura 4 di seguito, l’assistenza sanitaria è il settore più colpito dal gruppo BianLian, con la produzione di un secondo vicino. Nel gennaio 2023, il gruppo ha affermato di aver esfiltrato 1,7 TB di dati, compresi i dati personali di pazienti e dipendenti, da un ospedale con sede in California. Gli attacchi alle organizzazioni sanitarie sono particolarmente preoccupanti perché interrompono le operazioni quotidiane degli ospedali e potenzialmente mettono in pericolo la vita dei pazienti.