Nella sua ultima ricerca, Proofpoint, analizza la ricomparsa di Emotet, rete di distribuzione di malware riapparsa nel panorama delle minacce via e-mail a inizio novembre, per la prima volta da luglio 2022, confermandosi ancora una volta uno degli attori con i volumi di e-mail più elevati rilevati dagli esperti di Proofpoint.

Dalla ricerca si evidenzano diverse modifiche apportate a Emotet e ai suoi payload, tra cui le esche utilizzate e le variazioni a moduli, loader e al packer.

Emotet distribuisce IcedID e questa nuova attività suggerisce che stia tornando alla sua piena funzionalità, fungendo da rete di distribuzione per le principali famiglie di malware.

Potrebbero, oltretutto, essere coinvolti nuovi operatori o gestori, poiché la botnet presenta alcune differenze chiave rispetto alle distribuzioni precedenti.

“Emotet è una rete di distribuzione di malware incredibilmente potente. Esiste da anni ed è uno dei più grandi attori di minacce che abbiamo monitorato per volume. Lo seguiamo con estrema attenzione per la sua persistenza e le sue tattiche innovative”, spiega Sherrod DeGrippo, Vice President, Threat Research and Detection di Proofpoint. “Non vedevamo Emotet dallo scorso luglio, ma è riemerso questo mese. Con il suo ritorno, abbiamo visto alcune variazioni: sta utilizzando nuovi allegati Excel come esche, ci sono alcuni aggiornamenti notevoli al codice binario, alcuni riferiscono che sta abbandonando un altro downloader chiamato Bumblebee. Inoltre, come abbiamo riportato in precedenza, il malware sta rilasciando il payload del loader IcedID. Stiamo anche vedendo centinaia di migliaia di messaggi al giorno che sfruttano Emotet, compresi messaggi allegati in greco, inglese, italiano, francese e giapponese.”

“Emotet è una rete di distribuzione di malware incredibilmente potente. Esiste da anni ed è uno dei più grandi attori di minacce che abbiamo monitorato per volume. Lo seguiamo con estrema attenzione per la sua persistenza e le sue tattiche innovative”, spiega Sherrod DeGrippo, Vice President, Threat Research and Detection di Proofpoint. “Non vedevamo Emotet dallo scorso luglio, ma è riemerso questo mese. Con il suo ritorno, abbiamo visto alcune variazioni: sta utilizzando nuovi allegati Excel come esche, ci sono alcuni aggiornamenti notevoli al codice binario, alcuni riferiscono che sta abbandonando un altro downloader chiamato Bumblebee. Inoltre, come abbiamo riportato in precedenza, il malware sta rilasciando il payload del loader IcedID. Stiamo anche vedendo centinaia di migliaia di messaggi al giorno che sfruttano Emotet, compresi messaggi allegati in greco, inglese, italiano, francese e giapponese.”

“Con il riemergere di Emotet, tutti i segnali indicano che tornerà alla piena funzionalità come rete di distribuzione per molte delle principali famiglie di malware”, aggiunge Sherrod DeGrippo. “L’aspetto particolarmente interessante è che Emotet continua a operare e a evolversi. Lo vediamo da anni e non mostra segni di interruzione delle operazioni. Continua a morire e a tornare in vita come un gatto con più di sette vite”.

Overview

TA542, un attore che distribuisce il malware Emotet, è tornato ancora una volta dopo una lunga pausa che l’ha visto stato assente dal panorama per quasi quattro mesi – l’ultima volta è stato visto il 13 luglio 2022 prima di fare il suo ritorno il 2 novembre scorso. Proofpoint ha monitorato i metodi di consegna, il targeting regionale ed effettuato un’analisi del malware Emotet e del payloader IcedID.

In generale, questa attività è simile alle campagne di luglio e molte tattiche osservate in precedenza rimangono invariate, anche se si registrano alcune variazioni tra cui:

- Nuove esche visive in allegato Excel

- Modifiche al binario Emotet

- Il loader IcedID distribuito è una nuova versione leggera

- Segnalazioni di distribuizione di Bumblebee in aggiunta a IcedID

Le campagne e-mail di TA542 sono già tra le principali per volume di messaggi, centinaia di migliaia al giorno sono già state bloccate da Proofpoint.

L’azienda prevede che l’attore continuerà a evolversi, con un potenziale aumento dei volumi di e-mail, un maggior numero di aree geografiche prese di mira e nuove varianti o tecniche di attacco con allegati o link. Inoltre, date le modifiche osservate al binario Emotet, è probabile che continuerà ad adattarsi.

Distribuzione

Proofpoint continua a rilevare un volume significativo di hijacking dei thread e localizzazione linguistica delle e-mail. L’attore utilizza esche generiche, ha sfruttato per poco tempo il tema IRS l’8 novembre, che potrebbe corrispondere agli obblighi fiscali trimestrali delle aziende statunitensi. Sebbene non siano ancora state osservate altre esche legate ad attualità e festività, è probabile che vengano utilizzate presto.

Nel momento della pubblicazione di questo blog, Proofpoint ha osservato campagne in quasi tutti i giorni feriali dal 2 novembre, più precisamente nelle seguenti date: 2, 3, 4, 7, 8, 9, 10 e 11. Tuttavia, dopo questa finestra di tempo, l’attività di Emotet si è interrotta, ma Proofpoint prevede che TA542 tornerà presto.

Paesi colpiti

L’attore continua a prendere di mira una serie di paesi simili a quelli colpiti prima dell’interruzione. Proofpoint ha osservato costantemente il targeting con elevati volumi di e-mail di vari paesi, tra cui, Stati Uniti, Regno Unito, Giappone, Germania, Italia, Francia, Spagna, Messico, Brasile. Per questi esempi elencati, Proofpoint ha confermato il targeting non solo in base all’ubicazione dei destinatari, ma anche attraverso l’uso appropriato della lingua locale nei corpi e negli oggetti delle e-mail e nei nomi dei file.

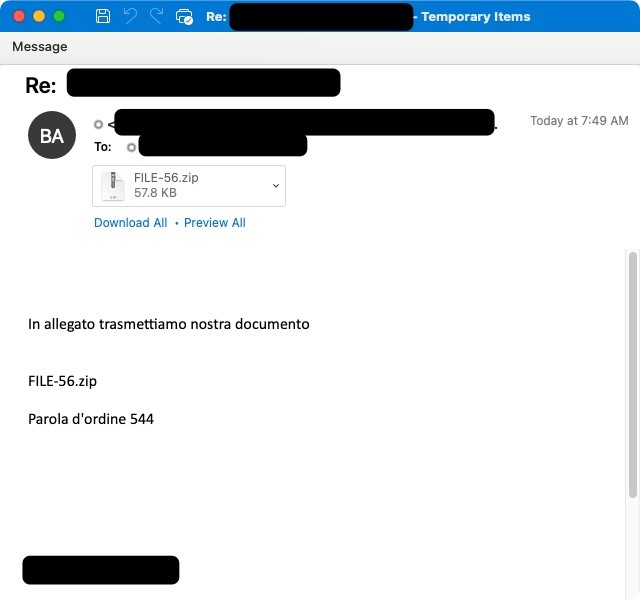

E-mail in lingua italiana per colpire l’Italia

Allegati

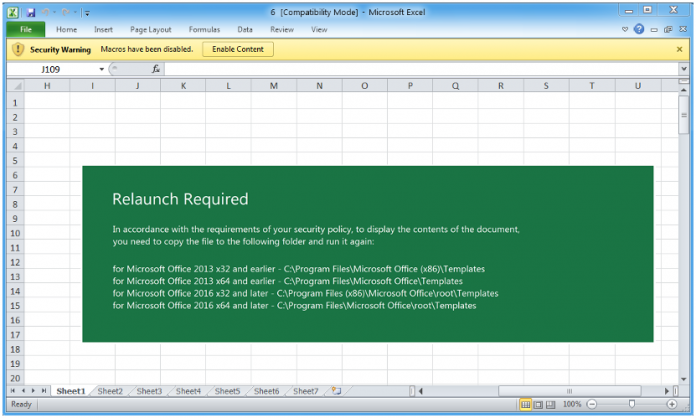

Il contenuto pericoloso incluso nelle e-mail inviate da TA542 è generalmente un allegato Excel o zip protetto da password con un file Excel all’interno. I file Excel contengono macro XL4 che scaricano il payload Emotet da diversi (in genere quattro) URL integrati.

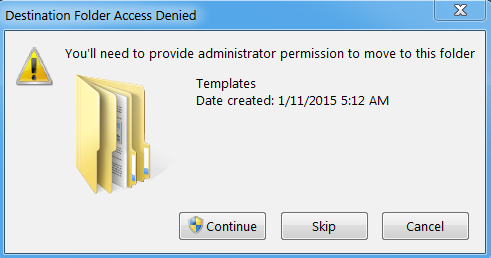

La novità è che il file Excel contiene ora istruzioni per le potenziali vittime per copiare il file in una posizione di Microsoft Office Template dalla quale eseguirlo. Si tratta di un luogo fidato e l’apertura di un documento situato nella cartella causerà l’esecuzione immediata delle macro senza alcun avviso o interazione da parte dell’utente.

Tuttavia, durante lo spostamento di un file nelle cartelle template, il sistema operativo chiede una conferma agli utenti e sono necessarie autorizzazioni a livello di amministratore per effettuarlo.

Non è chiaro quanto sia efficace questa tecnica. Se da un lato non è più necessario che gli utenti abilitino le macro con un ulteriore clic, dall’altro bisogna eseguire uno spostamento di file, confermare la finestra di dialogo e l’utente deve disporre dei privilegi di amministratore.

Finestra di dialogo visualizzata dagli utenti quando spostano i file in Template