Le pmi finiscono ancora una volta nel mirino degli hacker: lo rivela Kaspersky, che ha scoperto una nuova campagna di phishing studiata proprio per colpire le piccole e medie imprese. Motivo per cui occorre rafforzare la sicurezza con l’adozione di corrette pratiche di cybersecurity che passano anche, e sopratutto, dalla formazione del personale.

Il nuovo attacco che ha come obiettivo le pmi sfrutta il service provider di posta elettronica SendGrid per riuscire ad accedere alle mailing list dei clienti e utilizza le credenziali rubate per inviare e-mail di phishing, facendole sembrare autentiche e ingannando così facilmente i destinatari.

I criminali informatici prendono spesso di mira le liste di contatti utilizzate dalle aziende per raggiungere i propri clienti, offrendo l’opportunità di inviare e-mail di spam e phishing così come di mettere in atto altre truffe sofisticate. L’accesso a strumenti legittimi per l’invio di e-mail di massa aumenta ulteriormente le percentuali di successo di tali attacchi. Di conseguenza, gli aggressori tentano spesso di compromettere gli account delle pmi tramite i service provider di servizi posta elettronica (ESP). Nella sua ultima ricerca, Kaspersky ha scoperto una campagna di phishing che perfeziona questo metodo di attacco raccogliendo le credenziali dall’ESP SendGrid e inviando email di phishing direttamente attraverso lo stesso provider.

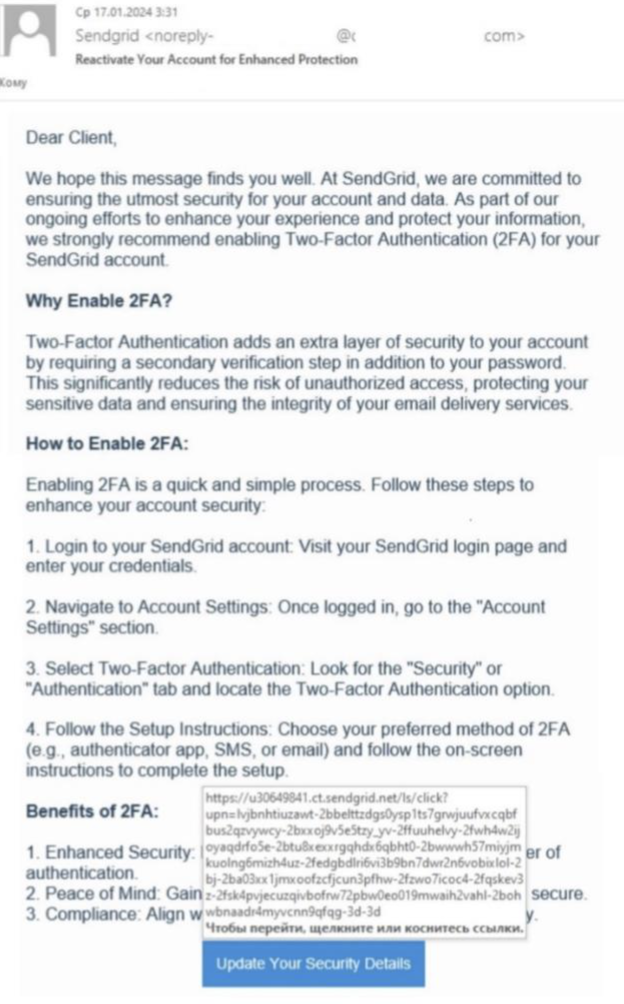

Inviando le e-mail di phishing direttamente attraverso l’ESP, gli aggressori aumentano le probabilità di successo, sfruttando la fiducia dei destinatari nelle comunicazioni provenienti da fonti familiari. Le e-mail di phishing sembrano provenire da SendGrid, esprimono preoccupazione per la sicurezza e invitano i destinatari ad attivare l’autenticazione a due fattori (2FA) per proteggere i propri account. Tuttavia, il link fornito reindirizza gli utenti a un sito web fraudolento che imita la pagina di login di SendGrid, dove vengono raccolte le loro credenziali.

A tutti gli strumenti di scansione delle e-mail, il phishing appare come un’e-mail legittima inviata dai server di SendGrid con link validi che rimandano al dominio omonimo. L’unico elemento che può mettere in guardia il destinatario è l’indirizzo del mittente. Questo perché gli ESP inseriscono il dominio e l’ID di spedizione del cliente reale. Un importante segnale di frode è il dominio “sendgreds” del sito di phishing, che a prima vista assomiglia molto a quello legittimo “sendgrid”, fungendo da piccolo ma significativo segnale di allarme.

Quello che rende questa campagna particolarmente insidiosa è che le e-mail di phishing aggirano le tradizionali misure di sicurezza delle pmi. Poiché vengono inviate attraverso un servizio legittimo e non contengono segni evidenti di phishing, possono eludere il rilevamento da parte dei filtri automatici.

“L’utilizzo di un fornitore di servizi di posta elettronica affidabile è importante per la reputazione e la sicurezza della vostra pmi. Tuttavia, alcuni truffatori astuti hanno imparato a imitare servizi affidabili: è quindi fondamentale controllare bene le e-mail che si ricevono e, per una maggiore protezione, installare una soluzione di cybersecurity affidabile”, ha commentato Roman Dedenok, Security Expert di Kaspersky.

Il più delle volte i truffatori si servono di account rubati, perché gli ESP sottopongono i nuovi clienti a controlli rigorosi, mentre quelli vecchi che hanno già inviato alcune e-mail di gruppo sono considerati affidabili.

Per proteggere i dati da attacchi di phishing e fughe di notizie si consiglia alle pmi di:

· Fornire ai dipendenti una formazione di base sulla sicurezza informatica e condurre simulazioni di attacchi di phishing per assicurarsi che sappiano distinguere queste e-mail, affidandosi anche a partner specializzati in queste attività.

· Usare soluzioni di protezione per server di posta con funzionalità anti-phishing, per ridurre le possibilità di infezione.

· Usare una soluzione di protezione per endpoint e server di posta elettronica con funzionalità anti-phishing per ridurre le possibilità di infezione.

· Se si utilizza il servizio cloud Microsoft 365, è importante non dimenticare di proteggerlo.

· Usare soluzioni veloci e facili da gestire, ma efficaci per evitare di restare bloccati dal proprio computer a causa di e-mail di phishing o allegati dannosi.

· Trovare una soluzione dedicata alle PMI con una gestione semplice e funzionalità di protezione efficaci