Come cambia la sicurezza cyber: identità e accessi in primo piano

Marco Bavazzano di Axitea, riflette sui recenti fatti di cronaca per promuovere un modello di cyber security che tenga conto degli aspetti più critici, come la gestione identità e accessi, senza dimenticare il rischio interno

Vulnerabilità zero-day e zero-click sfruttate in Mozilla e Windows

Le due vulnerabilità zero-day, concatenate tra loro, hanno fornito a RomCom un exploit che non richiede alcuna interazione da parte dell'utente, se non la navigazione in un sito web appositamente creato

Tendenze APT in Europa: nuovi attacchi ai drive USB protetti

Kaspersky svela le tendenze APT più rilevanti nel Q3 in Europa: nuovi attacchi ai drive USB protetti

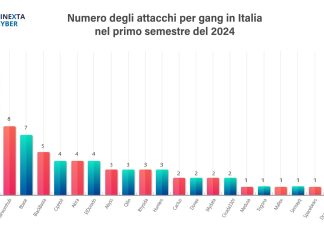

Cybersecurity: meno vittime (Italia -15%) ma più gang e paesi colpiti

Secondo il “Risk Report 2024” di Tinexta Cyber: in Italia, compromessi oltre 15mila gigabyte di dati, di cui 12,6 mila vittime nei primi sei mesi dell’anno. Si possono creare facilmente campagne di phishing con l’AI. Scopriamo come…

Aumentano gli investimenti aziendali in cybersecurity

Le aziende stanno pianificando di aumentare gli investimenti nella cybersecurity, in risposta alle crescenti perdite finanziarie causate dai cyber-attacchi. Questa la tendenza che emerge dal recente Kaspersky IT Security Economics Report

CYBER SICUREZZA: Italia che cosa dai al mondo?

Cyber sicurezza Italia “Direzione Nord”: Le nostre aziende non sono preparate ad affrontare le minacce del web. Bisogna fornire tutte le imprese delle risorse adeguate

Direttiva NIS2: come i Bug Bounty Program possono aiutare le aziende?

Tra le azioni a beneficio della riduzione del rischio informatico, la direttiva NIS2 parla anche di Vulnerability Disclosure Policies, che assumono le caratteristiche dei programmi di Bug Bounty

I dati di oltre 750.000 cittadini francesi finiscono sul dark web

Resa nota la maxi truffa ai cittadini francesi: non c’è vera protezione senza identity security – il commento di CyberArk

I retroscena di RedLine Stealer dopo l’Operazione Magnus

ESET ha identificato 1.000 indirizzi IP univoci utilizzati per ospitare i pannelli di controllo del malware. Dallo studio è emerso che RedLine Stealer e META Stealer condividono lo stesso autore

Proficuo dialogo tra ACN Italia e Francia in materia cyber

Il Segretario generale della Difesa e della Sicurezza Nazionale della Repubblica francese, prefetto Stéphan Bouillon ha incontrato il Direttore Generale dell’ACN