Backup non protetti: uno dei rischi più trascurati della cybersecurity

Gerald Beuchelt, Acronis: “La protezione dei backup deve essere considerata parte integrante della strategia di sicurezza complessiva”

Il gruppo Lazarus colpisce ancora e prende di mira il settore dei droni

ESET ha individuato una nuova ondata della campagna di spionaggio Operation DreamJob, riconducibile al gruppo nordcoreano Lazarus

Minacce informatiche: oltre 1000 casi in Italia nel Q3 2025

Secondo l’ultimo Threat Intelligence Report di Exprivia, il Nord Italia è stato il più colpito dalle minacce informatiche negli ultimi mesi e la digitalizzazione regionale è correlata al rischio cyber

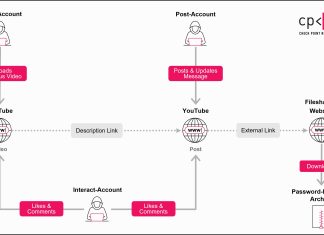

Ghost Network su YouTube: Check Point rimuove 3.000 video dannosi

Check Point Research scopre YouTube Ghost Network, una rete fantasma creata per distribuire malware attraverso account YouTube falsi e compromessi

Cybersecurity: una sfida strategica per il Paese

Alessandro Geraldi, Impresoft: “Perché oggi nella cybersecurity serve una visione da CEO (capace di trasformare la complessità in strategia)”

Sicurezza Digitale: un investimento necessario per ogni azienda

Samuele Zaniboni di ESET Italia spiega quali sono i passaggi fondamentali da seguire per costruire una strategia di sicurezza digitale solida

Zero Trust: l’approccio più scelto dai responsabili della sicurezza

Il report redatto da DXC insieme a Microsoft evidenzia l’efficacia del modello Zero Trust e il potenziale ancora inespresso dell’AI nella cybersecurity

Cybersicurezza: aziende sovraccariche di avvisi e falsi positivi

Andrew Cunje di Appian: AI e automazione leve strategiche per una cybersicurezza integrata nei processi aziendali

Sophos ITDR: una nuova difesa contro gli attacchi basati sull’identità

Sophos presenta Sophos ITDR, la soluzione che integrandosi con Sophos XDR e Sophos MDR rileva velocemente i rischi legati all'identità e la diffusione di credenziali compromesse

Cybersecurity: servono nuove strategie in vista del 2026

Da Cristina Mariano di aDvens un’analisi del biennio 2024-2025: l’evoluzione delle minacce informatiche richiede un cambio di paradigma nella cybersecurity