I ricercatori Proofpoint confermano il ritorno di Emotet. Le prime versioni presentavano un modulo che veniva utilizzato a scopo di frodi bancarie, motivo per cui per anni il malware è stato classificato come un Trojan bancario. Tuttavia, le versioni successive di Emotet non caricavano più il proprio modulo bancario ma caricavano invece malware bancario di terze parti. Più recentemente, è stato osservato che Emotet portava payload di terze parti come Qbot, The Trick, IcedID e Gootkit. Inoltre, Emotet porta con sè suoi moduli per spamming, furto di credenziali, raccolta di email e la diffusione sulle reti locali.

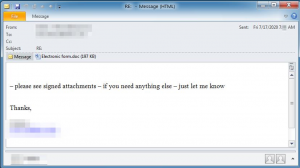

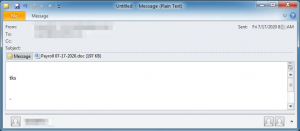

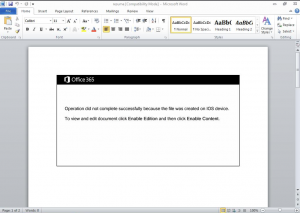

A oggi, Proofpoint ha rilevato quasi 250.000 messaggi Emotet inviati il 17 luglio 2020, con un numero continua a salire. L’attore della minaccia, TA542, sembra aver preso di mira diversi settori verticali negli Stati Uniti e nel Regno Unito con esche in lingua inglese. Questi messaggi contengono allegati maligni di Microsoft Word o URL che collegano a documenti Word (Figure 1-3). Gli URL puntano spesso a host WordPress compromessi.

Come nel caso di esche osservate in precedenza, sono semplici, con una personalizzazione minima. Oggetti come “RE:”, “Fattura:” seguita da falso un numero di fattura sono molto comuni, e spesso includono il nome dell’organizzazione presa di mira.

Il commento di Sherrod DeGrippo, Senior Director, Threat Research and Detection di Proofpoint: “Emotet è noto per essere potenzialmente devastante, ed è significativo che sia tornato a farsi vedere. L’attore associato, TA542, tende a utilizzare la sua estesa infrastruttura per testare il successo e la scala della campagna a seconda di ciò che funziona. Detto questo, la campagna di oggi è una campagna di grande volume e non sembra essere un test, ma non è nemmeno del tutto nuova. Emotet è stato assente per 161 giorni ed è tornato come se nulla fosse successo. Le esche non sono nuove o insolite e non fanno leva su eventi attuali come COVID-19 o temi pandemici. Usano anche la stessa botnet. Continueremo a monitorare questo attore e vedremo come Emotet cambierà le sue modalità di azione sulla base di questo recente ritorno”.