Dopo una breve vacanza, Emotet è tornato a distribuire email con allegati nel gennaio 2022. Già il 21 dicembre scorso, erano state evidenziate nuove attività, caratterizzate da una nuova metodologia di infezione.

Solitamente, Emotet fa uso del thread hijacking per la sua tecnica di attacco, metodo che genera risposte false basate su email legittime rubate dai client di posta degli host Windows precedentemente infettati da Emotet. La botnet utilizza poi questi contenuti email rubati per creare risposte false che impersonano i mittenti originali.

Unit 42 di Palo Alto Networks ha osservato Emotet distribuire un file Excel tramite email che contiene una macro Excel 4.0 offuscata. Quando questa viene attivata, scarica ed esegue un’applicazione HTML che effettua il download di due stage di PowerShell per recuperare ed eseguire il payload finale di Emotet. In alcuni casi, utilizza un file zip protetto da password come allegato.

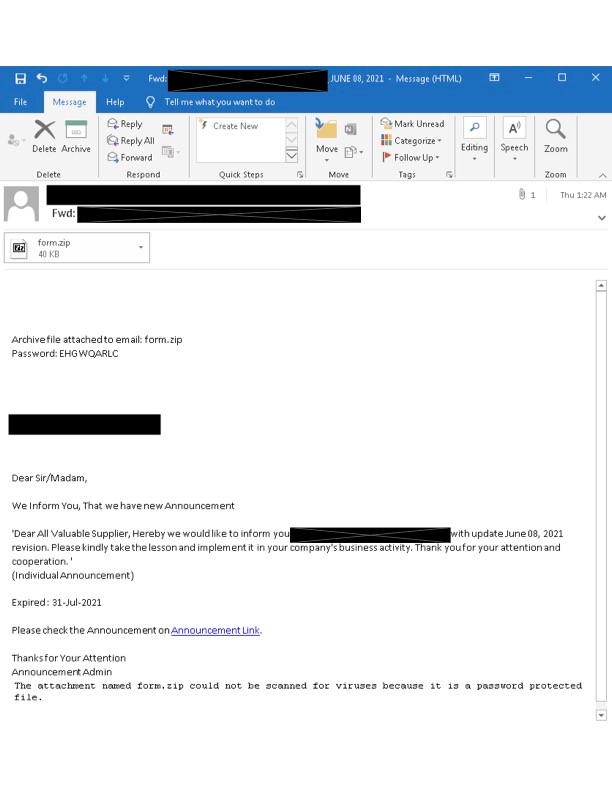

Esempio di esca iniziale via e-mail

L’esempio di un’esca iniziale via email inviata da Emotet è una dimostrazione del recente thread hijacking. La conversazione email è stata rubata a giugno 2021 e inviata dalla botnet il 27 gennaio 2022. Questo esempio contiene un file zip crittografato nel tentativo di aggirare i sistemi di sicurezza. La password del file zip è inclusa nell’email, in modo che la vittima possa estrarne il contenuto.

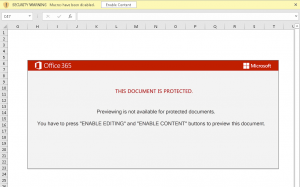

Il file zip crittografato inoltrato da Emotet contiene un singolo documento Excel con macro di Excel 4.0. Queste macro sono una vecchia funzionalità di Excel che viene spesso abusata da attori pericolosi. La vittima deve abilitare le macro su un host Windows vulnerabile prima che il contenuto malevolo venga attivato.

Una volta abilitata avvia il complesso processo di esecuzione di file e applicazioni per l’offuscamento e il download di codice PowerShell.