Se cinque mesi fa mi avessero detto che per la prima volta nella storia della sicurezza informatica avremmo visto ogni settore e tipologia di dispositivo in tutto il mondo coinvolti in attacchi basati su un unico tema, non ci avrei creduto. Se mi avessero detto che questo tema sarebbe stato lo sfruttamento di una pandemia globale e che gli aggressori avrebbero preso di mira anche i ricercatori medici in prima linea nel tentativo di fermare questo virus, non ci avrei creduto. Eppure, la realtà mostra davvero una corsa all’oro della criminalità informatica volta a sfruttare proprio COVID-19.

Proprio la settimana scorsa, il National Cyber Security Centre del Regno Unito, il Communications Security Establishment del Canada e l’Agenzia per la Sicurezza Nazionale degli Stati Uniti hanno pubblicato un documento congiunto che descrive come Cozy Bear (APT29) sia stato impiegato dal governo russo per colpire le organizzazioni coinvolte nello sviluppo del vaccino COVID-19 all’interno di questi tre paesi.

I ricercatori di Unit 42, il team di threat intelligence di Palo Alto Networks, stanno seguendo da vicino una pletora di attacchi a tema COVID-19 emersi in tutto il mondo negli ultimi mesi. Dall’inizio di quest’anno, abbiamo identificato più di 40.000 siti web registrati utilizzando un nome legato al coronavirus, che classificheremmo “ad alto rischio” a causa delle truffe e del malware mirati a consumatori inconsapevoli.

L’impatto globale della pandemia, unito alla mancanza di fiducia nei governi e nei media come fonti di informazione affidabili, ha creato una tempesta perfetta per il successo dei cyber criminali. Le persone sono costantemente alla ricerca di dati e informazioni, e gli aggressori hanno colto l’occasione per sfruttarle.

Con il costante aumento dei casi di COVID-19 in alcuni paesi, e una seconda ondata prevista nei prossimi mesi, proseguirà anche l’evoluzione dei temi legati alla pandemia usati dagli aggressori. Ad esempio, verso la fine di giugno, abbiamo raccolto e-mail pericolose con oggetto “Fornitore di mascherine /Termometro” e “Fornitura di mascherina, occhiali protettivi e termometro digitale”. Entrambi argomenti più legati alla preparazione e al ritorno a una vita “quasi normale”, e non al lockdown, mi aspetto quindi che questa tendenza continui sulla base delle notizie e delle priorità di business.

Possiamo prevedere anche un aumento della criminalità IT quando le economie entreranno in recessione. Con il numero di disoccupati in drammatica crescita in tutto il mondo, alcune persone decideranno inevitabilmente di passare alla “forza oscura”, come accade di solito nelle recessioni economiche.

Infine, dato che la maggior parte della forza lavoro opera ora da casa, prevediamo un aumento degli attacchi rivolti a router domestici e altri dispositivi Internet of Things per compromettere le reti private.

I dispositivi IoT sono già presi di mira, soprattutto perché il 98% di tutto il loro traffico non è criptato, esponendo dati personali e consentendo agli aggressori di tracciarlo e raccogliere informazioni. Anche se non abbiamo ancora conferma che ciò stia accadendo, è possibile che l’attenzione degli hacker verso i router domestici vada ben oltre il mining di criptovalute e gli attacchi DDoS, come avvenuto in passato. Con un numero maggiore di dipendenti che lavorano da casa, non più protetti da strumenti di sicurezza e da un firewall aziendali, gli aggressori potrebbero iniziare a cercare di rubare dati sensibili a cui prima non potevano accedere con la stessa facilità. Gli utenti dovrebbero assicurarsi che il loro router fisico non utilizzi la password predefinita fornita con il dispositivo (spesso solo “Admin”). Dovrebbero anche aggiornarlo all’ultima versione del firmware. Troppo spesso creano una password solo per la rete wireless e non si rendono conto che anche il dispositivo fisico deve avere una password unica.

Ecco alcuni consigli per la protezione di utenti e aziende.

Utenti

- Diffidate dei siti web che offrono offerte “troppo belle per essere vere” su dispositivi e materiali legati a COVID-19, come mascherine protettive e disinfettante per le mani.

- Considerate sospette tutte le e-mail e i siti web che propongono informazioni su COVID-19.

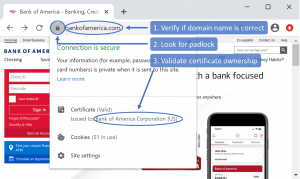

- Controllate sempre i tre indicatori principali, mostrati nell’immagine qui sotto, per assicurarvi di non essere vittime di un attacco di phishing.

- Se pensate che i dati della vostra carta di credito siano stati rubati a seguito di un acquisto online, contattare immediatamente la banca per bloccare e sostituire la carta.

- Considerate la possibilità di congelare il vostro credito, in modo che non sia possibile aprire nuovi conti utilizzando i vostri dati personali.

- Assicuratevi che il vostro router di casa abbia una password fisica oltre a quella del Wi-Fi. I siti dei produttori possono fornire le istruzioni per ogni dispositivo.

Aziende

- Eseguite una valutazione delle best practice per identificare se e dove la vostra configurazione potrebbe essere modificata per migliorare la postura di sicurezza.

- Utilizzate il web filtering URL PAN-DB che contiene i domini registrati negli ultimi 32 giorni per bloccare i “nuovi domini registrati”

- Se non è possibile bloccare l’accesso alla categoria dei nuovi domini registrati, applicate la decodifica SSL a questi URL per ottenere maggiore visibilità e impedire agli utenti di effettuare il download di file pericolosi come PowerShells ed eseguibili.

- È inoltre possibile applicare una policy di prevenzione delle minacce molto più rigorosa e aumentare il logging quando si accede ai domini appena registrati. Consigliamo anche la protezione a livello DNS, poiché sappiamo che oltre l’80% del malware utilizza il DNS per stabilire il C2.

- L’e-commerce e i rivenditori online possono mitigare i rischi applicando patch a tutti i loro sistemi, componenti e plugin web per evitare compromissioni.

- Conducete regolarmente controlli di integrità dei contenuti web offline per verificare se le vostre pagine sono state modificate e se gli aggressori hanno inserito codice JavaScript pericoloso.

- Assicuratevi di utilizzare password forti sui sistemi di gestione dei contenuti (CMS) per renderli meno vulnerabili agli attacchi brute force.

A cura di Ryan Olson, VP Threat Intelligence di Palo Alto Networks