Negli ultimi 180 giorni, il Threat Insight Team di Proofpoint ha monitorato più di 70 attacchi via email destinati specificamente al nostro paese, in un aumento rispetto ai mesi precedenti. In queste campagne, gli aggressori si rivolgono principalmente a PA, telecomunicazioni e settore manifatturiero.

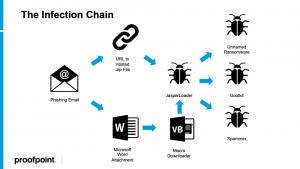

Questi attacchi sono principalmente di natura finanziaria. Gli aggressori utilizzano diversi tipi di malware, come Trojan bancari e ransomware, per rubare o estorcere denaro alle vittime. Tra i malware specifici identificati nel corso di questi attacchi ci sono JasperLoader, Gootkit, sLoad, Ursnif e Emotet. Un esempio di ransomware che i nostri ricercatori hanno visto in queste campagne è mostrato nella figura 1.

Proofpoint ha scoperto che in alcuni attacchi sono coinvolti due noti gruppi hacker. Il primo, TA542, è un gruppo già visto in precedenza, all’inizio del 2019, che ha distribuito decine di milioni di messaggi rivolti a tutti i settori italiani. L’altro, TA544, è un gruppo che si è focalizzato sull’utilizzo di Ursnif all’inizio del 2019 in vari paesi, tra cui anche l’Italia.

Questi attacchi hanno diversi elementi in comune:

- Presentano email con allegati dannosi.

- Utilizzano tecniche di social engineering per convincere i destinatari ad aprire gli allegati.

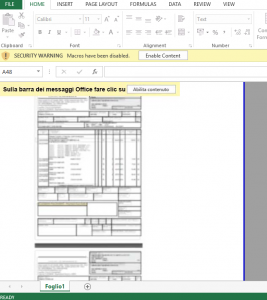

- In molti casi, i destinatari vengono invitati a cliccare e a ignorare gli avvisi di sicurezza che possono apparire.

- La figura 2 mostra la catena di infezioni per gli attacchi JasperLoader che portano a Gootkit, o ad altre infezioni ransomware.

La figura 3 mostra un esempio di un allegato pericoloso di Microsoft Excel con istruzioni in italiano che invitano l’utente a ignorare l’avviso di sicurezza e attivare le macro. Una volta che l’utente procede con l’abilitazione, , la macro dannosa scarica e installa malware sul sistema dell’utente.

Questi attacchi si distinguono anche per due elementi:

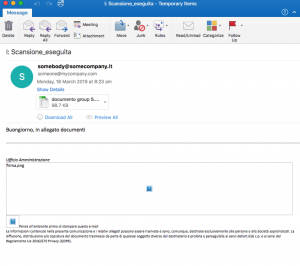

- In molti casi, le email dannose sono in italiano, come mostrato nella figura 4.

- In alcuni casi, gli aggressori riutilizzano l’oggetto di precedenti conversazioni legittime per le loro email dannose.

Alcuni esempi di oggetti email utilizzati dagli hacker nel corso di queste campagne sono:

- “documenti sig.”

- “Fattura per bonifico”

- “Fatturazione 123456” (numeri casuali)

- “fatture scadute”

Questi recenti attacchi dimostrano che gli aggressori sono sempre più attenti al modo di creare e utilizzare email dannose, utilizzando messaggi in lingua nativa e persino dirottando gli argomenti legittimi da conversazioni via email già esistenti. Questi attacchi dimostrano anche che la Pubblica Amministrazione, le telecomunicazioni e il settore manifatturiero italiano sono visti come obiettivi praticabili e potenzialmente redditizi per attacchi di natura finanziaria come i ransomware.

Anche in Italia, le aziende dovrebbero essere consapevoli di queste minacce nuove e sempre più sofisticate, e adottare misure adeguate per proteggersi. Le organizzazioni possono educare i loro utenti a essere prudenti con gli allegati, a non ignorare gli avvisi di sicurezza, ed essere informati sulle minacce più recenti, come il dirottamento delle conversazioni email. Le organizzazioni possono anche proteggersi implementando difese a più livelli al gateway di posta, alla periferia della rete e agli endpoint per proteggersi da link, contenuti dannosi e altro ancora.