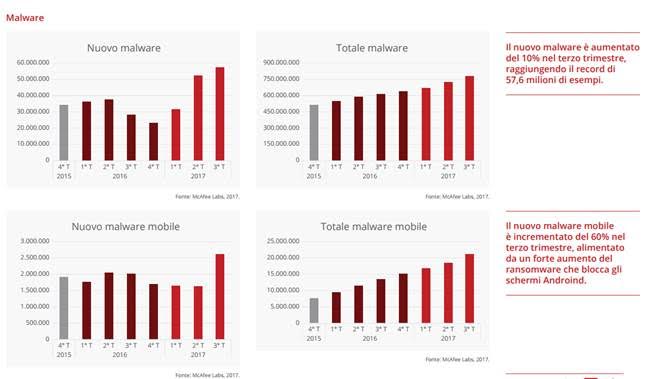

McAfee, società di sicurezza informatica indipendente, ha recentemente pubblicato il proprio McAfee Labs Report sulle minacce: Dicembre 2017, che esamina la crescita e le tendenze di nuovi malware, ransomware e altre minacce diffuse nel corso del terzo trimestre 2017. McAfee Labs ha osservato il malware raggiungere il massimo storico di 57,6 milioni di nuovi campioni – quattro nuovi esemplari ogni secondo – e l’emergere di nuove minacce, tra cui nuovi malware fileless che utilizzano macro dannose, una nuova versione del ransomware Locky soprannominata Lukitus, e nuove variazioni dei trojan Trickbot e Emotet. Inoltre, le minacce indirizzate allo sfruttamento delle vulnerabilità Microsoft sono state molto elevate nonostante il fatto che il fornitore della piattaforma abbia affrontato questo problema rendendo disponibili le patch già nel primo trimestre dell’anno.

“Analizzando il terzo trimestre abbiamo rilevato che gli aggressori continuano a trarre beneficio dalle capacità dinamiche e benigne delle piattaforme tecnologiche come PowerShell, dall’avventatezza dimostrata dalle vittime del phishing, e quello che sembra essere un fallimento altrettanto evidente delle aziende nel ritardo con cui installano le patch per le vulnerabilità note con gli aggiornamenti di sicurezza disponibili”, ha dichiarato Raj Samani, Chief Scientist di McAfee. “Anche se gli aggressori cercheranno sempre il modo di utilizzare le innovazioni recentemente sviluppate e le piattaforme consolidate contro di noi, il nostro settore deve forse affrontare una sfida maggiore nel tentativo di coinvolgere individui e aziende in questa lotta affinché non diventino i nostri peggiori nemici”.

Ogni trimestre, McAfee Labs analizza il panorama delle minacce informatiche sulla base dei dati raccolti dalla dashboard cloud McAfee Global Threat Intelligence a livello globale dalle centinaia di milioni di sensori su svariati vettori di minacce. Inoltre, McAfee Advanced Threat Intelligence integra i dati di McAfee Labs fornendo un’analisi investigativa approfondita degli attacchi hacker provenienti da tutto il mondo.

Sfruttamento di vulnerabilità note

Il terzo trimestre del 2017 ha visto i cybercriminali continuare a sfruttare vulnerabilità di Microsoft Office, come con CVE-2017-0199, che ha approfittato di una vulnerabilità sia all’interno di Microsoft Office che di WordPad per consentire l’esecuzione remota del codice dannoso attraverso file appositamente creati. Per eseguire quest’attacco, molti hanno approfittato di uno strumento disponibile tramite GitHub, un percorso facile per creare un attacco backdoor senza configurazioni complesse.

Nuove varianti del trojan bancario Trickbot presentavano codice che includeva l’exploit EternalBlue, già responsabile dei massicci focolai di ransomware WannaCry e NotPetya del secondo trimestre. Nonostante i continui sforzi di Microsoft per contrastare EternalBlue con patch di sicurezza, i nuovi autori del trojan Trickbot hanno sfruttato la tecnica collaudata e ancora efficace, combinandola con nuove funzionalità come il furto di valuta criptocurrency, e hanno ideato nuovi metodi di consegna, rendendo queste nuove versioni di Trickbot i trojan bancari più attivi nel terzo trimestre.

“Una volta che le vulnerabilità vengono scoperte e rivelate “nel deep web” o nella comunità degli hacker, esse costituiscono un modello per i malintenzionati che le sfruttano per sviluppare minacce sofisticate”, ha dichiarato Steve Grobman, Chief Technology Officer di McAfee. “Il 2017 sarà ricordato come l’anno in cui tali vulnerabilità sono state sfruttate per orchestrare attacchi informatici su larga scala, tra cui i focolai di ransomware WannaCry e NotPetya e violazioni di alto profilo come ad esempio il caso Equifax. Solo investendo di più nel rilevamento delle vulnerabilità e nell’installazione delle patch, i fornitori di tecnologia, i governi e le imprese possono sperare di fare un passo avanti sui criminali informatici che si impegnano alacremente per scoprirle e sfruttarle”.

Minacce fileless

Le minacce senza file hanno continuato a rappresentare una preoccupazione crescente nel corso del terzo trimestre, con un aumento del 119% del malware PowerShell. Molto importante in questa categoria è stato il trojan bancario Emotet, che si è diffuso globalmente attraverso grandi campagne di spam, e ha spinto gli utenti a effettuare download di documenti Microsoft Word compromessi che attivavano una macro PowerShell che scaricava e installava il malware sui loro sistemi.

“Anche se molti attacchi informatici continuano a fare affidamento sullo sfruttamento delle vulnerabilità di sicurezza di base, sulle esposizioni e sui comportamenti degli utenti, le minacce senza file sfruttano le utility dei nostri sistemi operativi”, ha dichiarato Vincent Weafer, Vice President di McAfee Labs. “Utilizzando funzionalità “benigne” di applicazioni fidate o ottenendo l’accesso a strumenti nativi dei sistemi operativi come PowerShell o JavaScript, gli aggressori hanno fatto il salto di qualità per prendere il controllo dei computer senza che sia necessario scaricare alcun file eseguibile, almeno nelle fasi iniziali dell’attacco”.

Ransomware Lukitus

Uno dei principali sviluppi nel panorama del ransomware è stato l’emergere di Lukitus, una nuova versione del ransomware Locky. Il ransomware Lukitus è stato distribuito da oltre 23 milioni di email spam nelle prime 24 ore dall’attacco. Complessivamente, i nuovi campioni di ransomware sono aumentati del 36%. Il numero totale dei campioni di ransomware è cresciuto del 44% negli ultimi quattro trimestri attestandosi sui 12,3 milioni di campioni.

DragonFly: nuovi settori, nuovi obiettivi

DragonFly: nuovi settori, nuovi obiettivi

Il team di McAfee Advanced Threat Research ha rilevato che DragonFly 2.0, il malware scoperto all’inizio del 2017 nel settore dell’energia, ha preso di mira anche aziende in altri settori, tra cui industrie farmaceutiche, servizi finanziari e di contabilità. Questi attacchi sono stati avviati attraverso email di spear-phishing, inducendo i destinatari a cliccare sui link da cui vengono scaricati i trojan che forniscono agli aggressori l’accesso alla rete.

“Gli attori coinvolti negli attacchi DragonFly 2.0 son noti per aver avviato attacchi allo scopo di condurre ricognizioni sul funzionamento interno dei settori presi di mira, tra cui l’energetico e il farmaceutico confermati come priorità assolute”, ha dichiarato Christiaan Beek, Lead Scientist e Principal Engineer di McAfee. “La proprietà intellettuale e le informazioni riservate ottenute in settori mirati hanno un notevole valore economico”.