Dalla sua individuazione nel settembre 2022, il gruppo Royal ransomware è stato coinvolto in diversi attacchi di alto profilo ad infrastrutture critiche, soprattutto sanitarie. Contrariamente alla tendenza comune di assumere affiliati per promuovere la propria minaccia come servizio, Royal ransomware opera come gruppo privato composto da ex membri di Conti.

Il team Unit 42 , di Palo Alto Networks, lo ha osservato colpire le vittime con un’infezione BATLOADER, diffusa attraverso il SEO poisoning. Questa pratica, che prevede il rilascio di un Cobalt Strike Beacon come precursore dell’esecuzione del ransomware, è stata rilevata 15 volte negli ultimi 9 mesi da Unit 42 legata al gruppo Royal ransomware.

A differenza di grandi gruppi come LockBit 3.0, che operano tipicamente come ransomware-as-a-service (RaaS) assumendo affiliati e promuovendo il loro modello RaaS, gli hacker Royal ransomware non si avvalgono di un approccio simile. Si sospetta che questo gruppo sia composto principalmente da ex membri di Conti, che operano in modo occulto e a porte chiuse, noti come Team One.

Membri del gruppo che ha partecipato allo sviluppo di Ryuk (scoperto nel 2018), il predecessore di Conti, vantano molti anni di esperienza e una base solida per portare a termine attacchi di successo, tanto che hanno già colpito numerose organizzazioni in tutto il mondo. Li abbiamo osservati fare richieste fino a 25 milioni di dollari in BTC.

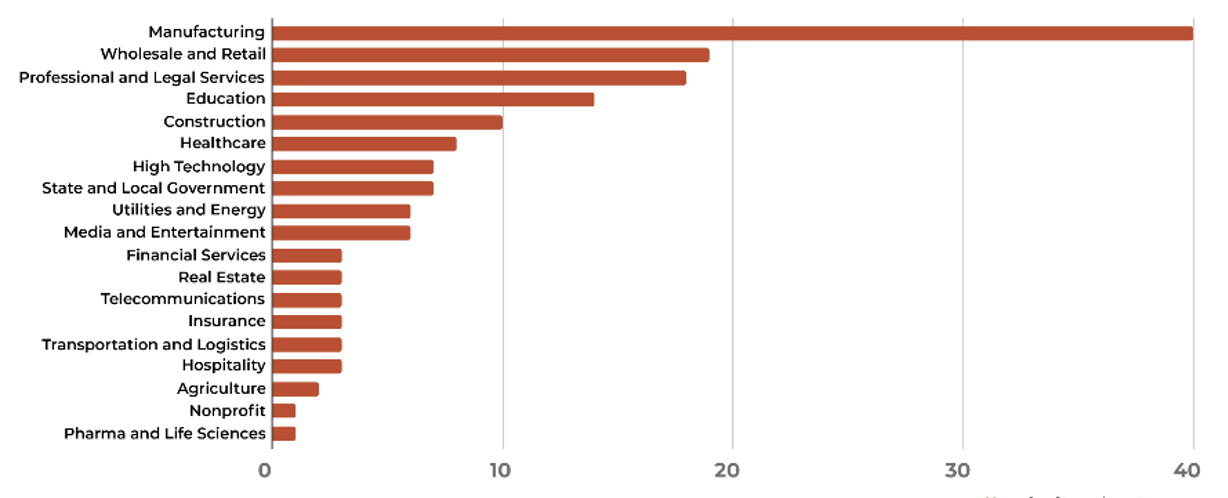

Royal ha inoltre spesso preso di mira alcuni settori di infrastrutture critiche, come quello manifatturiero e sanitario. In pochi mesi, nel 2022, il gruppo ha colpito 14 organizzazioni manifatturiere e ha continuato a pubblicizzare l’intenzione di attaccare altre 26 aziende del settore nel 2023. Dalla sua fondazione, Royal ha colpito anche otto organizzazioni sanitarie ed è uno dei gruppi di ransomware che hanno sconvolto il settore dell’istruzione. Abbiamo osservato 14 organizzazioni colpite nel settore education, tra cui distretti scolastici e università.

Questo gruppo ha sfruttato il proprio sito di fuga di notizie per estorcere pubblicamente alle vittime il riscatto, perseguitandole fino a quando il pagamento non viene effettuato, utilizzando tecniche quali l’invio di e-mail e la stampa in massa di note di riscatto. Royal detiene anche un account Twitter, creato nell’ottobre 2022 e denominato “LockerRoyal”, i cui contenuti sono principalmente annunci di vittime compromesse, con il tag dell’account Twitter della vittima. In alcuni casi, l’attore della minaccia risponde ai suoi stessi annunci ed è evidente che sta cercando di attirare l’attenzione con ogni mezzo necessario.

Questo particolare gruppo è stato osservato utilizzare diversi vettori per assicurarsi l’accesso ai sistemi vulnerabili, tra cui:

- Callback phishing

- SEO poisoning

- Account di protocollo desktop remoto (RDP) esposti

- Credenziali compromesse

Il gruppo Royal ha colpito una varietà di settori, e aziende di tutte le dimensioni, dalle piccole imprese fino alle grandi aziende. Sulla base delle informazioni ricavate dal loro sito di leak e dai report pubblici, possiamo osservare come Royal abbia avuto un impatto su settori come quello manifatturiero, così come su quello del commercio all’ingrosso e al dettaglio. Dal 2022, il ransomware Royal ha rivendicato la responsabilità di colpi a 157 organizzazioni.

È importante notare che l’impatto del gruppo va oltre le perdite finanziarie. Ci sono stati casi in cui ha preso di mira infrastrutture critiche, come organizzazioni sanitarie e strutture agricole. Dal 2022, abbiamo osservato che ha colpito sette enti governativi locali – negli Stati Uniti e in Europa.

La maggior parte delle organizzazioni colpite da questo ransomware (il 64%) si trova negli Stati Uniti. Il Canada si piazza al secondo posto, seguito da Germania, Regno Unito, Brasile, Italia e altri.

Le aziende italiane devono comunque prestare particolarmente attenzione alle minacce informatiche ed essere pronte a fronteggiare eventuali attacchi così da scongiurare possibili downtime, perdite di dati e conseguenti danni economici.