![Infographics_MicrosoftPhishing (2)[1][1][1][4] Brand phishing: quali sono i brand più sfruttati dai criminali?](https://www.bitmat.it/wp-content/uploads/2021/04/Infographics_MicrosoftPhishing-21114-696x347.jpg)

Il Brand Phishing Report di Check Point Research per il Q1 2021 evidenzia quali sono i brand leader più imitati e utilizzati dagli hacker per attuare il phishing. Ciò che salta all’occhio sono due brand del mondo banking – Wells Fargo e Chase – nella top 10, mostrando un trend preoccupante in cui gli hacker si focalizzando sulle persone che pagano le tasse e compilano assegni. Il settore bancario ha superato il mondo del retail, inserendosi al terzo posto tra i settori più propensi ad essere presi di mira dal brand phishing.

Inoltre, Microsoft è in cima a questa lista per due trimestri di fila, e ciò fa capire che gli hacker continuano ad attaccare i lavoratori da remoto. DHL invece è al secondo posto e ciò mostra come gli hacker stiano seguendo con attenzione il trend degli acquisti online e delle loro spedizioni.

Potete trovare anche il video commento di David Gubiani, Regional Director SE EMEA Southern di Check Point, che analizza la situazione e offre alcuni consigli.

Cos’è un brand phishing attack?

In un attacco brand phishing, i cyber criminali cercano di imitare il sito ufficiale di un noto brand utilizzando un domain name o un URL e un design della pagina web, molto simili a quelli del sito autentico. Il link al falso sito web può essere inviato alle vittime, indirizzando la loro navigazione web, tramite e-mail, messaggi di testo o attraverso un’app mobile fraudolenta. Il sito web falso spesso contiene un form destinato a rubare le credenziali degli utenti, i dettagli per il pagamento online o altre informazioni personali.

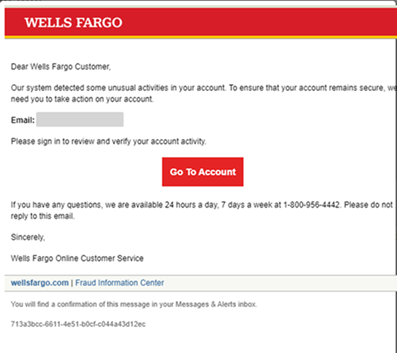

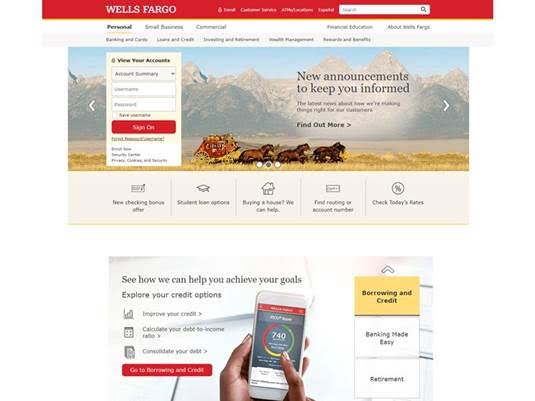

Esempio di un attacco a Wells Fargo, registrato da CPR

Nell’email phishing qui sotto, si può notare un tentativo di furto dell’informazioni di un conto Wells Fargo di un utente. L’email (vedi Figura 1), che è stata inviata dall’indirizzo email fasullo noreply@cc.wellsfargo.com, con l’oggetto “Il tuo accesso online è stato disabilitato”. L’hacker attirava la vittima a cliccare su un link dannoso, che reindirizzava a una pagina fraudolenta e pericolosa (vedi Figura 2), ma che assomigliava al vero sito web di Wells Fargo. Nel link, l’utente doveva ovviamente digitare il suo nome utente e la sua password – e per l’hacker il gioco era fatto!

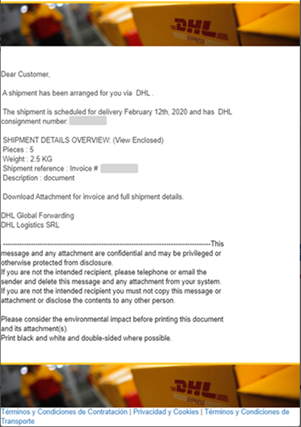

Esempio di un attacco a DHL, registrato da CPR

In questo caso l’attacco utilizzava il brand DHL per scaricare il RAT (Remote Access Trojan) Agent Tesla sui dispositivi delle vittime. L’email (vedi Figura 3) inviata da un indirizzo fasullo ma ben mascherato, conteneva l’oggetto “Autorizzazione DHL Import – Spedizione: ”. Il contenuto chiedeva di scaricare un file “DHL-IVN.87463.rar”, che conteneva un file eseguibile dannoso che andava a infettare il sistema con il RAT Agent Tesla.

Brand Phishing Report: i 10 marchi più imitati dagli hacker per rubare le credenziali degli utenti

- Microsoft (related to 39% of all brand phishing attempts globally)

- DHL (18%)

- Google (9%)

- Roblox (6%)

- Amazon (5%)

- Wells Fargo (4%)

- Chase (2%)

- LinkedIn (2%)

- Apple (2%)

- Dropbox (2%)

I settori più presi di mira:

- Technologia

- Spedizioni

- Banking