I ricercatori Proofpoint hanno osservato un aumento degli attacchi perpetrati da attori di minacce che sfruttano un robusto ecosistema di minacce email basate su call center. Questi attacchi puntano sul fatto che le vittime chiamino direttamente gli attaccanti e avviino l’interazione. Le frodi via email supportate dagli operatori del servizio clienti dei call center sono prolifiche e redditizie e in molti casi, le vittime perdono decine di migliaia di dollari direttamente dai loro conti bancari.

Sono due le tipologie di attività pericolose osservate regolarmente da Proofpoint. Una utilizza un software di assistenza remota gratuito e legittimo per rubare denaro, mentre la seconda sfrutta l’uso di malware nascosto sotto forma di documento per compromettere un computer e condurre a ulteriori malware. Quest’ultima metodologia di attacco è spesso associata al malware BazaLoader, di frequente indicato come BazaCall. Entrambi i tipi di attacco sono ciò che Proofpoint considera telephone-oriented attack delivery (TOAD), cioè l’esecuzione dell’attacco via telefono.

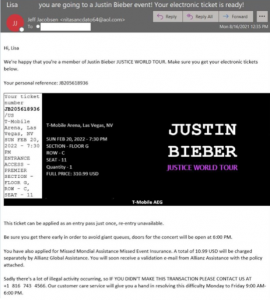

Nei recenti attacchi, gli attori delle minacce inviano un’email alla vittima sostenendo di essere rappresentanti di aziende come venditori di biglietti di concerti di Justin Bieber, servizi di sicurezza informatica, fondi di assistenza COVID-19 o rivenditori online di vario tipo, promettendo rimborsi per acquisti sbagliati, aggiornamenti software o supporto finanziario. Le email contengono un numero di telefono per l’assistenza ai clienti: quando le vittime lo chiamano per chiedere supporto, vengono collegate direttamente a un addetto al call center malevolo. Qui ha inizio l’attacco.

Proofpoint rileva e blocca decine di migliaia di minacce via email relative alla tecnica TOAD ogni giorno e distribuite in più aree operative. Attraverso i dati delle email, le conversazioni telefoniche e gli artefatti dei messaggi e delle infrastrutture, i ricercatori possono ora fornire uno punto di osservazione esclusivo su come il fiorente business delle minacce dei call center tragga profitto dalle bugie.

Minacce del call center

La maggior parte dei consumatori ha familiarità con le frodi telefoniche e riceve regolarmente chiamate non richieste da persone che fingono di essere, ad esempio, il supporto tecnico o la motorizzazione civile. Secondo uno studio del 2021 condotto da Truecaller, quasi 60 milioni di americani ha dichiarato di aver perso denaro – circa 29,8 miliardi di dollari tra il 2020 e il 2021 – a causa di frodi condotte via telefono. Il recente picco di azioni TOAD osservato da Proofpoint è un sottoinsieme di queste minacce, che combina la frode telefonica vecchio stile con email non desiderate come vettore di comunicazione iniziale.

Questi tipi di attacchi si sviluppano su elaborate catene di infezione, che richiedono una significativa interazione con la vittima per infiltrarsi nel suo computer o smartphone. L’attore della minaccia invia un’email, in genere con la ricevuta di un acquisto importante, presentandosi come azienda e istruendo il destinatario a chiamare il numero presente nell’email per annullare o contestare l’acquisto. L’indirizzo email è di solito un account Gmail, Yahoo, o un altro servizio gratuito. Se l’utente chiama il numero di telefono fornito, un rappresentante del servizio clienti parlerà all’utente, invitandolo a visitare un sito web o uno store di applicazioni mobili e avviando diverse interazioni, come il download di un file pericoloso, permettendo così di accedere in remoto alla macchina, o direttamente di un’applicazione dannosa che consente l’accesso remoto.

I due distinti tipi di TOAD iniziano allo stesso modo – la vittima riceve un’email e viene indirizzata a chiamare un servizio clienti – i percorsi di attacco si differenziano a seconda dell’obiettivo.

Gli attori di estorsioni finanziarie usano come esche fatture associate ad aziende come Amazon, Paypal, o software di sicurezza. Quando un individuo chiama il numero elencato nell’email, l’attore lo indirizzerà a installare un software di accesso remoto come AnyDesk, Teamvier, Zoho, e gli fornirà l’accesso per interagire con la macchina, con la scusa di essere del servizio clienti. Spesso, la vittima viene invitata ad accedere al proprio conto bancario per ottenere un rimborso, o acquistare buoni regalo. Una volta che l’attaccante è connesso, oscura lo schermo per nascondere le sue attività e potrebbe modificare l’HTML della pagina web della banca per mostrare un importo diverso o tentare direttamente di rubare denaro.

Figura: Percorso di attacco con scopi finanziari

Negli attacchi incentrati sul malware come BazaCall, le esche sono ancora fatture ma spesso più elaborate, includendo temi come concerti di Justin Bieber, capi di lingerie e siti fittizi di film in streaming. La vittima viene indirizzata a un sito pericoloso, in cui viene chiesto di scaricare un documento per facilitare un rimborso, operazione che invece porta all’infezione da malware.

Figura: Percorso di attacco di BazaCall

Figura: Percorso di attacco di BazaCall

Una volta ottenuto l’accesso al dispositivo, gli attaccanti possono accedere a conti bancari, account email e altri o scaricare malware successivi, compresi i ransomware. Puntando su catene di attacco che richiedono una forte interazione umana, i cybercrimnali possono bypassare alcuni servizi automatici di rilevamento delle minacce che segnalano solo i link o gli allegati dannosi nelle email.

Esche utilizzati negli attacchi del call center

Le esche e i temi che gli attori inviati alle vittime variano, dai tentativi a basso sforzo a quelli che sfruttano un brand legittimo e il download di documenti.

Alcune campagne utilizzano esche a tema cultura pop, tra cui il fingersi venditori di biglietti per i concerti di The Weeknd o per il prossimo tour mondiale del 2022 di Justin Bieber. Queste esche sono associate alle minacce di BazaCall. Quando il ricercatore Proofpoint ha chiamato il numero contenuto nell’email di Justin Bieber, è stato immediatamente messo in attesa con la musica della pop star in sottofondo.

Alcune campagne utilizzano esche a tema cultura pop, tra cui il fingersi venditori di biglietti per i concerti di The Weeknd o per il prossimo tour mondiale del 2022 di Justin Bieber. Queste esche sono associate alle minacce di BazaCall. Quando il ricercatore Proofpoint ha chiamato il numero contenuto nell’email di Justin Bieber, è stato immediatamente messo in attesa con la musica della pop star in sottofondo.

Figura: Email a tema Justin Bieber che finge di vendere biglietti per un prossimo concerto

Quando il ricercatore ha chiamato gli attori della minaccia BazaCall, una persona chiamata “John Edwards” ha affermato che qualcuno aveva erroneamente effettuato un ordine sulla sua carta di credito, di visitare quindi ziddat[.]com/code.exe per ottenere un rimborso. Il ricercatore ha scaricato l’eseguibile in una macchina virtuale, comunicando a “John” che nulla era apparso sullo schermo. BazaLoader è stato scaricato con successo, e “John” ha affermato di poter occuparsi del problema prima di riagganciare bruscamente. In totale, la chiamata è durata circa 10 minuti.

Come sottolineato in una nota ufficiale da Sherrod DeGrippo, VP, Threat Research and Detection di Proofpoint: «Gli attori delle minacce stanno diventando sempre più creativi con le loro esche, e una falsa ricevuta per i biglietti di Justin Bieber può essere abbastanza attraente per ingannare anche il più vigile dei destinatari. Se si risponde al tentativo di contestare la spesa, ciò che segue è un’elaborata catena di infezione che richiede una significativa interazione umana e porta le vittime in trappola, in una delle peggiori esperienze possibili di servizio clienti, che si conclude con la sottrazione di denaro degli utenti o con un’infezione malware».

Come sottolineato in una nota ufficiale da Sherrod DeGrippo, VP, Threat Research and Detection di Proofpoint: «Gli attori delle minacce stanno diventando sempre più creativi con le loro esche, e una falsa ricevuta per i biglietti di Justin Bieber può essere abbastanza attraente per ingannare anche il più vigile dei destinatari. Se si risponde al tentativo di contestare la spesa, ciò che segue è un’elaborata catena di infezione che richiede una significativa interazione umana e porta le vittime in trappola, in una delle peggiori esperienze possibili di servizio clienti, che si conclude con la sottrazione di denaro degli utenti o con un’infezione malware».