Nel contributo di Gary Kinghorn, Senior Director, Product Marketing, Nozomi Networks, che vi proponiamo qui di seguito, la spiegazione del perché per privacy e la resilienza delle Smart City, la cybersecurity non può che essere la priorità.

Nel contributo di Gary Kinghorn, Senior Director, Product Marketing, Nozomi Networks, che vi proponiamo qui di seguito, la spiegazione del perché per privacy e la resilienza delle Smart City, la cybersecurity non può che essere la priorità.

Buona lettura.

In tutto il mondo, le città stanno abbracciando la trasformazione digitale come mezzo per diventare più efficienti, resilienti e sostenibili. Nelle smart city, tecnologie come IoT, OT e IT convergono per migliorare l’efficacia dei servizi pubblici – trasporti, energia, sicurezza collettiva e utility – ma questa crescente connettività comporta a sua volta una maggiore vulnerabilità ai cyberattacchi. Quali sono, dunque, le sfide per le città del futuro e come è possibile risolverle?

Attenzione alla privacy dei dati e accesso da remoto a sistemi fisici

Molto spesso, il ricorso a soluzioni di cybersecurity è un ripiego, una mossa in emergenza, poiché le soluzioni di sicurezza tradizionali non sono in grado di stare al passo con il numero crescente di dispositivi adottati nelle smart city e con i grandi volumi di dati sensibili che essi generano. Molti dei dispositivi IoT e OT utilizzati nelle infrastrutture delle nostre città non dispongono di funzionalità di base per la cybersecurity e addirittura non sono visibili ai tradizionali programmi informatici di sicurezza. Inoltre, crescenti requisiti di conformità e cornici normative spesso conflittuali accrescono le pressioni per l’adozione di una solida governance tecnologica nelle smart city.

L’assenza di sistemi di protezione adeguati può condurre a furti di identità, violazioni dei dati dei consumatori, ritardi o interruzioni a servizi essenziali come la fornitura di energia elettrica e trasporti, costosi attacchi ransomware e rischi per la sicurezza fisica, come la compromissione delle forniture idriche. Lavorare alla protezione dei dati dei consumatori e alla predisposizione di servizi affidabili per i cittadini è fondamentale per contrastare le minacce informatiche che pendono sull’evoluzione delle smart city.

Tre sfide per una cybersecurity adeguata

Operando da tempo in questo specifico ambito, Nozomi Networks ha riscontrato alcune criticità ricorrenti per i responsabili della pianificazione urbana e della distribuzione dei servizi cittadini:

- Protezione dei dati e problemi di ransomware: la privacy dei cittadini è un diritto fondamentale che dovrebbe essere garantito anche nelle smart city. I residenti utilizzano diversi servizi e comunicano tra di loro attraverso sistemi tecnologici di ultima generazione che sono connessi tramite reti e sistemi eterogenei. Questi rappresentano un target principale per gli hacker che vogliono interrompere un servizio o diffondere ransomware nei sistemi. La protezione dei dati dei consumatori e la predisposizione di servizi affidabili rappresentano la prima fonte di preoccupazione e al contempo il principale obiettivo delle organizzazioni che operano nelle smart city.

- Requisiti unici per le reti e i device IoT: l’Internet of Things (IoT) incorpora un vastissimo numero di device eterogenei e fornisce libero accesso a informazioni provenienti da diversi servizi online. L’IoT gioca un ruolo enorme nello sviluppo e mantenimento dei servizi di una città intelligente, rendendo dunque la sicurezza dei flussi di informazione un compito cruciale.

- Requisiti di scala e connettività: il settore delle telecomunicazioni è parte dell’infrastruttura critica di una smart city ed è vulnerabile a vari attacchi malevoli, virus, frodi e minacce alla privacy dei dati. Molte attività di tipo finanziario e governativo sono condotte attraverso le reti di telecomunicazione e wireless; di conseguenza, si pone la necessità di prevedere sistemi di sicurezza e autenticazione. Questo livello di accesso alle informazioni e comunicazione delle stesse da parte del pubblico non è presente negli ambienti OT tradizionali.

Una piattaforma multifase per l’intero ciclo di vita della security

Le smart city necessitano di supporto in diverse fasi del ciclo di vita della security e attraverso tutti i servizi e i sistemi di implementazione. Condurre tutti questi nodi in una piattaforma onnicomprensiva può favorire livelli di efficienza più elevati e una maggiore automazione per i team di cybersecurity.

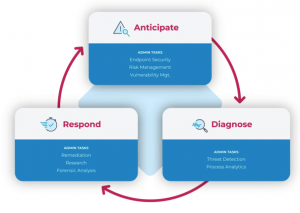

Il ciclo di vita degli incidenti di sicurezza è suddiviso tipicamente in tre fasi: anticipare, diagnosticare e rispondere. Ciascuna di queste è accompagnata da diverse attività amministrative e processi di sicurezza.

Un approccio alla sicurezza su più fronti può ridurre i rischi, rilevare le minacce in tempo reale e facilitare la risposta agli incidenti.

Un approccio alla sicurezza su più fronti può ridurre i rischi, rilevare le minacce in tempo reale e facilitare la risposta agli incidenti.

Il primo passaggio necessario per instaurare un sistema di cybersecurity maturo è comprendere cosa è presente all’interno delle reti e individuare in anticipo i punti in cui potrebbero sorgere dei rischi, come vulnerabilità conosciute in sistemi e device senza patch. Avere la visibilità di tutti gli endpoint attraverso una raccolta dati approfondita che espone le vulnerabilità del sistema consente di mettere in evidenza dove andare a concentrare gli sforzi di risk management prima di un attacco. Oltre a questo, visualizzare le connessioni tra i device e i pattern del traffico dati può semplificare la risposta agli incidenti e le operazioni di conformità.

Intelligenza artificiale e machine learning (AI/ML) possono fornire insight e analytics sempre aggiornati con le firme e gli indicatori di compromissione (IOC) ricavati dagli attacchi più recenti e dai trend ransomware.

Al momento di reagire a una violazione di security o a un problema di controllo dei processi, è necessario disporre di informazioni utili per affrontare la questione con costi minimi e bassi impatti sulle operation. In questo senso, la soluzione ideale è in grado di fornire tutte le informazioni e gli insight per risolvere i problemi, condurre ulteriori ricerche, guidare o coordinare una risposta adeguata, garantendo al contempo disponibilità e accessibilità da diversi endpoint, abbinando così efficacia e rapidità della risposta.