Tipicamente, gli attacchi ransomware hanno preso di mira dati presenti negli endpoint o nelle unità di rete e finora i team IT e di sicurezza ritenevano che le unità cloud fossero più resistenti agli attacchi ransomware. Dopo tutto, l’ormai familiare funzione “AutoSave“, insieme al versioning e al buon vecchio cestino per i file, avrebbero dovuto essere sufficienti come backup. Tuttavia, anche questa convinzione potrebbe presto vacillare.

Proofpoint ha scoperto una funzionalità potenzialmente pericolosa in Office 365 o Microsoft 365 che consente al ransomware di crittografare i file archiviati in SharePoint e OneDrive in modo da renderli irrecuperabili senza backup dedicati o una chiave di decrittazione da parte dell’aggressore.

La ricerca si è concentrata su due delle applicazioni cloud aziendali più diffuse, SharePoint Online e OneDrive all’interno delle suite Microsoft 365 e Office 365, e dimostra che gli autori del ransomware possono ora prendere di mira i dati delle organizzazioni nel cloud e lanciare attacchi all’infrastruttura cloud.

Ecco come funziona la catena di attacco

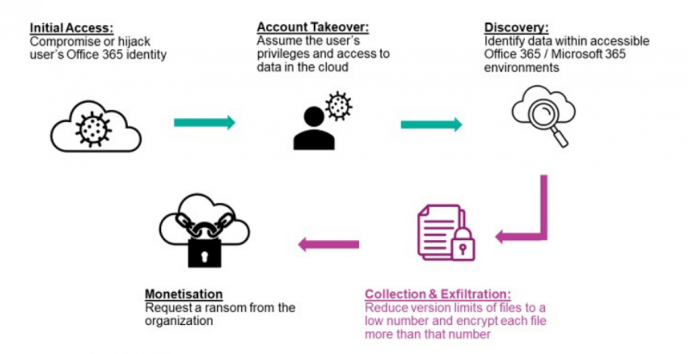

Il team di Proofpoint ha identificato la catena di attacco e ne ha documentato i passaggi di seguito. Una volta eseguito, l’attacco crittografa i file negli account degli utenti compromessi. Come nel caso delle attività ransomware sugli endpoint, i file possono essere recuperati solo con le chiavi di decrittazione.

Le azioni descritte di seguito possono essere automatizzate utilizzando le API Microsoft, gli script dell’interfaccia a riga di comando (CLI) e gli script PowerShell.

- Accesso iniziale: Ottenimento dell’accesso agli account SharePoint Online o OneDrive di uno o più utenti Microsoft 365 compromettendo o dirottandone le identità.

- Account Takeover & Discovery: L’attaccante ha ora accesso a qualsiasi file di proprietà dell’utente compromesso o controllato dall’applicazione OAuth di terze parti (che include anche l’account OneDrive dell’utente).

- Raccolta & Exfiltration: Riduce il limite delle versioni dei file a un numero basso, ad esempio 1, per semplificare le cose. Cifra il file più volte rispetto al limite di versione – ad esempio, con il limite a 1, crittografa il file due volte. Questa fase è peculiare per i ransomware cloud rispetto alla catena di attacco dei ransomware basati su endpoint. In alcuni casi, l’aggressore può esfiltrare i file non crittografati come parte di una tattica di doppia estorsione.

- Monetizzazione: Ora tutte le versioni originali (precedenti l’attacco) dei file sono perse, lasciando solo le versioni crittografate di ciascun file nell’account cloud. A questo punto, l’attaccante può chiedere un riscatto all’organizzazione.