Secondo gli AT&T Alien Labs il malware BotenaGo è stato distribuito con oltre 30 funzioni di exploit, mettendo milioni di dispositivi IoT a rischio di potenziali attacchi informatici. BotenaGo è scritto in “Go“, un linguaggio di programmazione open source di Google. L’uso di linguaggi di programmazione open source ha i suoi vantaggi, e gli aggressori ne hanno approfittato, utilizzando Go per codificare malware pericolosi.

I Labs Nozomi Networks hanno scoperto una nuova variante del malware BotenaGo che mira specificamente ai dispositivi DVR delle telecamere di sicurezza Lilin. Questo esemplare è stato denominato “Lillin scanner“, a seguito del nome che gli sviluppatori hanno usato nel codice sorgente: /root/lillin.go.

Funzionalità del nuovo esemplare del malware BotenaGo e modalità di attacco degli scanner

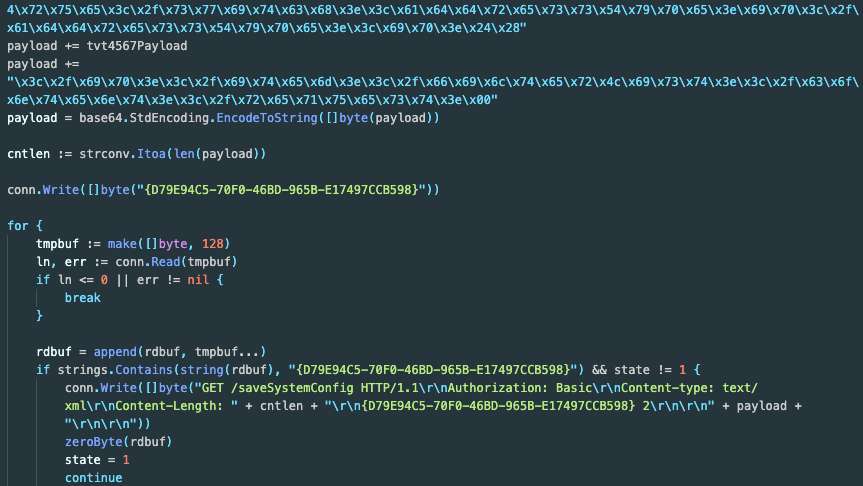

Il codice sorgente del malware BotenaGo è trapelato nell’ottobre 2021, e ha portato alla creazione di nuove varianti basate sull’originale. I Labs Nozomi Networks hanno deciso di monitorare i campioni che potrebbero essere stati generati utilizzando parti del codice sorgente di BotenaGo, scoprendo un esemplare che assomigliava a BotenaGo.

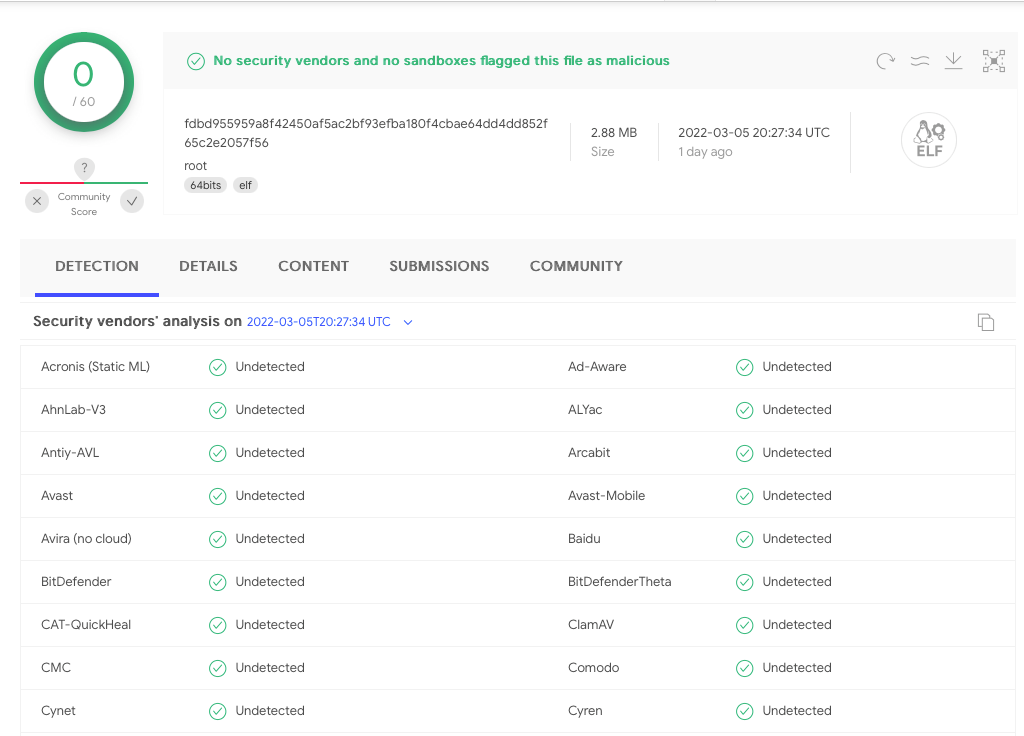

Al momento di questa ricerca, il campione non era stato individuato da nessun motore di rilevamento di malware in VirusTotal.

Nonostante sia abbastanza grande (2,8 MB), essendo scritto in Go, la porzione di codice pericoloso effettivo è abbastanza piccola e si concentra su un singolo compito. I suoi autori hanno rimosso quasi tutti gli oltre 30 exploit presenti nel codice sorgente originale di BotenaGo e ne hanno riutilizzato alcune parti per sfruttare una vulnerabilità diversa che ha più di due anni. Questo potrebbe essere il motivo per cui il campione non è stato rilevato fino ad ora.