I cybercriminali affinano le loro tecniche, si specializzano e diventano sempre più pericolosi. Kaspersky ha scoperto una nuova sofisticata campagna di attacchi multi-stage ai criptowallet in Europa, Stati Uniti e America Latina. Questo attacco utilizza il loader DoubleFinger, un crimeware complesso che implementa il cryptocurrency stealer GreetingGhoul e il Remote Access Trojan (RAT) Remcos. L’analisi di Kaspersky evidenzia un alto livello di competenze e tecniche avanzate utilizzate dai cybercriminali in questo panorama delle minacce sempre in evoluzione.

Attacchi ai criptowallet: come agisce DoubleFinger

Come dimostra l’indagine di Kaspersky, il loader multi-stage DoubleFinger dà inizio ai propri attacchi ai criptowallet quando la vittima apre inavvertitamente un allegato PIF malevolo contenuto in un’email. Questa azione provoca l’esecuzione del primo livello del loader: un file binario DLL di Windows modificato, a cui segue l’esecuzione di uno shellcode malevolo, che scarica poi un’immagine PNG contenente un playload da lanciare successivamente durante l’attacco.

File .png con il codice shell integrato

In totale DoubleFinger richiede cinque livelli per poter realizzare un’operazione pianificata che prevede l’esecuzione dello GreetingGhoul quotidianamente a un’ora prestabilita. In seguito, scarica un altro file PNG, che viene decifrato ed eseguito. GreetingGhoul è uno stealer progettato per rubare le credenziali collegate alle criptovalute e composto da due componenti: il primo utilizza MS WebView2 per creare overlay sulle interfacce dei portafogli di criptovalute, mentre il secondo è progettato per rilevare le app dei criptowallet e rubare informazioni sensibili, come chiavi, frasi di recupero e così via.

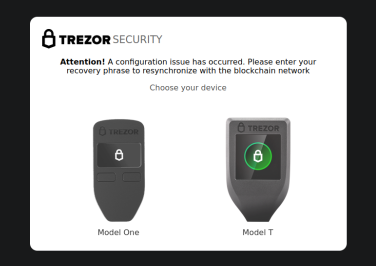

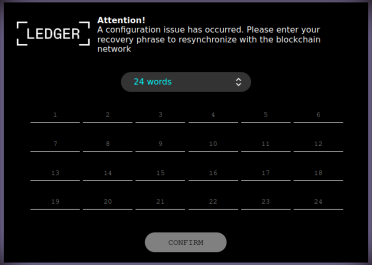

Esempi di finestre false

Ma non finisce qui!

Oltre allo stealer GreetingGhoul, Kaspersky ha trovato anche esempi di DoubleFinger che hanno scaricato Remcos RAT, spesso usato dai cybercriminali per attacchi mirati ai danni di aziende e organizzazioni. Il loader multi-stage di tipo shellcode con funzionalità di steganografia, l’uso di interfacce COM di Windows per l’esecuzione nascosta e l’implementazione del doppelgänging dei processi per l’injection nei processi da remoto indicano un crimeware ben realizzato e complesso.

“Con la continua crescita del valore e della popolarità delle criptovalute, aumenta anche l’interesse dei cybercriminali. Il gruppo responsabile del loader DoubleFinger e del malware GreetingGhoul si contraddistingue per essere un attore sofisticato con competenze avanzate nello sviluppo del crimeware, simili alle advanced persistent threat. La sicurezza dei criptowallet è una responsabilità condivisa tra i provider di wallet, i singoli utenti e l’intera community di criptovalute. Per mitigare i rischi e assicurare la protezione dei nostri asset digitali, è importante prestare sempre attenzione, implementare misure di sicurezza efficaci ed essere informati sulle ultime minacce”, ha dichiarato Sergey Lozhkin, Lead Security Researcher del GReAT di Kaspersky.

I consigli di Kaspersky per proteggere i criptowallet

Per proteggere i propri investimenti in criptovalute, Kaspersky consiglia di:

- Acquistare criptowallet hardware solamente da fonti ufficiali e affidabili, come il sito del produttore o i rivenditori autorizzati. Nei portafogli hardware è importante non caricare mai il proprio seed di recuper sul computer, poiché nessun fornitore lo richiederà mai.

- Prima di utilizzare il nuovo portafoglio hardware, è bene controllare che non siano presenti segni di manomissione come graffi, colla o componenti non corrispondenti.

- Verificare che il firmware sia legittimo e aggiornato, è possibile consultare il sito del produttore per conoscere qual è la versione più recente.

- Proteggere e conservare in modo sicuro la frase di recupero per il proprio portafoglio hardware, con una soluzione di sicurezza affidabile, che proteggerà i dati crittografici memorizzati sul proprio cellulare o PC.

- Se il criptowallet hardware prevede una password, usarne una efficace e unica. Evitare di usare password facilmente indovinabili o di riutilizzare password di altri account.