Check Point Research (CPR), la divisione Threat Intelligence di Check Point Software Technologies, il principale fornitore di soluzioni di cybersecurity a livello globale, ha scoperto che Trickbot, il famigerato banking trojan, ha infettato oltre 140.000 dispositivi di clienti Amazon, Microsoft, Google, PayPal e altre 56 aziende in tutto il mondo, dal novembre 2020. Gli hacker stanno scalando in modo selettivo obiettivi di alto profilo per rubare e compromettere i dati sensibili delle aziende.

L’infrastruttura di Trickbot può essere utilizzata da varie famiglie di malware per causare più danni sulle macchine infette. CPR consiglia di aprire solo documenti provenienti da fonti attendibili, poiché gli aggressori stanno sfruttando tecniche anti-analisi e anti-obfuscation per insistere su questi dispositivi.

I 5 dettagli chiave dell’esecuzione di Trickbot

- Il malware è molto selettivo nel modo in cui sceglie i suoi obiettivi

- Presenta diversi trucchi – tra cui l’anti-analisi e l’anti-obfuscation – implementati all’interno dei moduli mostrano il background altamente tecnico degli autori

- L’infrastruttura di Trickbot può essere utilizzata da varie famiglie di malware per causare ancora più danni alle macchine infette

- Il malware è sofisticato e versatile, con più di 20 moduli che possono essere scaricati ed eseguiti su richiesta.

Come funziona Trickbot:

- Gli hacker ricevono un database di e-mail rubate e inviano documenti dannosi agli indirizzi scelti

- L’utente scarica e apre tale documento, permettendo l’esecuzione macro nel processo

- Il primo stadio del malware viene eseguito, e il payload principale di Trickbot viene scaricato

- Quest’ultimo payload viene eseguito e stabilisce la sua presenza sulla macchina infetta.

- I moduli ausiliari di Trickbot possono essere caricati sulla macchina infetta su richiesta degli hacker. La funzionalità di tali moduli può variare: può diffondersi attraverso la rete aziendale compromessa, rubare le credenziali aziendali, i dettagli di accesso ai siti bancari, ecc.

La portata dell’impatto

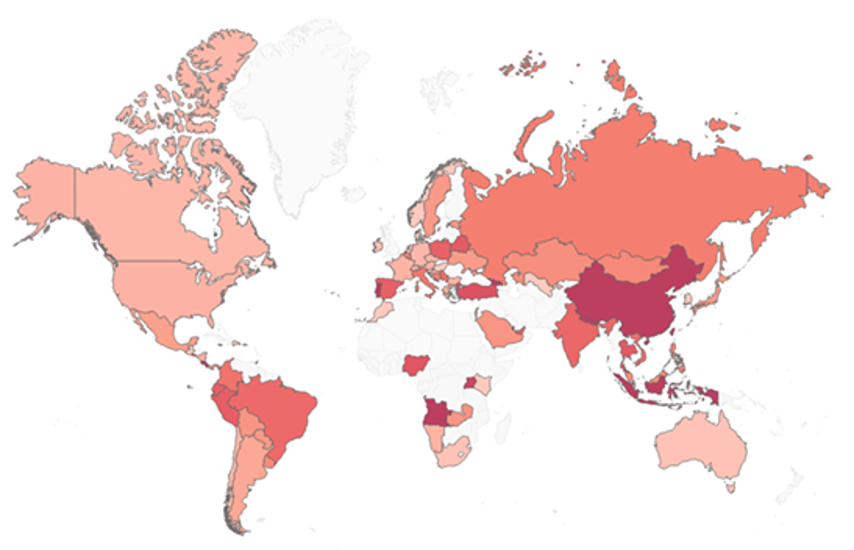

Di seguito una mappa di calore con la percentuale di organizzazioni che sono state colpite da Trickbot in ogni Paese secondo i dati di telemetria di CPR:

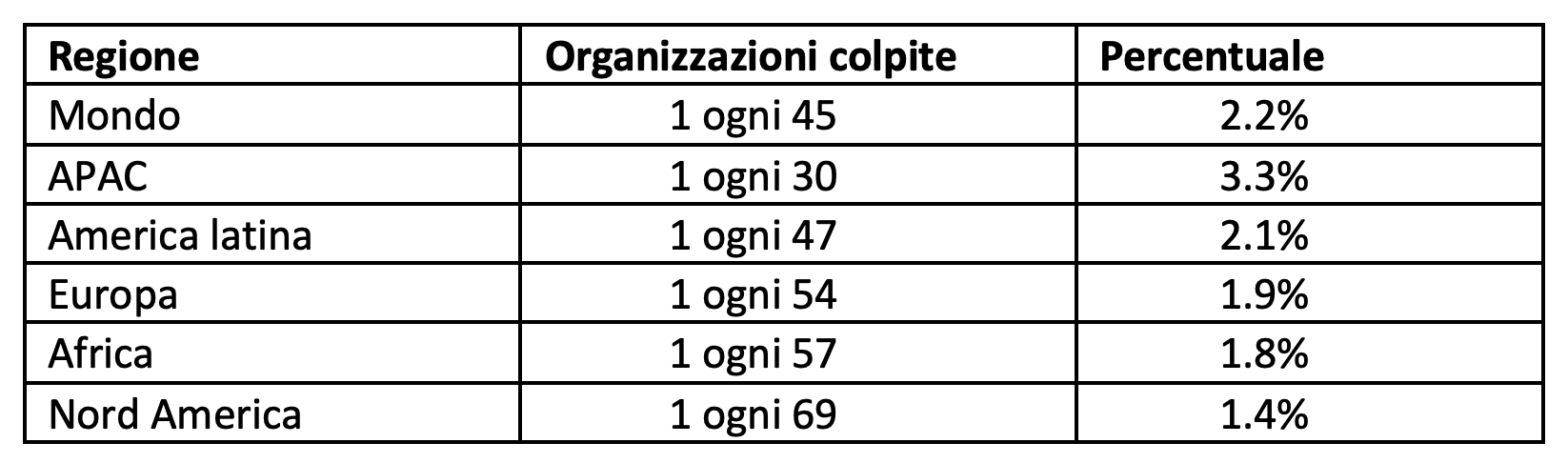

Di seguito una tabella che mostra la percentuale di organizzazioni colpite da Trickbot in ogni regione:

“I numeri di Trickbot sono impressionanti. Abbiamo documentato oltre 140.000 macchine infette tra le più grandi e rispettabili aziende del mondo. Abbiamo notato che questi hacker hanno l’abilità di sviluppare il malware da un livello molto basso e prestano attenzione ai piccoli dettagli. Trickbot attacca vittime di alto profilo per rubare le credenziali e fornire agli autori l’accesso ai portali con dati sensibili, dove possono causare ancora più danni. Allo stesso tempo, gli autori dietro l’infrastruttura sono anche molto esperti nello sviluppo di malware ad alto livello. La combinazione di questi due fattori è ciò che permette a Trickbot di rimanere una minaccia pericolosa per oltre 5 anni. Invito caldamente le persone ad aprire solo documenti provenienti da fonti fidate e ad usare password diverse sui diversi siti web.” ha spiegato Alexander Chailytko, Cyber Security, Research & Innovation Manager di Check Point Software Technologies.