CACTUS: attacco ransomware multi-fase coordinato

Bitdefender: Si tratta di uno dei primi casi documentati di attacco simultaneo contro due aziende distinte a pochi minuti di distanza l'una dall'altra

Violazioni di terze parti: catena di fornitura principale bersaglio

Il report sulle violazioni di terze parti di SecurityScorecard rivela che la catena di fornitura del software è il principale obiettivo dei gruppi ransomware

I dipendenti italiani mettono a rischio la sicurezza della propria azienda

Il report State of The Phish 2024 di Proofpoint conferma come le minacce incentrate sulla persona continuino ad avere un impatto importante sulle organizzazioni italiane

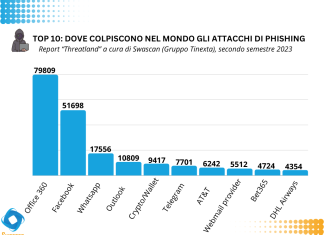

Frodi informatiche in forte crescita su facebook, Whatsapp e criptovalute

Gli strumenti digitali più attaccati sono quelli di uso quotidiano come il pacchetto Office 360 (17,8%), Facebook (11,5%) e WhatsApp (3,9%)

Sicurezza informatica 2024: i trend dell’anno

Tra i punti salienti del Report, l’analisi sulla pervasività del ransomware e su come si stia combattendo contro i cyberattacchi basati sull’IA

Un terzo delle aziende europee è carente di personale InfoSec

Secondo un recente studio di Kaspersky, circa il 30% delle aziende in Europa sta affrontando una carenza di professionisti qualificati nel campo della sicurezza informatica

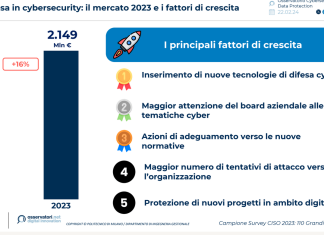

Record mercato italiano cybersecurity: 2,15 mld di euro, +16%

La cybersecurity si conferma principale priorità di investimento nel digitale in Italia. Il 62% delle grandi organizzazioni ha aumentato la spesa, ma l’Italia resta ultima tra i Paesi del G7 per rapporto mercato/PIL

Ransomware: nel 2023 le vittime sono cresciute del 49%

L’analisi di Unit 42 di Palo Alto Networks prende in esame gruppi nuovi, chiusi, e principali attività che hanno coinvolto aziende in tutto il mondo lo scorso anno

Le nostre impronte digitali in vendita sul mercato nero?

Milioni di impronte digitali vengono rubate da anni in attacchi informatici. Alcuni consigli di Black su come mantenere al sicuro le nostre impronte

I gruppi ransomware mirati sono aumentati e diventati più sofisticati

Una ricerca approfondita condotta dagli esperti di Kaspersky mostra un incremento del 30% nel numero di gruppi ransomware mirati a livello globale dal 2022 al 2023