Account checker: aumentano i casi di frode as-a-service

RSA ha recentemente identificato una piattaforma online per lo sviluppo di account checker in grado di attaccare qualsiasi sito web

Threat Landscape Report: i trend del primo trimestre 2019

La community dei cybercriminali replica strategie e metodologie di Stati, device e network in continua evoluzione: le organizzazioni affrontare al meglio le sfide future e gestire i rischi in ambito cyber security

Hacking elettorale: nuove tecnologie e democrazia

Dall'attacco ai sistemi di voto computerizzati alle campagne di disinformazione digitali, le nuove tecnologie offrono agli hacker strumenti sempre nuovi per minare la tenuta della democrazia

Hacker etico: la miglior difesa è l’attacco

Molte aziende stanno passando al contrattacco per comprendere e rimanere al passo con la nuova mentalità dei criminali informatici

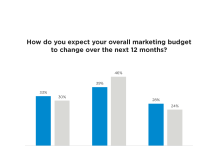

Forza lavoro mobile: attenzione alla sicurezza

Aumenta la quantità di dati e la loro centralità, con un rapido aumento del costo di qualsiasi violazione di sicurezza. Le aziende europee devono attrezzarsi con investimenti adeguati

Sopravvivere a un Cavallo di Troia. Tra leggende e virus informatici

I trojan ingannano l'utente ed una volta entrati nel device attaccato rubano i dati. Altri invece permettono l'istallazione di altri virus

ZTE apre il primo laboratorio di cybersecurity europeo a Roma

L'obiettivo è quello di aiutare l'industria ICT a difendersi dalle minacce alla sicurezza informatica

ASUS WebStorage sfruttato dal gruppo di cyberspionaggio BlackTech

I cybercriminali hanno sfruttato il servizio in cloud per distribuire il malware Plead e sferrare attacchi man in the middle diretti prevalentemente ad agenzie governative e organizzazioni private asiatiche

Attacchi DDoS: la quiete prima della tempesta

Dopo un lungo periodo di diminuzione, il numero degli attacchi sta nuovamente aumentando: +84% rispetto al primo trimestre del 2018

Microsoft Remote Desktop Protocol: come rilevare la vulnerabilità

L'azienda ha rilasciato lo scorso 14 maggio una patch per una vulnerabilità wormable immediatamente sfruttata dai malintenzionati; per proteggersi è importante rilevarla efficacemente