Security Operations: come fare di più con meno sforzo

Punto di partenza è l’automazione: codificare le azioni essenziali di base e sfruttarle in processi ripetibili e adattabili, limitando l’interazione umana

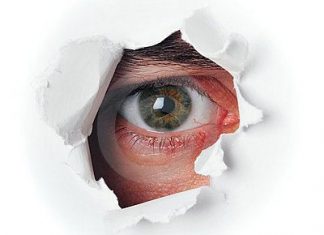

Cyber Insecurity: il pericolo sicurezza viene dall’interno

L'85% degli executive intervistati concorda che le vulnerabilità umane sono la causa dei breach di cybersecurity più gravi, più di tecnologie o processi

openpolis presenta InfringEye: monitorare le infrazioni europee con i dati

InfringEye è stato sviluppato per lo European data journalism network, per consentire a giornalisti e cittadini di monitorare i dati sulle infrazioni europee

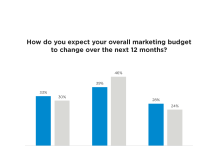

Diversity della forza lavoro: la chiave del successo aziendale

A livello globale, le aziende con una forza lavoro diversificata registrano più entrate derivanti dall'innovazione, ma le donne sono ancora sottorappresentate nei dipartimenti di sicurezza informatica

Nel 2019 cresce il malware IoT; ransomware e altri malware in calo

Nonostante alcuni trend siano in calo, la quantità di minacce rimane molto alta e più agguerrita che mai, anche se si sottrae alla tradizionale tecnologia sandbox

Operazione Ghost: obiettivi governativi nel mirino del gruppo The Dukes

Il gruppo si è infiltrato nell'ambasciata di uno Stato membro dell'UE a Washington DC e nei ministeri degli Affari esteri di almeno tre diversi paesi in Europa

Applicazioni business critical: come formare i dipendenti

Alcuni consigli di Fortinet per le organizzazioni e i loro dipendenti, per proteggersi in modo semplice ed efficace dalle minacce informatiche

Graboid: il primo worm cryptojacking che sfrutta Docker Engine

Il suo autore ha sfruttato come appoggio i daemon Docker non protetti, in cui è stata inserita un’immagine Docker per essere eseguita sull’host compromesso

Sicurezza informatica: AgID supporta le PA italiane

Attivo da pochi mesi, il tool di valutazione e trattamento del rischio cyber di AgID conta già oltre 100 amministrazioni aderenti tra PA locali e centrali

Webroot: AI e machine learning per proteggere le PMI

Grazie alle nuove tecnologie è possibile identificare e bloccare gli attacchi in tempo reale, utilizzando elaborate reti neurali per la sicurezza predittiva