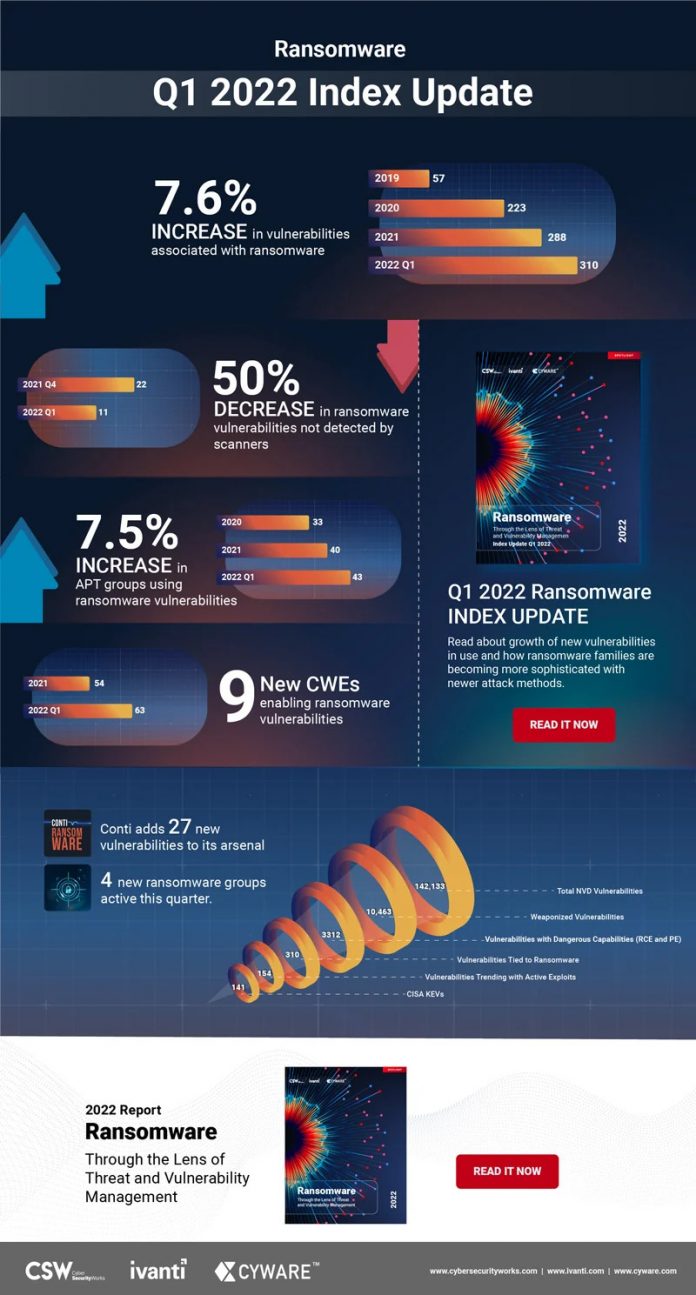

Ivanti, fornitore della piattaforma di automazione Neurons che rileva, gestisce, protegge e supporta gli asset IT dal cloud all’edge, presenta i risultati del Ransomware Index report del primo trimestre 2022 realizzato con Cyber Security Works, Certifying Numbering Authority (CNA) e Cyware, fornitore della piattaforma tecnologica per la progettazione dei Cyber Fusion Center. Il report ha registrato un aumento del 7,6% del numero di vulnerabilità associate al ransomware nel primo trimestre del 2022, la maggior parte delle quali viene sfruttata dal gruppo ransomware Conti. L’indagine ha individuato 22 nuove vulnerabilità legate al ransomware (portando il totale a 310) e ne ha collegate ben 19 al gruppo Conti, che dichiara di sostenere il governo Russo dopo l’invasione dell’Ucraina.

Il report ha individuato un aumento del 7,5%, dei gruppi APT coinvolti nel ransomware, un aumento del 6,8% delle vulnerabilità più sfruttate e una crescita del 2,5% delle tipologie di ransomware. Analizzando nel dettaglio i dati, emergono tre nuovi gruppi APT (Exotic Lily, APT 35, DEV-0401) che hanno utilizzato il ransomware come vettore d’attacco per i loro obiettivi, 10 nuove vulnerabilità attive e di tendenza che sono state associate al ransomware (portando il totale a 157) e quattro nuove tipologie di ransomware (AvosLocker, Karma, BlackCat, Night Sky) che sono diventate pericolose nel primo trimestre del 2022.

In aggiunta, l’indagine mostra la velocità con cui i gruppi di ransomware hanno continuato a sfruttare le vulnerabilità, concentrandosi su quelle a massimo impatto e disturbo. Gli hacker hanno approfittato delle vulnerabilità agendo entro otto giorni dal rilascio delle singole patch, riaffermando che, un minimo ritardo nella predisposizione delle misure di sicurezza da parte di vendor e partner, permette ai gruppi di ransomware di infiltrarsi all’interno delle reti. Anche gli antivirus più diffusi non riescono a rilevare alcune vulnerabilità associate al ransomware, nello specifico oltre il 3,5%, esponendo le organizzazioni a gravi rischi.

Aaron Sandeen, CEO of Cyber Security Work, ha affermato: “L’incapacità delle soluzioni antivirus di rilevare le vulnerabilità associate al ransomware è un grave problema e i nostri esperti monitorano costantemente questa tipologia di attacchi in ogni ricerca. La buona notizia è che nel primo trimestre il numero è diminuito, dimostrando che i vendor di sicurezza stanno gestendo al meglio il problema. Rileviamo ancora 11 vulnerabilità ransomware che non sono state risolte, cinque delle quali sono classificate come critiche e associate a gruppi di ransomware come Ryuk, Petya e Locky“.

Un ulteriore ostacolo per i team IT è legato alle lacune presenti nel National Vulnerability Database (NVD), nella lista Common Attack Pattern Enumeration and Classification (CAPEC) di MITRE Corporation e nel registro Known Exploited Vulnerabilities (KEVs) della US Cybersecurity and Infrastructure Security Agency (CISA). Il report ha rilevato che l’NVD è privo di CWE (Common Weakness Enumerations) per 61 vulnerabilità, mentre l’elenco CAPEC è carente di CWE per 87 vulnerabilità. In media, una vulnerabilità viene aggiunta alla NVD una settimana dopo essere stata scoperta dal vendor. Inoltre, 169 vulnerabilità associate al ransomware non sono ancora presenti nell’elenco KEV della CISA, mentre gli hacker stanno individuando 100 di queste vulnerabilità, cercando nelle organizzazioni un’applicazione non protetta da sfruttare.

Srinivas Mukkamala, Senior VP & General Manager of Security Products di Ivanti, dichiara: “Gli aggressori sfruttano sempre più le debolezze della cyber hygiene, compresa la gestione dei processi legacy. Oggi, i team di sicurezza e IT faticano a identificare i rischi connessi alle vulnerabilità, assegnando erroneamente la priorità a quelle da correggere. Per esempio, molti applicano le patch solamente alle nuove vulnerabilità o a quelle rese note nella NVD, altri invece utilizzano esclusivamente il Common Vulnerability Scoring System (CVSS) per assegnare un punteggio e una priorità alle vulnerabilità. Per proteggere al meglio le imprese, i team interni devono adottare un approccio alla gestione delle vulnerabilità basato sul rischio, per implementare una tecnologia dotata di AI capace di identificare vulnerabilità e minacce, fornire avvisi preventivi, prevedere eventuali attacchi e assegnare la giusta priorità alle attività di remediation“.

Il report ha anche analizzato 56 vendor di applicazioni sanitarie, dispositivi medici e hardware utilizzati negli ospedali e nei centri di assistenza, rilevando 624 nuove vulnerabilità associate al ransomware nei loro programmi. Quaranta di queste hanno exploit pubblici e due (CVE-2020-0601 e CVE-2021-34527) sono state associate a quattro gruppi di ransomware (BigBossHorse, Cerber, Conti e Vice Society). Questi dati potrebbero indicare un incremento di attacchi ransomware nei prossimi mesi.

Anuj Goel, co-founder e CEO di Cyware, sottolinea: “Oggi il ransomware è uno dei vettori di attacco più diffusi, che incide direttamente sui profitti delle imprese a livello globale, come indicato dal report che sottolinea anche l’aumento delle ATP che sfruttano il ransomware. Tuttavia, i team di sicurezza, che ricevono molteplici informazioni da fonti diverse, dovrebbero avere la completa visibilità delle minacce, integrando patch e risposta alle vulnerabilità con una gestione centralizzata di tutti i dati, garantendo raccolta, correlazione e azioni di sicurezza da intraprendere“.