Check Point Research (CPR), la divisione Threat Intelligence di Check Point Software Technologies, fornitore di soluzioni di cybersecurity a livello globale, ha pubblicato il suo Security Report 2022.

Dall’attacco SolarWinds all’inizio dell’anno scorso, che ha introdotto un livello mai visto di complessità e di diffusione, fino all’exploit della vulnerabilità Apache Log4j a dicembre, il Security Report 2022 rivela i principali vettori e tecniche di attacco di cui CPR è stata testimone nel corso del 2021.

Complessivamente nel 2021, le organizzazioni hanno subito il 50% in più di attacchi informatici settimanali rispetto al 2020. Con 1605 attacchi settimanali, Istruzione/Ricerca è il settore più colpito (aumento del 75%), seguito dal settore Governo/Militare con 1136 attacchi a settimana (aumento del 47%), mentre il settore delle Comunicazioni con 1079 attacchi settimanali (aumento del 51%). I vendor di software hanno sperimentato la più grande crescita anno su anno (146%) che va di pari passo con il trend crescente degli attacchi rivolti alla supply chain, osservata nel 2021. Come dimostra il Security Report 2022, quest’ultimo anno ha anche visto un’evoluzione di attacchi verso i dispositivi mobile, l’aumento delle principali vulnerabilità dei servizi cloud e il ritorno della famigerata botnet Emotet.

I punti più rilevanti del “Cyber Attack Trends: 2022 Security Report” includono:

- Attacchi alle supply chain: il ben noto attacco SolarWinds ha posto le basi per alcune preoccupazioni rivolte verso la supply chain. Il 2021 ha visto numerosi e sofisticati attacchi come Codecov ad aprile, Kaseya a luglio e poi con la vulnerabilità Log4j a dicembre. L’impatto impressionante ottenuto da questa sola vulnerabilità dimostra l’immenso rischio nelle supply chain dei software.

- Attacchi che sconvolgono la vita quotidiana: il 2021 ha visto un gran numero di “assalti” alle infrastrutture critiche che hanno portato a enormi disagi nella vita quotidiana delle persone, e in alcuni casi hanno anche messo a repentaglio il loro senso di sicurezza fisica.

- Servizi cloud sotto attacco: le vulnerabilità dei cloud provider sono diventate molto più allarmanti nel 2021 rispetto a quelle precedenti. Il Security Report 2022 mostra come le falle esposte nel corso dell’anno abbiano permesso agli hacker, per periodi di tempo variabili, di eseguire codici arbitrari, scalare i privilegi di root, accedere a quantità enormi di contenuti privati e persino di toccare ambienti diversi.

- Sviluppi nel panorama mobile: nel corso dell’anno, gli hacker hanno utilizzato sempre di più lo smishing (SMS phishing) per la distribuzione di malware e hanno investito notevoli sforzi nei social media per ottenere l’accesso ai device personali. La continua digitalizzazione del settore bancario nel 2021 ha portato all’introduzione di varie app progettate per limitare le interazioni in presenza, e queste a loro volta hanno portato alla distribuzione di nuove minacce.

- Crepe nell’ecosistema ransomware: i governi e le forze dell’ordine, dalle misure preventive e reattive precedenti, hanno deciso di passare a operazioni offensive proattive contro gli operatori ransomware, i loro fondi e le infrastrutture di supporto. Il grande cambiamento è avvenuto in seguito all’evento Colonial Pipeline di maggio, che ha fatto capire all’amministrazione Biden di dover intensificare gli sforzi per combattere questa minaccia.

- Il ritorno di Emotet: una delle botnet più pericolose della storia è tornata. Dal ritorno di Emotet a novembre, nel suo Security Report 2022, CPR ha documentato un aumento dell’attività malware del 50%, da gennaio 2021, poco prima del suo takedown iniziale. Questo aumento è proseguito per tutto dicembre con diverse campagne, e si prevede che continui nel 2022, almeno fino al prossimo tentativo di takedown.

“Questo anno è iniziato con importanti conseguenze dovute da uno dei più attacchi devastanti della storia indirizzati alla supply chain e ha visto gli hacker crescere in fiducia e capacità”, ha dichiarato Maya Horowitz, VP Research di Check Point Software. “Questo è culminato nell’exploit della vulnerabilità Log4j che, ancora una volta, ha colto di sorpresa la comunità della security e ha portato alla ribalta il livello di rischio insito nelle supply chain dei software. Nei mesi successivi, abbiamo visto i servizi cloud sotto attacco, gli aggressori aumentare l’attenzione verso i dispositivi mobile, la Colonial Pipeline tenuta in ostaggio e la ricomparsa di una delle botnet più pericolose della storia.”

Maya Horowitz ha continuato: “Però non è tutto negativo. Dal Security Report 2022, abbiamo anche visto delle spaccature nel mondo ransomware allargarsi nel 2021, in quanto i governi e le forze dell’ordine di tutto il mondo hanno preso una posizione più dura, sui gruppi ransomware in particolare. Alcuni eventi scioccanti hanno smosso i governi, adottando così un approccio più proattivo per affrontare il rischio informatico. Questa stessa filosofia si estende anche alle aziende, che non possono più permettersi di adottare un approccio limitato e reattivo per affrontare le minacce. Hanno bisogno di una visibilità a 360 gradi, di una threat intelligence in tempo reale e di un’infrastruttura di sicurezza che possa essere mobilitata in modo efficace e congiunto.”

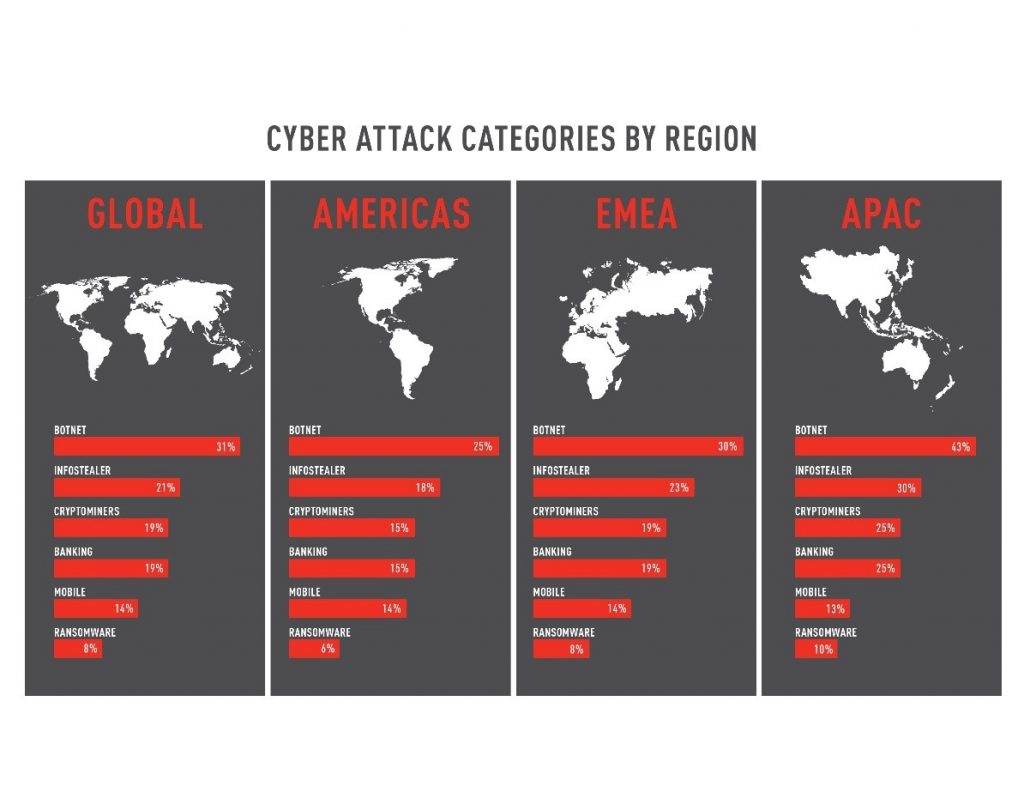

Categorie di cyber attacchi per regione nel 2021:

Attacchi settimanali per organizzazione e per settore nel 2021, rispetto al 2020: