È risaputo che i cybercriminali affinano le loro tecniche e scovano nuovi modi per colpire le loro vittime, ma per sei anni si sono affidati a un servizio software che ha permesso loro di aggirare i sistemi EDR (Endpoint Detection & Response) e diffondere più facilmente il malware. Stiamo parlando del servizio TrickGate individuato da Check Point Research (CPR), la divisione Threat Intelligence di Check Point Software.

A sfruttare questo servizio, sono attori delle minacce come, ad esempio, Emotet, REvil, Maze. CPR ha documentato centinaia di attacchi a settimana nei soli ultimi due anni. TrickGate si trasforma regolarmente, il che gli ha permesso di passare inosservato per anni.

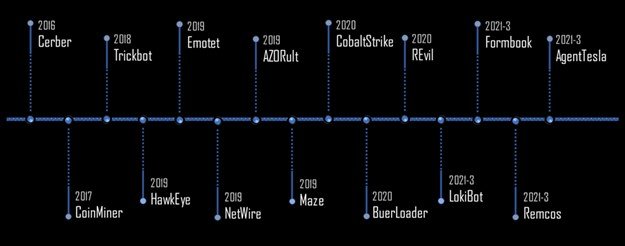

Dal 2016, TrickGate è riuscito a rimanere sottotraccia grazie alla sua proprietà mutevole che gli permette di cambiare periodicamente. Anche se il codice wrapper è cambiato nel tempo, i principali elementi costitutivi dello shellcode di TrickGate sono ancora in uso tutt’oggi. Il servizio ha tra i suoi “clienti noti” attori delle minacce come: Cerber, Trickbot, Maze, Emotet, REvil, Cobalt Strike, AZORult, Formbook, AgentTesla e altri ancora.

Cronologia di TrickGate

Le vittime di questo servizio che aiuta gli hacker a diffondere malware

Negli ultimi due anni, CPR ha monitorato dai 40 ai 650 attacchi a settimana con una distribuzione su larga scala, in tutto il mondo. Secondo la sua telemetria, gli attori delle minacce che utilizzano TrickGate prendono di mira principalmente il settore manifatturiero, ma attaccano anche i settori Education, Healthcare e quello finanziario. La famiglia di malware più utilizzata negli ultimi due mesi è Formbook, che rappresenta il 42% della distribuzione totale tracciata.

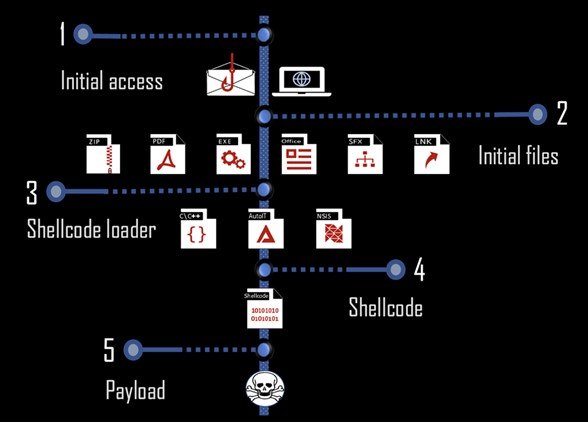

Processo d’attacco

Esistono molte modalità di flussi d’attacco, ma lo shellcode è il core del packer TrickGate. È responsabile della decodifica delle istruzioni, del codice malevolo e dell’iniezione di malware in nuovi processi.

Il programma malevolo viene criptato e poi impacchettato con una routine speciale progettata per aggirare il sistema protetto e diffondere malware, in modo da impedire la detection del payload, staticamente e in fase di esecuzione.

Il flusso di attacco di TrickGate

CPR non è riuscita a ottenere una chiara affiliazione a determinati gruppi di criminali informatici. Sulla base dei “clienti” serviti, sostiene che si tratti di un gruppo madrelingua russo.

Ziv Huyan, Malware Research and Protection Group Manager di Check Point Software, ha dichiarato: “TrickGate è un esperto nel camuffarsi. Gli sono stati attribuiti differenti nomi in base alle sue diverse caratteristiche, tra cui ‘Packer di Emotet’, ‘New loader’, ‘Loncom’, ‘NSIS-based crypter’ e moltri altri. Analizzando al meglio le precedenti ricerche abbiamo individuato un’unica grande operazione che sembra essere offerta come un vero e proprio servizio. Il fatto che molti dei principali attaccanti negli ultimi anni abbiano scelto TrickGate come tool per superare i sistemi difensivi per diffondere malware è eloquente. In poche parole, TrickGate possiede incredibili tecniche di dissimulazione ed evasione. Abbiamo monitorato le sue sembianze utilizzando diversi tipi di linguaggio di codice e diversi tipi di file. Tuttavia, il flusso d’attacco principale è rimasto piuttosto inalterato. Ad oggi, le stesse tecniche utilizzate sei anni fa, sono ancora in uso”.