Molte aziende si affidano sempre di più all’intelligence sulle minacce informatiche (CTI – Cyber Threat Intelligence) che viene usata con diverse finalità: informare, consigliare e supportare le decisioni degli stakeholder di un’organizzazione. Un programma di CTI di successo ha alla base dei requisiti chiari di necessità a livello di intelligence per i propri stakeholder. Ogni team che si occupa o consuma informazioni di intelligence può e deve adottare un approccio incentrato, in prima battuta, sulla definizione e la analisi dei requisiti di intelligence.

Nel report “A Requirements-Driven Approach to Cyber Threat Intelligence”, Mandiant illustra nella pratica cosa significa essere guidati dai requisiti e offre consigli pratici su come l’intelligence possa essere implementata e ottimizzata all’interno delle aziende.

Cyber Threat Intelligence: l’importanza dell’analisi dei requisiti

L’implementazione di un programma Cyber Threat Intelligence, che abbia alla sua base l’analisi dei requisiti non è mai stato così importante come oggi. In una recente ricerca a livello globale presentata da Mandiant è riportato che, seppur il 96% dei decision maker in materia di sicurezza ritiene importante comprendere quali minacce possano colpire la propria organizzazione, il 79% degli intervistati prende decisioni senza possedere informazioni sugli avversari.

Trovare il giusto modo di consumare le informazioni di intelligence sulle minacce cyber rappresenta una sfida per molte funzioni aziendali che si occupano di sicurezza, un approccio alla CTI basato su chiari requisiti introduce elementi essenziali per un corretto sviluppo e utilizzo delle capacità di intelligence all’interno di un’organizzazione.

“Tutte le figure che si occupano di cyber security e i team Cyber Threat Intelligence operano in ambienti con risorse limitate”, dichiara Gabriele Zanoni, Consulting Country Manager di Mandiant. “I professionisti della sicurezza, infatti, devono essere pragmatici e selettivi nel perseguire nuove iniziative, che in ultima analisi rappresentano un costo”.

Tuttavia, anche per i team di sicurezza che si sentono sotto pressione, dedicare del tempo all’implementazione di un approccio alla Cyber Threat Intelligence basato sulla analisi dei requisiti porterà benefici come l’ottimizzazione delle risorse, la prioritizzazione delle richieste di sicurezza e, in generale, a massimizzare l’efficienza del programma di sicurezza stesso.

Un quadro di riferimento basato sui requisiti di intelligence

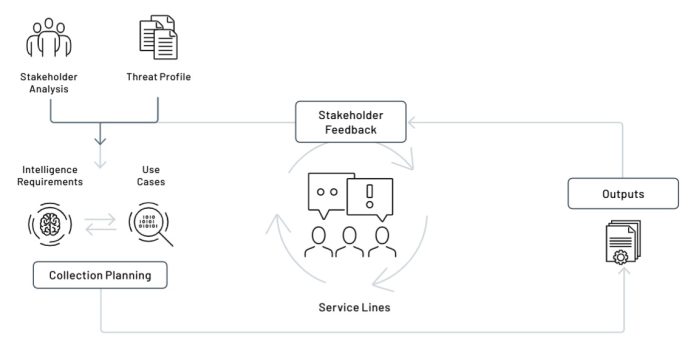

L’approccio basato sulla comprensione e l’analisi dei requisiti di Cyber Threat Intelligence è da intendersi come un ciclo o un processo. Questo è simile, per molti aspetti, al ciclo di vita dell’intelligence sulle minacce. Tuttavia, il ciclo di vita dell’intelligence viene spesso presentato in maniera troppo astratta e senza approfondimenti inerenti al suo funzionamento pratico di ogni fase dei processi aziendali.

I team Cyber Threat Intelligence devono quindi definire i loro processi in maniera più approfondita per ottenere una comprensione pragmatica di quali sono in azienda le funzioni coinvolte nel consumo delle informazioni di threat intelligence e che tipo di informazioni hanno bisogno di avere. Il quadro di riferimento utilizzato nel report realizzato da Mandiant delinea in dettaglio diversi pilastri fondamentali, tra cui:

- Analisi degli stakeholder: individuare all’interno di un’organizzazione i fruitori della threat intelligence, compresi ruoli, compiti, sfide e le modalità in cui la Cyber Threat Intelligence può aiutarli;

- Requisiti di intelligence: identificare le esigenze di raccolta, analisi, produzione o diffusione di threat intelligence;

- Profilo delle minacce informatiche: fornire un contesto sulle minacce più rilevanti per il settore, l’industria o la localizzazione di un’organizzazione.

L’approccio pragmatico di Mandiant

Una delle maggiori difficoltà nell’incorporare qualsiasi nuova struttura o approccio è spesso nella fase di implementazione. Tuttavia, passare ad un approccio alla Cyber Threat Intelligence che si fondi sulla analisi dei requisiti è realizzabile e di semplice esecuzione.

Mandiant, pertanto, consiglia di avere un approccio pragmatico e nel report sono contenuti:

- Consigli pratici su come realizzare un programma Cyber Threat Intelligence basato sulla analisi dei requisiti partendo da zero;

- Suggerimenti per raccogliere feedback efficaci sui prodotti CTI da parte degli stakeholder;

- Modelli da compilare per acquisire sia i profili degli stakeholder e i relativi requisiti di intelligence.